| zurück |  |

3. Funktionstests am Bewegungssensor

| Nr. | Prüfung | Beschreibung | Anforderungsentsprechung |

| 1. | Administrative Prüfung | ||

| 1.1 | Dokumentation | Richtigkeit der Dokumentation | |

| 2. | Sichtprüfung | ||

| 2.1. | Übereinstimmung mit der Dokumentation | ||

| 2.2. | Kennung/Markierungen | 225, 226, | |

| 2.3 | Werkstoffe | 219 bis 223 | |

| 2.4. | Plombierung | 398, 401 bis 405 | |

| 3. | Funktionsprüfungen | ||

| 3.1 | Kenndaten des Sensors | 95 bis 97* | |

| 3.2 | Koppelung des Bewegungssensors mit der Fahrzeugeinheit | 122*, 204 | |

| 3.3 | Bewegungserkennung Bewegungsmessgenauigkeit | 30 bis 35 | |

| 3.4 | VU-Schnittstelle | 02 | |

| 3.5 | Überprüfen, dass der Bewegungssensor gegenüber konstanten Magnetfeldern unempfindlich ist. Andernfalls überprüfen, dass der Bewegungssensor auf konstante Magnetfelder reagiert, die die Ermittlung von Fahrzeugbewegungsdaten stören, sodass eine verbundene VU Sensorstörungen ermitteln, aufzeichnen und speichern kann | 217 | |

| 4. | Umweltprüfungen | ||

| 4.1 | Betriebstemperatur | Prüfung der Funktionstüchtigkeit (entsprechend Festlegung in Prüfung Nr. 3.3) im Temperaturbereich [- 40 °C; + 135 °C] anhand:

IEC 60068-2-1, Prüfung Ad, Prüfdauer 96 Std. bei Mindesttemperatur Tomin, IEC 60068-2-2 Prüfung Bd, Prüfdauer 96 Std. bei Höchsttemperatur Tomax Prüfung gemäß ISO 16750-4, Kapitel 5.1.1.2: Betriebsprüfung bei niedrigen Temperaturen (24 h @ - 40 °C) Diese Prüfung bezieht sich auf IEC 60068-2-1: Environmental testing - Part 2-1: Tests - Test A: Cold (Umgebungseinflüsse - Teil 2-1: Prüfverfahren - Prüfung A: Kälte) IEC 68-2-2 Prüfung Bd, Prüfdauer 96 Std. bei Mindesttemperatur - 40 °C. Prüfung gemäß ISO 16750-4, Kapitel 5.1.2.2: Betriebsprüfung bei hohen Temperaturen (96 h @ 135 °C) Diese Prüfung bezieht sich auf IEC 60068-2-2: Basic environmental testing procedures; part 2: tests; tests B: dry heat (Umgebungseinflüsse - Teil 2-2: Prüfverfahren - Prüfung B: Trockene Wärme) | 213 |

| 4.2 | Temperaturzyklen | Prüfung gemäß ISO 16750-4, Kapitel 5.3.2: Schneller Temperaturwechsel mit angegebener Übergangsdauer (- 40 °C/135 °C, 20 Zyklen, Haltezeit 30 min bei jeder Temperatur)

IEC 60068-2-14: Environmental testing; Part 2-14: Tests; Test N: Change of temperature (Umgebungseinflüsse - Teil 2-14: Prüfverfahren - Prüfung N: Temperaturwechsel) | 213 |

| 4.3 | Luftfeuchtigkeitszyklen | Prüfung der Funktionstüchtigkeit (entsprechend Festlegung in Prüfung Nr. 3.3) anhand IEC 60068-2-30, Prüfung Db, sechs 24-Std.-Zyklen, jeweils mit einer Temperaturänderung von + 25 °C bis + 55 °C und einer relativen Luftfeuchtigkeit von 97 % bei + 25 °C bzw. entsprechend 93 % bei + 55 °C | 214 |

| 4.4 | Schwingungen | ISO 16750-3, Kapitel 4.1.2.6: Prüfung VI: Nutzfahrzeug, Motor, Getriebe

Schwingungsprüfung im gemischten Modus einschließlich

94 Std. je Achse, einschließlich Temperaturzyklus - 20...70 °C) Diese Prüfung bezieht sich auf IEC 60068-2-80: Environmental testing - Part 2-80: Tests - Test Fi: Vibration - Mixed mode (Umgebungseinflüsse - Teil 2-80: Prüfverfahren - Prüfung Fi: Schwingungsprüfung im gemischten Modus) | 219 |

| 4.5 | Mechanischer Stoß | ISO 16750-3, Kapitel 4.2.3: Prüfung VI: Prüfung für Geräte in oder auf dem Getriebe

Halbsinusstoß, Beschleunigung zu vereinbaren im Bereich 3.000 ...15.000 m/s2, Impulsdauer zu vereinbaren, jedoch < 1 ms, Anzahl an Stößen: zu vereinbaren Diese Prüfung bezieht sich auf IEC 60068-2-27: Environmental testing. Part 2: Tests. Test Ea and guidance: Shock (Umgebungseinflüsse; Teil 2-27: Prüfverfahren - Prüfung Ea und Leitfaden: Schocken) | 219 |

| 4.6 | Schutz vor Wasser und vor Fremdkörpern | Prüfung gemäß ISO 20653: Road vehicles - Degree of protection (IP code) - Protection of electrical equipment against foreign objects, water and access (Straßenfahrzeuge - Schutzarten (IP-Code) - Schutz gegen fremde Objekte, Wasser und Kontakt - Elektrische Ausrüstungen) (Zielwert IP 64) | 220, 221 |

| 4.7 | Falschpolungsschutz | Nachweis, dass der Bewegungssensor einer Umkehrung der Polarität der Stromversorgung standhält | 216 |

| 4.8 | Kurzschlussschutz | Nachweis, dass für Eingangs-/Ausgangssignale Schutz vor Kurzschluss der Stromversorgung und vor Erdschluss besteht | 216 |

| 5. | EMV | ||

| 5.1 | Störaussendung und Störanfälligkeit | Überprüfung der Einhaltung von ECE-Regelung R10 | 218 |

| 5.2 | Elektrostatische Entladung | Einhaltung von ISO 10605:2008 + Technische Korrektur:2010 + AMD1:2014: +/- 4 kV Kontaktentladung und +/- 8 kV Luftentladung | 218 |

| 5.3 | Anfälligkeit gegenüber leitungsgeführten Störgrößen auf Datenleitungen | 24-V-Versionen:

Einhaltung von ISO 7637-2 + ECE-Verordnung 10 Rev. 3:

Impuls 1a: Vs = - 450 V Ri = 50 Ohm Impuls 2a: Vs = + 37V Ri = 2 Ohm Impuls 2b: Vs = + 20V Ri = 0,05 Ohm Impuls 3a: Vs = - 150V Ri = 50 Ohm Impuls 3b: Vs = + 150V Ri = 50 Ohm Impuls 4: Vs = - 16 V Va = - 12 V t6 = 100 ms Impuls 5: Vs = + 120 V Ri = 2,2 Ohm td = 250 ms 12-V-Versionen: Einhaltung von ISO 7637-1 + ECE-Verordnung 10 Rev. 3: Impuls 1: Vs = - 75V Ri = 10 Ohm Impuls 2a: Vs = + 37V Ri = 2 Ohm Impuls 2b: Vs = + 10V Ri = 0,05 Ohm Impuls 3a: Vs = - 112V Ri = 50 Ohm Impuls 3b: Vs = + 75V Ri = 50 Ohm Impuls 4: Vs = - 6 V Va = - 5 V t6 = 15 ms Impuls 5: Vs = + 65 V Ri = 3 Ohm td = 100 ms Impuls 5 ist nur in Fahrzeugeinheiten zu prüfen, die in Fahrzeugen installiert werden sollen, für die keine gemeinsame externe Blindlast vorgesehen ist Blindlastvorschläge siehe ISO 16750-2, 4. Ausgabe, Kapitel 4.6.4 | 218 |

4. Funktionsprüfungen an Fahrtenschreiberkarten

Die Prüfungen gemäß diesem Abschnitt 4,

Abschnitt 5 "Protokollprüfungen",

Abschnitt 6 "Kartenstruktur" und

Abschnitt 7 "Funktionsprüfungen"

können vom prüfenden oder bescheinigenden Unternehmen während der CC-Sicherheitszertifizierung (Common Criteria bzw. Allgemeine Kriterien für die Bewertung der Sicherheit für Informationstechnologie) für das Chipmodul durchgeführt werden.

Die Prüfungen 2.3 und 4.2 sind identisch.

Hierbei handelt es sich um mechanische Prüfungen der Kombination Kartenkörper/Chipmodul.

Wenn eine dieser Komponenten (Kartenkörper, Chipmodul) geändert wird, sind diese Prüfungen erforderlich.

| Nr. | Prüfung | Beschreibung | Anforderungsentsprechung | ||||||||||||||||

| 1. | Administrative Prüfung | ||||||||||||||||||

| 1.1 | Dokumentation | Richtigkeit der Dokumentation | |||||||||||||||||

| 2 | Kartenkörper | ||||||||||||||||||

| 2.1 | Druckdesign | Gewährleistung, dass sämtliche Schutzanforderungen und die sichtbar anzubringenden Angaben korrekt gedruckt sind und den Vorgaben entsprechen.

| 227 bis 229, 232, 234 bis 236 | ||||||||||||||||

| 2.2 | Mechanische Prüfungen |

| 240, 243 ISO/IEC 7810 | ||||||||||||||||

| 2.3 | Mechanische Prüfungen mit eingebettetem Chipmodul |

| ISO/IEC 7810 | ||||||||||||||||

| 3 | Modul | ||||||||||||||||||

| 3.1 | Modul | Das Modul bildet die Kapselung des Chips und die Kontaktplatte.

| ISO/IEC 7816 | ||||||||||||||||

| 4 | Chip | ||||||||||||||||||

| 4.1 | Chip |

| 241 bis 244

ECE R10 ISO/IEC 7810 ISO/IEC 10373 | ||||||||||||||||

| 4.2 | Mechanische Prüfungen, Chipmodule in Kartenkörper eingebettet - > wie 2.3 |

| ISO/IEC 7810 | ||||||||||||||||

| 5 | Protokollprüfungen | ||||||||||||||||||

| 5.1 | ATR | Prüfen, dass ATR den Anforderungen entspricht | ISO/IEC 7816-3 TCS_14, TCS_17, TCS_18 | ||||||||||||||||

| 5.2 | T=0 | Prüfen, dass Protokoll T=0 den Anforderungen entspricht | ISO/IEC 7816-3 TCS_11, TCS_12, TCS_13, TCS_15 | ||||||||||||||||

| 5.3 | PTS | Prüfen, dass der Befehl PTS durch Einstellen von T=1 ausgehend von T=0 den Anforderungen entspricht | ISO/IEC 7816-3 TCS_12, TCS_19, TCS_20, TCS_21 | ||||||||||||||||

| 5.4 | T=1 | Prüfen, dass Protokoll T=1 den Anforderungen entspricht | ISO/IEC 7816-3 TCS_11, TCS_13, TCS_16 | ||||||||||||||||

| 6 | Kartenstruktur | ||||||||||||||||||

| 6.1 | Prüfen, dass die Dateistruktur der Karte den Anforderungen entspricht. Hierzu sind das Vorhandensein der obligatorischen Dateien auf der Karte und die Zugriffsbedingungen darauf zu überprüfen | TCS_22 bis TCS_28 TCS_140 bis TCS_179 | |||||||||||||||||

| 7 | Funktionsprüfungen | ||||||||||||||||||

| 7.1 | Normale Verarbeitung | Für jeden Befehl ist jede zulässige Ausführung zumindest einmal zu prüfen (z.B.: Prüfung des Befehls UPDATE BINARY mit CLA = '00', CLA = '0C' und mit unterschiedlichen Parametern P1, P2 und Lc).

Prüfen, dass die Operationen auf der Karte tatsächlich ausgeführt wurden (z.B.: durch das Lesen der Datei, für die der Befehl ausgeführt wurde) | TCS_29 bis TCS_139 | ||||||||||||||||

| 7.2 | Fehlermeldungen | Für jeden Befehl ist jede Fehlermeldung (entsprechend Anlage 2) zumindest einmal zu prüfen.

Jeder generische Fehler ist zumindest einmal zu prüfen (mit Ausnahme von '6400'-Integritätsfehlern, die während der Sicherheitszertifizierung geprüft werden) | |||||||||||||||||

| 7.3 | Ziffernfolge und standardisierte Domänenparameter | CSM_48, CSM_50 | |||||||||||||||||

| 8 | Personalisierung | ||||||||||||||||||

| 8.1 | Optische Personalisierung |

| 230, 231, 235 | ||||||||||||||||

5. Prüfung externer GNSS-Ausrüstung

| Nein | Prüfung | Beschreibung | Anforderungsentsprechung | |

| 1. | Administrative Prüfung | |||

| 1.1 | Dokumentation | Richtigkeit der Dokumentation | ||

| 2. | Sichtprüfung der externen GNSS-Ausrüstung | |||

| 2.1 | Übereinstimmung mit der Dokumentation | |||

| 2.2 | Kennung/Markierungen | 224 bis 226 | ||

| 2.3 | Werkstoffe | 219 bis 223 | ||

| 3. | Funktionsprüfungen | |||

| 3.1 | Kenndaten des Sensors | 98, 99 | ||

| 3.2 | Externes GNSS-Modul - Kopplung mit der Fahrzeugeinheit | 123, 205 | ||

| 3.3 | GNSS-Position | 36, 37 | ||

| 3.4 | VU-Schnittstelle, wenn es sich beim GNSS-Empfänger der VU um ein externes Gerät handelt. | 03 | ||

| 3.5 | Ziffernfolge und standardisierte Domänenparameter | CSM_48, CSM_50 | ||

| 4. | Umweltprüfungen | |||

| 4.1 | Temperatur | Funktionsprüfung durch:

Prüfung gemäß ISO 16750-4, Kapitel 5.1.1.2: Betriebsprüfung bei niedrigen Temperaturen (72 h @ - 20 °C) Diese Prüfung bezieht sich auf IEC 60068-2-1: Environmental testing - Part 2-1: Tests - Test A: Cold (Umgebungseinflüsse - Teil 2-1: Prüfverfahren - Prüfung A: Kälte) Prüfung gemäß ISO 16750-4, Kapitel 5.1.2.2: Betriebsprüfung bei hohen Temperaturen (72 h @ 70 °C) Diese Prüfung bezieht sich auf IEC 60068-2-2: Basic environmental testing procedures; part 2: tests; tests B: dry heat (Umgebungseinflüsse - Teil 2-2: Prüfverfahren - Prüfung B: Trockene Wärme) Prüfung gemäß ISO 16750-4, Kapitel 5.3.2: Schnelle Temperaturwechsel mit angegebener Übergangsdauer (- 20 °C/70 °C, 20 Zyklen, Haltezeit 1 h bei jeder Temperatur) In Bezug auf Mindest- und Höchsttemperatur sowie während der Temperaturzyklen ist (für die in Abschnitt 3 dieser Tabelle aufgeführten Prüfungen) eine geringere Anzahl an Prüfungen zulässig | 213 | |

| 4.2 | Luftfeuchtigkeit | IEC 60068-2-30, Prüfung Db, zum Nachweis, dass die Fahrzeugeinheit einer zyklischen Feuchtigkeitsprüfung (Wärmeprüfung) von sechs 24-Std.-Zyklen jeweils mit einer Temperaturänderung von + 25 °C bis + 55 °C und einer relativen Luftfeuchtigkeit von 97 % bei +25 oC bzw. entsprechend 93 % bei + 55 °C standhält | 214 | |

| 4.3 | Mechanisch | 1. Sinusschwingungen.

Nachweis, dass die Fahrzeugeinheit Sinusschwingungen mit folgenden Merkmalen standhält: konstante Verschiebung zwischen 5 und 11 Hz: max. 10 mm konstante Beschleunigung zwischen 11 und 300 Hz: 5 g Nachweis nach IEC 60068-2-6, Prüfung Fc, mit Mindestprüfdauer von 3 x 12 Std. (12 Std. je Achse) ISO 16750-3 schreibt für Geräte, die sich in einer entkoppelten Fahrerkabine befinden, keine Prüfung mit Sinusschwingungen vor. 2. Zufallsschwingungen: Prüfung gemäß ISO 16750-3, Kapitel 4.1.2.8: Prüfung VIII: Nutzfahrzeug, entkoppelte Fahrerkabine Prüfung mit regellosem Schwingen, 10...2.000 Hz, RMS vertikal 21,3 m/s2, RMS longitudinal 11,8 m/s2, RMS lateral 13,1 m/s2, 3 Achsen, 32 Std. je Achse, einschließlich Temperaturzyklus - 20...70 °C. Diese Prüfung bezieht sich auf IEC 60068-2-64: Environmental testing - Part 2-64: Tests - Test Fh: Vibration, broadband random and guidance (Umgebungseinflüsse - Teil 2-64: Prüfverfahren - Prüfung Fh: Schwingen, Breitbandrauschen (digital geregelt) und Leitfaden) 3. Stöße: mechanische Stöße mit 3 g Halbsinus gemäß ISO 16750. Diese Prüfungen werden an zwei unterschiedlichen Proben des zu prüfenden Gerätetyps durchgeführt. | 219 | |

| 4.4 | Schutz vor Wasser und vor Fremdkörpern | Prüfung gemäß ISO 20653: Road vehicles - Degree of protection (IP code) - Protection of electrical equipment against foreign objects, water and access (Straßenfahrzeuge - Schutzarten (IP-Code) - Schutz gegen fremde Objekte, Wasser und Kontakt (Keine Parameteränderung) | 220, 221 | |

| 4.5 | Überspannungsschutz | Nachweis, dass die Fahrzeugeinheit folgende Versorgungsspannungen aushält: | 216 | |

| 24-V-Versionen: | 34V bei + 40 °C 1 Stunde | |||

| 12-V-Versionen: | 17 V bei + 40 °C 1 Stunde | |||

| (ISO 16750-2, Kapitel 4.3) | ||||

| 4.6 | Falschpolungsschutz | Nachweis, dass die Fahrzeugeinheit einer Umkehrung der Polarität der Stromversorgung standhält (ISO 16750-2, Kapitel 4.7) | 216 | |

| 4.7 | Kurzschlussschutz | Nachweis, dass für Eingangs-/Ausgangssignale Schutz vor Kurzschluss der Stromversorgung und vor Erdschluss besteht (ISO 16750-2, Kapitel 4.10) | 216 | |

| 5 | EMV-Prüfungen | |||

| 5.1 | Störaussendung und Störanfälligkeit | Einhaltung von ECE-Regelung R10 | 218 | |

| 5.2 | Elektrostatische Entladung | Einhaltung von ISO 10605:2008 + Technische Korrektur:2010 + AMD1:2014: +/- 4 kV Kontaktentladung und +/- 8 kV Luftentladung | 218 | |

| 5.3 | Leitungsgeführte Störgrößen auf Versorgungsleitungen | 24-V-Versionen:

Einhaltung von ISO 7637-2 + ECE-Verordnung 10 Rev. 3:

Impuls 1a: Vs = - 450 V Ri = 50 Ohm Impuls 2a: Vs = + 37V Ri = 2 Ohm Impuls 2b: Vs = + 20V Ri = 0,05 Ohm Impuls 3a: Vs = - 150V Ri = 50 Ohm Impuls 3b: Vs = + 150V Ri = 50 Ohm Impuls 4: Vs = - 16 V Va = -12 V t6 = 100 ms Impuls 5: Vs = + 120 V Ri = 2,2 Ohm td = 250 ms 12-V-Versionen: Einhaltung von ISO 7637-1 + ECE-Verordnung 10 Rev. 3: Impuls 1: Vs = - 75V Ri = 10 Ohm Impuls 2a: Vs = + 37V Ri = 2 Ohm Impuls 2b: Vs = + 10V Ri = 0,05 Ohm Impuls 3a: Vs = - 112V Ri = 50 Ohm Impuls 3b: Vs = + 75V Ri = 50 Ohm Impuls 4: Vs = - 6 V Va = -5 V t6 = 15 ms Impuls 5: Vs = + 65 V Ri = 3 Ohm td = 100 ms Impuls 5 ist nur in Fahrzeugeinheiten zu prüfen, die in Fahrzeugen installiert werden sollen, für die keine gemeinsame externe Blindlast vorgesehen ist Blindlastvorschläge siehe ISO 16750-2, 4. Ausgabe, Kapitel 4.6.4. | 218 | |

6. Prüfungen der externen Ausrüstung zur Fernkommunikation 18

| Nr. | Prüfung | Beschreibung | Anforderungsentsprechung |

| 1. | Administrative Prüfung | ||

| 1.1 | Dokumentation | Richtigkeit der Dokumentation | |

| 2. | Sichtprüfung | ||

| 2.1 | Übereinstimmung mit der Dokumentation | ||

| 2.2 | Kennung / Markierungen | 224 bis 226 | |

| 2.3 | Werkstoffe | 219 bis 223 | |

| 2.4 | Plombierung | 398, 401 bis 405 | |

| 2.5 | Externe Schnittstellen | ||

| 3. | Funktionsprüfungen | ||

| 3.1 | Fernkommunikation für gezielte Straßenkontrollen | 4, 197 bis 199 | |

| 3.2 | Aufzeichnung und Speicherung von Daten im Massenspeicher | 91 | |

| 3.3 | Kommunikation mit der Fahrzeugeinheit | Anlage 14 DSC_66 bis DSC_70, DSC_71 bis DSC_76 | |

| 4. | Umweltprüfungen | ||

| 4.1 | Temperatur | Funktionsprüfung durch:

Prüfung gemäß ISO 16750-4, Kapitel 5.1.1.2: Betriebsprüfung bei niedrigen Temperaturen (72 h @ - 20 °C) Diese Prüfung bezieht sich auf IEC 60068-2-1: Environmental testing - Part 2-1: Tests - Test A: Cold (Umgebungseinflüsse - Teil 2-1: Prüfverfahren - Prüfung A: Kälte) Prüfung gemäß ISO 16750-4, Kapitel 5.1.2.2: Betriebsprüfung bei hohen Temperaturen (72 h @ 70 °C) Diese Prüfung bezieht sich auf IEC 60068-2-2: Basic environmental testing procedures; part 2: tests; tests B: dry heat (Umgebungseinflüsse - Teil 2-2: Prüfverfahren - Prüfung B: Trockene Wärme) Prüfung gemäß ISO 16750-4, Kapitel 5.3.2: Schnelle Temperaturwechsel mit angegebener Übergangsdauer (- 20 °C/70 °C, 20 Zyklen, Haltezeit 1 h bei jeder Temperatur) In Bezug auf Mindest- und Höchsttemperatur sowie während der Temperaturzyklen ist (für die in Abschnitt 3 dieser Tabelle aufgeführten Prüfungen) eine geringere Anzahl an Prüfungen zulässig. | 213 |

| 4.2 | Schutz vor Wasser und vor Fremdkörpern | Prüfung gemäß ISO 20653: Road vehicles - Degree of protection (IP code) - Protection of electrical equipment against foreign objects, water and access (Straßenfahrzeuge - Schutzarten (IP-Code) - Schutz gegen fremde Objekte, Wasser und Kontakt - Elektrische Ausrüstungen) (Zielwert IP40) | 220, 221 |

| 5 | EMV-Prüfungen | ||

| 5.1 | Störaussendung und Störanfälligkeit | Einhaltung von ECE-Regelung R10 | 218 |

| 5.2 | Elektrostatische Entladung | Einhaltung von ISO 10605:2008 + Technische Korrektur:2010 + AMD1:2014: +/- 4 kV Kontaktentladung und +/- 8 kV Luftentladung | 218 |

| 5.3 | Leitungsgeführte Störgrößen auf Versorgungsleitungen | 24-V-Versionen:

Einhaltung von ISO 7637-2 + ECE-Verordnung 10 Rev. 3:

Impuls 1a: Vs = - 450 V Ri = 50 Ohm Impuls 2a: Vs = + 37 V Ri = 2 Ohm Impuls 2b: Vs = + 20 V Ri = 0,05 Ohm Impuls 3a: Vs = - 150 V Ri = 50 Ohm Impuls 3b: Vs = + 150 V Ri = 50 Ohm Impuls 4: Vs = - 16 V Va = - 12 V t6 = 100 ms Impuls 5: Vs = + 120 V Ri = 2,2 Ohm td = 250 ms 12-V-Versionen: Einhaltung von ISO 7637-1 + ECE-Verordnung 10 Rev. 3: Impuls 1: Vs = - 75 V Ri = 10 Ohm Impuls 2a: Vs = + 37 V Ri = 2 Ohm Impuls 2b: Vs = + 10 V Ri = 0,05 Ohm Impuls 3a: Vs = - 112 V Ri = 50 Ohm Impuls 3b: Vs = + 75 V Ri = 50 Ohm Impuls 4: Vs = - 6 V Va = - 5 V t6 = 15 ms Impuls 5: Vs = + 65 V Ri = 3 Ohm td = 100 ms Impuls 5 ist nur in Fahrzeugeinheiten zu prüfen, die in Fahrzeugen installiert werden sollen, für die keine gemeinsame externe Blindlast vorgesehen ist. Blindlastvorschläge siehe ISO 16750-2, 4. Ausgabe, Kapitel 4.6.4. | 218 |

7. Papierfunktionsprüfungen

| Nr. | Prüfung | Beschreibung | Anforderungsentsprechung |

| 1. | Administrative Prüfung | ||

| 1,1 | Dokumentation | Richtigkeit der Dokumentation | |

| 2 | Allgemeine Prüfungen | ||

| 2.1 | Zeichenzahl pro Zeile | Sichtprüfung der Ausdrucke. | 172 |

| 2.2 | Mindestzeichengröße | Sichtprüfung von Ausdrucken und Zeichen. | 173 |

| 2.3 | Unterstützte Zeichensätze | Der Drucker muss die in Anlage 1 Kapitel 4 "Zeichensätze" spezifizierten Zeichen unterstützen. | 174 |

| 2.4 | Definition der Ausdrucke | Überprüfung der Typgenehmigung des Fahrtenschreibers und Prüfung der Ausdrucke | 174 |

| 2.5 | Lesbarkeit und Identifizierung der Ausdrucke | Prüfung der Ausdrucke

Nachgewiesen durch Prüfberichte und -protokolle des Herstellers. Sämtliche Genehmigungsnummern der Fahrtenschreiber, mit denen das Druckerpapier verwendet werden kann, sind auf dem Papier abgedruckt. | 175, 177, 178 |

| 2.6 | Hinzunahme handschriftlicher Notizen | Sichtprüfung:

Unterschriftsfeld für den Fahrer ist verfügbar.

Felder für weitere handschriftliche Eintragungen sind verfügbar. | 180 |

| 2.7 | Weitere Details auf den Seiten. | Die Vorder- und Rückseiten des Papiers können weitere Einzelheiten und Informationen enthalten.

Diese zusätzlichen Einzelheiten und Informationen dürfen die Lesbarkeit der Ausdrucke nicht beeinträchtigen. Sichtprüfung. | 177, 178 |

| 3 | Lagerprüfung | ||

| 3.1 | Trockene Wärme | Vorbehandlung: 16 Stunden bei + 23 °C ± 2 °C/55 % ± 3 % relative Feuchte

Prüfumgebung: 72 Stunden bei + 70 °C ± 2 °C Wiederherstellung: 16 Stunden bei + 23 °C ± 2 °C/55 % ±3 % relative Feuchte | 176, 178 IEC 60068-2-2-Bb |

| 3.2 | Feuchte Wärme | Vorbehandlung: 16 Stunden bei + 23 °C ± 2 °C/55 % ±3 % relative Feuchte

Prüfumgebung: 144 Stunden bei +55 °C ± 2 °C und 93 % ± 3 % RF Wiederherstellung: 16 Stunden bei + 23 °C ± 2 °C/55 % ± 3 % relative Feuchte | 176, 178 IEC 60068-2-78-Cab |

| 4 | Betriebsprüfungen Papier | ||

| 4.1 | Feuchtigkeitsbeständigkeit Hintergrund (unbedrucktes Papier) | Vorbehandlung: 16 Stunden bei + 23 °C ± 2 °C/55 % ± 3 % relative Feuchte

Prüfumgebung: 144 Stunden bei + 55 °C ± 2 °C und 93 % ± 3 % RF Wiederherstellung: 16 Stunden bei + 23 °C ± 2 °C/55 % ± 3 % relative Feuchte | 176, 178 IEC 60068-2-78-Cab |

| 4.2 | Bedruckbarkeit | Vorbehandlung: 24 Stunden bei +40 °C ± 2 °C/93 % ± 3 % relative Feuchte

Prüfumgebung: Ausdruck erfolgt bei + 23 °C ± 2 °C Wiederherstellung: 16 Stunden bei + 23 °C ± 2 °C/55 % ±3 % relative Feuchte | 176, 178 |

| 4.3 | Wärmebeständigkeit | Vorbehandlung: 16 Stunden bei + 23 °C ± 2 °C/55 % ±3 % relative Feuchte

Prüfumgebung: 2 Stunden bei + 70 °C ± 2 °C, trockene Wärme Wiederherstellung: 16 Stunden bei + 23 °C ± 2 °C/55 % ±3 % relative Feuchte | 176, 178 IEC 60068-2-2-Bb |

| 4.4 | Beständigkeit bei niedrigen Temperaturen | Vorbehandlung: 16 Stunden bei +23 °C ± 2 °C/55 % ± 3 % relative Feuchte

Prüfumgebung: 24 Stunden bei - 20 °C ± 3 °C, trockene Kälte Wiederherstellung: 16 Stunden bei + 23 °C ± 2 °C/55 % ± 3 % relative Feuchte | 176, 178 ISO 60068-2-1-Ab |

| 4.5 | Lichtbeständigkeit | Vorbehandlung: 16 Stunden bei + 23 °C ± 2 °C/55 % ± 3 % relative Feuchte

Prüfumgebung: 100 Stunden unter 5000 Lux Beleuchtung bei + 23 °C ± 2 °C/55 % ± 3 % Relative Feuchte Wiederherstellung: 16 Stunden bei + 23 °C ± 2 °C/55 % ± 3 % relative Feuchte | 176, 178 |

Lesbarkeitskriterien für die Prüfungen 3.x und 4.x:

Lesbarkeit des Ausdrucks ist gewährleistet, wenn die optische Dichte die folgenden Grenzwerte einhält:

Gedruckte Zeichen: min. 1,0

Hintergrund (unbedrucktes Papier): max. 0,2

Optische Dichten der Ausdrucke zu messen gemäß DIN EN ISO 534.

Bei den Ausdrucken dürfen keine Änderungen der Maße auftreten; sie müssen perfekt lesbar bleiben.

8. Interoperabilitätsprüfungen 18

| Nr. | Prüfung | Beschreibung |

|

8.1 Interoperabilitätsprüfungen zwischen Fahrzeugeinheiten und Fahrtenschreiberkarten | ||

| 1 | Gegenseitige Authentisierung | Prüfen, dass die gegenseitige Authentisierung zwischen der Fahrzeugeinheit und der Fahrtenschreiberkarte normal abläuft |

| 2 | Lese-/Schreib-Prüfungen | Ausführung eines typischen Tätigkeitsszenarios an der Fahrzeugeinheit.

Dabei sind in Abhängigkeit von der zu prüfenden Karte Schreibvorgänge in so vielen EF wie bei der Karte möglich durchzuführen.

Durch Herunterladen von einer Fahrzeugeinheit ist nachzuprüfen, ob die entsprechenden Aufzeichnungen ordnungsgemäß erfolgt sind. Durch Herunterladen von einer Karte ist nachzuprüfen, ob die entsprechenden Aufzeichnungen ordnungsgemäß erfolgt sind. Anhand täglicher Ausdrucke ist zu überprüfen, ob alle entsprechenden Aufzeichnungen korrekt zu lesen sind. |

|

8.2 Interoperabilitätsprüfungen zwischen Fahrzeugeinheiten und Bewegungssensoren | ||

| 1 | Koppelung | Prüfen, dass die Koppelung zwischen den Fahrzeugeinheiten und den Bewegungssensoren normal abläuft. |

| 2 | Tätigkeitsprüfungen | Ausführung eines typischen Tätigkeitsszenarios am Bewegungssensor.

Das Szenario hat eine normale Tätigkeit sowie die Erstellung so vieler Ereignisse bzw. Störungen wie möglich zu beinhalten.

Durch Herunterladen von einer Fahrzeugeinheit ist nachzuprüfen, ob die entsprechenden Aufzeichnungen ordnungsgemäß erfolgt sind. Durch Herunterladen von einer Karte ist nachzuprüfen, ob die entsprechenden Aufzeichnungen ordnungsgemäß erfolgt sind. Anhand eines täglichen Ausdrucks ist zu überprüfen, ob alle entsprechenden Aufzeichnungen korrekt zu lesen sind. |

|

8.3 Interoperabilitätsprüfungen zwischen Fahrzeugeinheiten und externen GNSS-Ausrüstungen (soweit vorhanden) | ||

| 1 | Gegenseitige Authentisierung | Prüfen, dass die gegenseitige Authentisierung zwischen der Fahrzeugeinheit und dem externen GNSS-Modul normal abläuft. |

| 2 | Tätigkeitsprüfungen | Ausführung eines typischen Tätigkeitsszenarios an der externen GNSS-Ausrüstung.

Das Szenario hat eine normale Tätigkeit sowie die Erstellung so vieler Ereignisse bzw. Störungen wie möglich zu beinhalten.

Durch Herunterladen von einer Fahrzeugeinheit ist nachzuprüfen, ob die entsprechenden Aufzeichnungen ordnungsgemäß erfolgt sind. Durch Herunterladen von einer Karte ist nachzuprüfen, ob die entsprechenden Aufzeichnungen ordnungsgemäß erfolgt sind. Anhand eines täglichen Ausdrucks ist zu überprüfen, ob alle entsprechenden Aufzeichnungen korrekt zu lesen sind. |

9. Osnma-Prüfungen

9.1. Einleitung

In diesem Kapitel werden die Prüfungen beschrieben, mit denen die korrekte Implementierung von OSNMA im GNSS-Empfänger nachzuweisen ist. Da die Authentisierung der Satellitensignale ausschließlich vom GNSS-Empfänger und unabhängig von anderen Komponenten des Fahrtenschreibers durchgeführt wird, können die in diesem Kapitel beschriebenen Prüfungen am GNSS-Empfänger als eigenständiges Element durchgeführt werden. In diesem Fall legt der Hersteller des Fahrtenschreibers den Typgenehmigungsbehörden einen Bericht mit Einzelheiten zur Entwicklung und zu den Ergebnissen der Prüfungen vor, die unter der Verantwortung des Herstellers des GNSS-Empfängers durchgeführt wurden.

9.2. Anwendbare Bedingungen

9.3. Begriffsbestimmungen und Akronyme

9.3.1 Begriffsbestimmungen

| GNSS-Kalt-/Warm-/Heißstart: | Bezieht sich auf die Startbedingung eines GNSS-Empfängers auf der Grundlage der Verfügbarkeit von Zeit (T), aktuellen Almanach- (A) und Ephemeriden-Daten (E), Position (P):

|

| OSNMA-Kalt-/Warm-/Heißstart: | Bezieht sich auf die Startbedingung der OSNMA-Funktion auf der Grundlage der Verfügbarkeit des öffentlichen Schlüssels (P) und der DSM-KROOT (K)-Informationen (gemäß der Begriffsbestimmung in den Leitlinien für OSNMA-Empfänger, auf die in Anlage 12 verwiesen wird):

|

9.3.2 Akronyme

| ADKD | Authentication Data & Key Delay (Authentisierungsdaten und Schlüsselverzögerung) |

| DSM-KROOT | Digital Signature Message KROOT (Digitalsignaturnachricht KROOT) |

| GSM | Global Navigation Satellite System (Globales Satellitennavigationssystem) |

| KROOT | Root Key of the TESLA key chain (Wurzel-Schlüssel der TESLA-Schlüsselkette) |

| MAC | Message Authentication Code (Nachrichtenauthentisierungscode) |

| NMACK | Number of MAC & key blocks (Anzahl der MAC- und Schlüsselblöcke) (je 30 Sekunden) |

| OSNMA | Galileo Open Service Navigation Message Authentication (Authentisierung von Navigationsnachrichten im Offenen Dienst von Galileo) |

| SLMAC | Slow MAC (langsamer MAC) |

| TESLA | Timed Efficient Stream Losstolerant Authentication (zeitgesteuerte effiziente stromverlusttolerante Authentisierung) (in OSNMA verwendetes Protokoll) |

9.4. Ausrüstung für die Erzeugung der GNSS-Signale

Die GNSS-Signale können unter Verwendung eines GNSS-Simulators mit mehreren Konstellationen, der die Übertragung von OSNMA-Nachrichten unterstützt, erzeugt werden. Alternativ kann eine Hochfrequenzsignal-Wiedergabevorrichtung verwendet werden, die in der Lage ist, GNSS-Signalproben aus Dateien wiederzugeben. Die typische Bit-Tiefe und Abtastfrequenz sind 4 Bits I/Q und 10 MHz.

Es wird davon ausgegangen, dass der GNSS-Empfänger über Schnittstellen verfügt, über die Befehle zum Löschen des Empfängerspeichers gegeben werden können (unabhängiges Löschen des öffentlichen Schlüssels, von KROOT, Uhrzeitinformationen, Positionsinformationen, Ephemeriden- und Almanach-Daten), um die Realisierung der lokalen Zeit des Empfängers für die OSNMA-Zeitverifizierungsanforderung festzulegen und die kryptografischen Informationen zu laden. Diese Befehle können auf Prüfzwecke beschränkt sein und daher für den Nennbetrieb des Empfängers möglicherweise nicht verfügbar sein.

9.5. Prüfbedingungen

9.5.1 GNSS-Bedingungen

Die simulierten oder wiedergegebenen GNSS-Signale weisen folgende Merkmale auf:

9.5.2 OSNMA-Bedingungen

Die im HF-Signal übermittelte OSNMA-9.4Merkmale auf:

Sofern nichts anderes angegeben, muss die interne Empfängerzeitrealisierung mit ausreichender Genauigkeit bekannt sein und ordnungsgemäß an die simulierte Zeit angeglichen sein. Dadurch wird gewährleistet, dass die Anforderung der Synchronisierung der OSNMA-Anfangszeit für jede Prüfbedingung erfüllt ist, d. h. eine nominale Synchronisierung für alle Prüfungen außer der SLMAC-Prüfung. Weitere Einzelheiten zur Zeitinitialisierung sind in den Leitlinien für OSNMA-Empfänger zu finden.

Hinweis: Die genannten Kriterien für "bestanden"/"nicht bestanden" sind konservativ und repräsentieren nicht die erwartete Leistung von Galileo OSNMA.

9.6. Prüfspezifikation

| Nr. | Prüfung | Beschreibung | Anforderungsentsprechung |

| 1. | Administrative Prüfung | ||

| 1.1 | Dokumentation | Richtigkeit der Dokumentation | |

| 2 | Allgemeine Prüfungen | ||

| 2.1 | OSNMA-Heißstart | Ziel: Nachweis, dass der GNSS-Empfänger nach einem Heißstart eine Position mit OSNMA berechnet.

Prüfungsdurchführung:

Der GNSS-Empfänger startet unter GNSS- und OSNMA-Heißstartbedingungen und empfängt die Signale sichtbarer Galileo-Satelliten. Der Empfänger authentisiert die Galileo-Navigationsdaten mit OSNMA (ADKD = 0) und stellt eine Position mit authentisierten Daten bereit. Kriterien für "bestanden"/"nicht bestanden": Der Empfänger berechnet innerhalb von 160 Sekunden eine authentisierte Positionsbestimmung. | Anlage 12, GNS_3b |

| 2.2 | OSNMA-Warmstart | Ziel: Nachweis, dass der GNSS-Empfänger nach einem Warmstart eine Position mit OSNMA berechnet.

Prüfungsdurchführung:

Vor Beginn der Prüfung werden die Ephemeriden- und KROOT-Informationen aus dem Speicher des GNSS-Empfängers gelöscht, um einen GNSS- und OSNMA-Warmstart zu erzwingen. Der GNSS-Empfänger startet und empfängt die Signale der sichtbaren Galileo-Satelliten. Die DSM-KROOT wird empfangen und verifiziert. Der Empfänger authentisiert die Galileo-Navigationsdaten mit OSNMA (ADKD = 0) und stellt eine Position mit authentisierten Daten bereit. Kriterien für "bestanden"/"nicht bestanden": Der Empfänger berechnet innerhalb von 430 Sekunden eine authentisierte gültige Positionsbestimmung. | Anlage 12, GNS_3b |

| 2.3 | OSNMA-Warmstart mit SLMAC | Ziel: Nachweis, dass der GNSS-Empfänger nach einem Warmstart eine Position mit OSNMA mit einer Zeitinitialisierung berechnet, die den SLMAC-Modus erfordert (gemäß den Leitlinien für OSNMA-Empfänger). Prüfungsdurchführung:

Die interne Empfängerzeitrealisierung wird so konfiguriert, dass eine Anfangszeitunsicherheit zwischen 2 und 2,5 Sekunden besteht, sodass gemäß den Leitlinien für OSNMA-Empfänger der Modus "Slow MAC" aktiviert wird. Vor Beginn der Prüfungen werden die Ephemeriden- und KROOT-Informationen aus dem Speicher des GNSS-Empfängers gelöscht, um einen GNSS- und OSNMA-Warmstart zu erzwingen. Der GNSS-Empfänger startet und empfängt die Signale der sichtbaren Galileo-Satelliten. Die DSM-KROOT wird empfangen und verifiziert. Der Empfänger authentisiert die Galileo-Navigationsdaten nur mit OSNMA Slow MAC (ADKD = 12) und stellt eine Position mit authentisierten Daten bereit. Kriterien für "bestanden"/"nicht bestanden": Der Empfänger berechnet innerhalb von 730 Sekunden eine authentisierte gültige Positionsbestimmung. | Anlage 12, GNS_3b |

| 2.4 | OSNMA-Heißstart mit wiedergegebenem Signal | Ziel: Nachweis, dass der GNSS-Empfänger ein wiedergegebenes Signal erkennt Prüfungsdurchführung:

Der GNSS-Empfänger startet unter GNSS- und OSNMA-Heißstartbedingungen und empfängt die Signale sichtbarer Galileo-Satelliten. Der Empfänger authentisiert die Galileo-Navigationsdaten mit OSNMA (ADKD = 0) und stellt eine Position mit authentisierten Daten bereit. Sobald der Empfänger eine PVT-Lösung mit authentisierten Daten bereitstellt, wird er ausgeschaltet. Ein wiedergegebenes Signal mit einer Verzögerung von 40 Sekunden bezogen auf das vorherige Signal wird simuliert, und der Empfänger wird eingeschaltet. Der Empfänger erkennt, dass die Galileo-Systemzeit aus der Signalim Raum-Zeit (SIS-Zeit) und die lokale Zeitrealisierung die Synchronisierungsanforderung nicht erfüllen und stoppt die Verarbeitung von OSNMA-Daten gemäß den Leitlinien für OSNMA-Empfänger. Kriterien für "bestanden"/"nicht bestanden": Der Empfänger erkennt die Wiedergabe und berechnet ab dem Start der Wiedergabe bis zum Ende der Prüfung keine authentisierte gültige Position. | Anlage 12, GNS_3b |

| 2.5 | OSNMA-Heißstart mit falschen Daten | Ziel: Nachweis, dass OSNMA falsche Daten erkennt.

Prüfungsdurchführung:

Der GNSS-Empfänger startet unter GNSS- und OSNMA-Heißstartbedingungen. Der GNSS-Empfänger muss in der Lage sein, das Signal aller sichtbaren Galileo-Satelliten zu empfangen und die Echtheit ihrer Navigationsnachrichten mittels OSNMA zu verifizieren. Mindestens ein Bit der von jedem Galileo-Satelliten bereitgestellten Ephemeriden-Daten stimmt nicht mit den authentisierten Originaldaten überein, aber die Galileo-I/NAV-Nachricht muss konsistent sein, einschließlich CRC. Kriterien für "bestanden"/"nicht bestanden": Der Empfänger erkennt die falschen Daten innerhalb von 160 Sekunden und berechnet bis zum Ende der Prüfung keine authentisierte gültige Position. | Anlage 12, GNS_3b |

| Sicherheitsanforderungen | Anlage 10 |

In dieser Anlage werden die Anforderungen an die IT-Sicherheit für die Komponenten von intelligenten Fahrtenschreibersystemen (Fahrtenschreiber der zweiten Generation) festgelegt.

SEC_001 Für folgende Komponenten des intelligenten Fahrtenschreibersystems erfolgt eine Sicherheitszertifizierung gemäß dem Common-Criteria-Zertifizierungsverfahren:

SEC_002 Die von jeder Komponente, für die eine Sicherheitszertifizierung zu erfolgen hat, zu erfüllenden Mindestanforderungen an die IT-Sicherheit werden in einem Schutzprofil gemäß dem Common-Criteria-Zertifizierungsverfahren festgelegt.

SEC_003 Die Europäische Kommission stellt sicher, dass vier mit diesem Anhang konforme Schutzprofile gefördert, entwickelt, von den für die IT-Sicherheitszertifizierung zuständigen staatlichen Stellen, die in der Joint Interpretation Working Group zusammenarbeiten (die die gegenseitige Anerkennung von Zertifikaten im Rahmen des europäischen Abkommens zur gegenseitigen Anerkennung von IT-Sicherheitszertifikaten (Agreement on Mutual Recognition of Information Technology Security Evaluation Certificates, SOGIS-MRA) unterstützt), genehmigt und registriert werden:

Das Schutzprofil für die Fahrzeugeinheit gilt für die Fälle, in denen die VU zur Verwendung mit oder ohne eine externe GNSS-Ausrüstung bestimmt ist. Im ersten Fall sind die Sicherheitsanforderungen der externen GNSS-Ausrüstung im spezifischen Schutzprofil festgelegt.

SEC_004 Zur Formulierung der Sicherheitsanforderungen, die bei Beantragung der Sicherheitszertifizierung für die Komponente erfüllt werden müssen, konkretisieren und vervollständigen die Komponentenhersteller erforderlichenfalls das geeignete Schutzprofil, ohne die bestehenden Sicherheitsgefährdungen, Ziele, Verfahrensmöglichkeiten und SEF-Spezifikationen zu ändern bzw. zu streichen.

SEC_005 Während des Bewertungsverfahrens muss die strikte Konformität dieser spezifischen Sicherheitsanforderungen mit dem entsprechenden Schutzprofil festgestellt werden.

SEC_006 Die für jedes Schutzprofil vorgegebene Vertrauenswürdigkeitsstufe ist EAL4, erweitert um die Vertrauenswürdigkeitskomponenten ATE_DPT.2 und AVA_VAN.5.

| Gemeinsame Sicherheitsmechanismen | Anlage 11 18 |

Vorwort

Diese Anlage enthält die Spezifizierung der Sicherheitsmechanismen zur Gewährleistung

Diese Anlage besteht aus zwei Teilen. In Teil A werden die Sicherheitsmechanismen für das Fahrtenschreibersystem der 1. Generation (digitaler Fahrtenschreiber) definiert. In Teil B werden die Sicherheitsmechanismen für das Fahrtenschreibersystem der 2. Generation (intelligenter Fahrtenschreiber) definiert.

Die in Teil A dieser Anlage angegebenen Mechanismen kommen zur Anwendung, wenn mindestens eine der am Prozess der gegenseitigen Authentisierung und/oder Datenübertragung beteiligten Komponenten des Fahrtenschreibersystems der 1. Generation angehört.

Die in Teil B dieser Anlage angegebenen Mechanismen kommen zur Anwendung, wenn beide am Prozess der gegenseitigen Authentisierung und/oder Datenübertragung beteiligten Komponenten des Fahrtenschreibersystems der 2. Generation angehören.

In Anlage 15 sind weitere Informationen über die Verwendung von Komponenten der 1. Generation zusammen mit Komponenten der 2. Generation aufgeführt.

Teil A

Fahrtenschreibersystem der 1. Generation

1. Einleitung

1.1. Referenzdokumente

In dieser Anlage werden folgende Referenzdokumente herangezogen:

| SHA-1 | National Institute of Standards and Technology (NIST). FIPS Publication 180-1: Secure Hash Standard. April 1995. |

| PKCS1 | RSA Laboratories. PKCS # 1: RSA Encryption Standard. Version 2.0. Oktober 1998. |

| TDES | National Institute of Standards and Technology (NIST). FIPS Publication 46-3: Data Encryption Standard. Draft 1999. |

| TDES-OP | ANSI X9.52, Triple Data Encryption Algorithm Modes of Operation. 1998. |

| ISO/IEC 7816-4 | Information Technology - Identification cards - Integrated circuit(s) cards with contacts - Part 4: Interindustry commands for interexchange (Informationstechnik - Identifikationskarten, mit integrierten Schaltkreisen und Kontakten - Teil 4: Interindustrielle Kommandos). Erste Ausgabe: 1995 + Änderung 1: 1997. |

| ISO/IEC 7816-6 | Information Technology - Identification cards - Integrated circuit(s) cards with contacts - Part 6: Interindustry data elements (Identifikationskarten - Chipkarten - Teil 6: Datenelemente für den interindustriellen Informationsaustausch.) Erste Ausgabe: 1996 + Berichtigung 1: 1998. |

| ISO/IEC 7816-8 | Information Technology - Identification cards - Integrated circuit(s) cards with contacts - Part 8: Security related interindustry commands (Informationstechnik - Identifikationskarten, mit integrierten Schaltkreisen und Kontakten - Teil 8: Interindustrielle sicherheitsbezogene Kommandos). Erste Ausgabe 1999. |

| ISO/IEC 9796-2 | Information Technology - Security techniques - Digital signature schemes giving message recovery - Part 2: Mechanisms using a hash function (Informationstechnik - IT-Sicherheitsverfahren - Digitale Signaturschemata welche die Nachricht wieder herstellen - Teil 2: Mechanismen die eine dedizierte Hash Funktion verwenden). Erste Ausgabe: 1997. |

| ISO/IEC 9798-3 | Information Technology - Security techniques - Entity authentication mechanisms - Part 3: Entity authentication using a public key algorithm (Informationstechnik - Sicherheitsverfahren - Mechanismen zur Authentifikation von Instanzen - Teil 3: Authentifikation von Instanzen unter Nutzung eines Algorithmus mit öffentlichem Schlüssel). Zweite Ausgabe 1998. |

| ISO 16844-3 | Road vehicles - Tachograph systems - Part 3: Motion sensor interface (Straßenfahrzeuge - Fahrtenschreibersysteme - Teil 3: Bewegungssensor-Schnittstelle). |

1.2. Notationen und Abkürzungen

In dieser Anlage werden folgende Notationen und Abkürzungen verwendet:

| (Ka, Kb, Kc) | ein Schlüsselbund zur Verwendung durch den Triple Data Encryption Algorithm |

| CA | Certification Authority (Zertifizierungsstelle) |

| CAR | Certification Authority Reference (Referenz der Zertifizierungsstelle) |

| CC | Cryptographic Checksum (kryptografische Prüfsumme) |

| CG | Cryptogram (Kryptogramm) |

| CH | Command Header (Befehlskopf) |

| CHA | Certificate Holder Authorisation (Autorisierung des Zertifikatsinhabers) |

| CHR | Certificate Holder Reference (Referenz des Zertifikatsinhabers) |

| D() | Entschlüsselung mit DES |

| DE | Datenelement |

| DO | Datenobjekt |

| d | privater RSA-Schlüssel, privater Exponent |

| e | öffentlicher RSA-Schlüssel, öffentlicher Exponent |

| E() | Verschlüsselung mit DES |

| EQT | Equipment (Gerät) |

| Hash() | Hash-Wert, ein Ergebnis von Hash |

| Hash | Hash-Funktion |

| KID | Key Identifier (Schlüsselbezeichner) |

| Km | T-DES-Schlüssel Hauptschlüssel gemäß ISO 16844-3 |

| KmVU | in Fahrzeugeinheiten integrierter T-DES-Schlüssel |

| KmWC | in Werkstattkarten integrierter T-DES-Schlüssel |

| m | Nachrichtenrepräsentant, eine ganze Zahl zwischen 0 und n-1 |

| n | RSA-Schlüssel, Modulus |

| PB | Padding Bytes (Füllbytes) |

| PI | Padding Indicator-Byte (Verwendung im Kryptogramm für Vertraulichkeits-DO) |

| PV | Plain Value (Klarwert) |

| s | Signaturrepräsentant, eine ganze Zahl zwischen 0 und n-1 |

| SSC | Send Sequence Counter (Sendesequenzzähler) |

| SM | Secure Messaging |

| TCBC | TDEA-Modus Cipher Block Chaining |

| TDEA | Triple Data Encryption Algorithm (Triple-Datenverschlüsselungsalgorithmus) |

| TLV | Tag Length Value (Taglängenwert) |

| VU | Fahrzeugeinheit (Vehicle Unit) |

| X.C | Zertifikat von Benutzer X, ausgestellt durch eine Zertifizierungsstelle |

| X.CA | Zertifizierungsstelle von Benutzer X |

| X.CA.PK o X.C | Vorgang des Entpackens eines Zertifikats zur Herauslösung eines öffentlichen Schlüssels; es handelt sich um einen Infix-Operator, dessen linker Operand der öffentliche Schlüssel einer Zertifizierungsstelle und dessen rechter Operand das von der Zertifizierungsstelle ausgestellte Zertifikat ist; das Ergebnis ist der öffentliche Schlüssel von Benutzer X, dessen Zertifikat der rechte Operand ist |

| X.PK | öffentlicher RSA-Schlüssel eines Benutzers X |

| X.PK[I] | RSA-Chiffrierung einer Information I unter Verwendung des öffentlichen Schlüssels von Benutzer X |

| X.SK | privater RSA-Schlüssel eines Benutzers X |

| X.SK[I] | RSA-Chiffrierung einer Information I unter Verwendung des privaten Schlüssels von Benutzer X |

| 'xx' | ein Hexadezimalwert |

| || | Verkettungsoperator |

2. Kryptografische Systeme und Algorithmen

2.1. Kryptografische Systeme

CSM_001 Fahrzeugeinheiten und Fahrtenschreiberkarten verwenden ein klassisches RSA-Public-Key-Verschlüsselungssystem, sodass folgende Sicherheitsmechanismen vorliegen:

CSM_002 Fahrzeugeinheiten und Fahrtenschreiberkarten verwenden ein symmetrisches Triple-DES-Verschlüsselungssystem, sodass ein Mechanismus für die Datenintegrität während des Benutzerdatenaustauschs zwischen Fahrzeugeinheiten und Fahrtenschreiberkarten und gegebenenfalls die Vertraulichkeit beim Datenaustausch zwischen Fahrzeugeinheiten und Fahrtenschreiberkarten gewährleistet sind.

2.2. Kryptografische Algorithmen

2.2.1 RSA-Algorithmus

CSM_003 Der RSA-Algorithmus wird durch folgende Beziehungen vollständig definiert:

| X.SK[m] = s = md mod n

X.PK[s] = m = se mod n |

Eine ausführlichere Beschreibung der RSA-Funktion findet sich im Referenzdokument PKCS1. Der im RSA-Algorithmus verwendete öffentliche Exponent e ist eine Ganzzahl zwischen 3 und n-1, wobei gilt: gcd(e, lcm(p-1, q-1))=1.

2.2.2 Hash-Algorithmus

CSM_004 Die Mechanismen für die digitale Signatur verwenden den Hash-Algorithmus SHA-1 gemäß Definition im Referenzdokument SHA-1.

2.2.3 Datenverschlüsselungsalgorithmus

CSM_005 DES-gestützte Algorithmen werden im Modus Cipher Block Chaining verwendet.

3. Schlüssel und Zertifikate

3.1. Erzeugung und Verteilung der Schlüssel

3.1.1 Erzeugung und Verteilung der RSA-Schlüssel

CSM_006 Die Erzeugung der RSA-Schlüssel erfolgt auf drei hierarchischen Funktionsebenen:

CSM_007 Auf europäischer Ebene wird ein einziges Schlüsselpaar (EUR.SK und EUR.PK) erzeugt. Der europäische private Schlüssel wird zur Zertifizierung der öffentlichen Schlüssel der Mitgliedstaaten verwendet. Über alle zertifizierten Schlüssel sind Belege aufzubewahren. Diese Aufgaben werden von einer Europäischen Zertifizierungsstelle wahrgenommen, die der Europäischen Kommission untersteht.

CSM_008 Auf Mitgliedstaatebene wird ein Mitgliedstaatschlüsselpaar (MS.SK und MS.PK) erzeugt. Öffentliche Mitgliedstaatschlüssel werden von der Europäischen Zertifizierungsstelle zertifiziert. Der private Mitgliedstaatschlüssel wird für die Zertifizierung von öffentlichen Schlüsseln verwendet, die in Geräten (Fahrzeugeinheit oder Fahrtenschreiberkarte) eingefügt sind. Über alle zertifizierten öffentlichen Schlüssel sind Belege zusammen mit der Kennung des Geräts, für das sie bestimmt sind, aufzubewahren. Diese Aufgaben werden von der Zertifizierungsstelle des jeweiligen Mitgliedstaates wahrgenommen. Ein Mitgliedstaat darf sein Schlüsselpaar in regelmäßigen Abständen ändern.

CSM_009 Auf Geräteebene wird ein einziges Schlüsselpaar (EQT.SK und EQT.PK) erzeugt und in jedes Gerät eingefügt. Die öffentlichen Geräteschlüssel werden von der Zertifizierungsstelle des jeweiligen Mitgliedstaates zertifiziert. Diese Aufgaben können von Geräteherstellern, Geräteintegratoren und Behörden der Mitgliedstaaten wahrgenommen werden. Dieses Schlüsselpaar wird zur Authentisierung, für die digitale Signatur sowie zur Chiffrierung verwendet.

CSM_010 Bei der Erzeugung, ggf. bei der Übertragung sowie bei der Speicherung ist die Vertraulichkeit der privaten Schlüssel zu wahren.

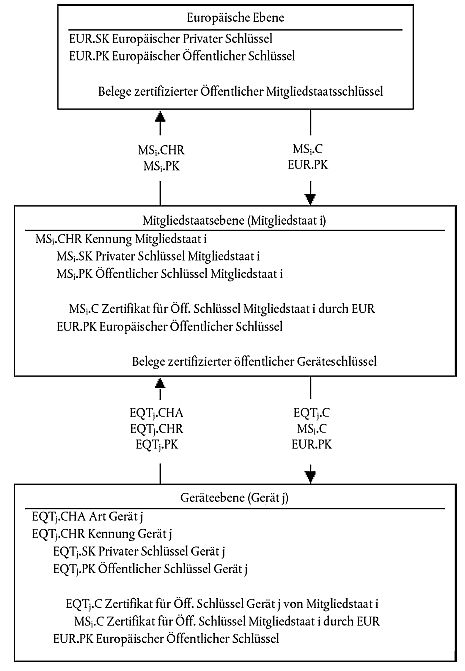

Im folgenden Schaubild ist der Datenfluss dieses Prozesses zusammengefasst:

3.1.2 RSA-Prüfschlüssel

CSM_011 Zum Zwecke der Geräteprüfung (einschließlich Interoperabilitätsprüfungen) erzeugt die Europäische Zertifizierungsstelle ein anderes einziges europäisches Prüfschlüsselpaar und mindestens zwei Mitgliedstaat-Prüfschlüsselpaare, deren öffentliche Schlüssel mit dem europäischen privaten Prüfschlüssel zertifiziert werden. Von den Herstellern werden in Geräte, die der Typgenehmigungsprüfung unterzogen werden, Prüfschlüssel eingefügt, die durch einen dieser Mitgliedstaatprüfschlüssel zertifiziert sind.

3.1.3 Bewegungssensorschlüssel

Die Geheimhaltung der drei genannten T-DES-Schlüssel ist während der Erzeugung, der Übermittlung und ggf. der Aufbewahrung in geeigneter Weise zu gewährleisten.

Um die Unterstützung von Fahrtenschreiberkomponenten, die der ISO 16844 entsprechen, zu gewährleisten, stellen die Europäische Zertifizierungsstelle und die Zertifizierungsstellen der Mitgliedstaaten darüber hinaus Folgendes sicher:

CSM_036 Die Europäische Zertifizierungsstelle erzeugt KmVU und KmWC als zwei voneinander unabhängige und einmalige Triple-DES-Schlüssel sowie Km, wobei gilt:

| Km = KmVU XOR KmWC |

Die Europäische Zertifizierungsstelle übermittelt diese Schlüssel unter geeigneten Sicherheitsvorkehrungen auf deren Anforderung an die Zertifizierungsstellen der Mitgliedstaaten.

CSM_037 Die Zertifizierungsstellen der Mitgliedstaaten:

3.1.4 Erzeugung und Verteilung von T-DES-Sitzungsschlüsseln

CSM_012 Im Rahmen des Prozesses der gegenseitigen Authentisierung erzeugen Fahrzeugeinheiten und Fahrtenschreiberkarten die erforderlichen Daten zur Erstellung eines gemeinsamen Triple-DES-Sitzungsschlüssels und tauschen diese Daten aus. Die Vertraulichkeit dieses Datenaustauschs wird durch einen RSA-Verschlüsselungsmechanismus geschützt.

CSM_013 Dieser Schlüssel wird für alle nachfolgenden kryptografischen Operationen unter Anwendung des Secure Messaging benutzt. Seine Gültigkeit erlischt am Ende der Sitzung (Entnahme oder Zurücksetzen der Karte) und/oder nach 240 Benutzungen (eine Benutzung des Schlüssels = ein mittels Secure Messaging an die Karte gesandter Befehl und die dazugehörige Antwort).

3.2. Schlüssel

CSM_014 RSA-Schlüssel haben (ungeachtet der Ebene) folgende Länge: Modulus n 1.024 Bit, öffentlicher Exponent e max. 64 Bit, privater Exponent d 1.024 Bit.

CSM_015 Triple-DES-Schlüssel haben die Form (Ka, Kb, Ka), wobei Ka und Kb unabhängige Schlüssel mit einer Länge von 64 Bit sind. Es wird kein Paritätsfehler-Erkennungsbit gesetzt.

3.3. Zertifikate

CSM_016 Bei den RSA-Public-Key-Zertifikaten muss es sich um Zertifikate entsprechend der Definition "non self descriptive" und "card verifiable" des Referenzdokuments ISO/IEC 7816-8 handeln.

3.3.1 Inhalt der Zertifikate

CSM_017 RSA-Public-Key-Zertifikate sind aus den folgenden Daten in folgender Reihenfolge aufgebaut:

| Daten | Format | Bytes | Bemerkung |

| CPI | INTEGER | 1 | Certificate Profile Identifier (Zertifikatsprofil '01' in dieser Version) |

| CAR | OCTET STRING | 8 | Certification Authority Reference (Referenz der Zertifizierungsstelle) |

| CHA | OCTET STRING | 7 | Certificate Holder Authorisation (Autorisierung des Zertifikatsinhabers) |

| EOV | TimeReal | 4 | Ablauf der Gültigkeit des Zertifikats, bei Nichtverwendung mit 'FF' gefüllt |

| CHR | OCTET STRING | 8 | Certificate Holder Reference (Referenz des Zertifikatsinhabers) |

| n | OCTET STRING | 128 | Öffentlicher Schlüssel (Modulus) |

| e | OCTET STRING | 8 | Öffentlicher Schlüssel (öffentlicher Exponent) |

| 164 | |||

Hinweise:

1. Mit dem Certificate Profile Identifier (Zertifikatsprofilbezeichner, CPI) wird die genaue Struktur eines Authentisierungszertifikats abgegrenzt. Er kann als interner Gerätebezeichner einer relevanten Kopfliste verwendet werden, die die Verkettung der Datenelemente innerhalb des Zertifikats beschreibt.

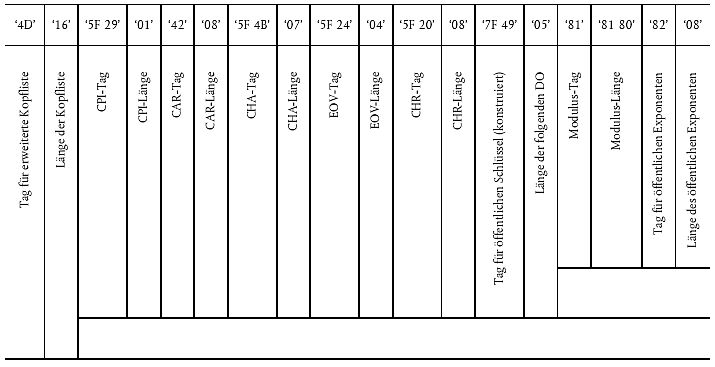

Die Kopfliste für diesen Zertifikatinhalt lautet wie folgt:

2."Certification Authority Reference" (Referenz der Zertifizierungsstelle, CAR) identifiziert die das Zertifikat ausstellende Zertifizierungsstelle, sodass das Datenelement gleichzeitig als Authority Key Identifier (Schlüsselbezeichner der Stelle) zur Angabe des öffentlichen Schlüssels der Zertifizierungsstelle verwendet werden kann (Kodierung siehe "Key Identifier").

3. Mit "Certificate Holder Authorisation" (Autorisierung des Zertifikatsinhabers, CHA) wird die Berechtigung des Zertifikatsinhabers ausgewiesen. Sie besteht aus der Kontrollgerätanwendungs-ID sowie aus der Art des Geräts, für das das Zertifikat bestimmt ist (entsprechend dem Datenelement Equipment Type, '00' für einen Mitgliedstaat).

4. "Certificate Holder Reference" (Referenz des Zertifikatsinhabers, CHR) dient der eindeutigen Identifizierung des Zertifikatsinhabers, sodass das Datenelement gleichzeitig als "Subject Key Identifier" (Schlüsselbezeichner des Subjekts) zur Angabe des öffentlichen Schlüssels des Zertifikatsinhabers verwendet werden kann.

5."KEY IDENTIFIERS" (Schlüsselbezeichner, KID) dienen der eindeutigen Identifizierung des Zertifikatsinhabers oder der Zertifizierungsstellen. Sie sind wie folgt kodiert:

5.1 Gerät (VU oder Karte):

| Daten | Seriennummer Gerät | Datum | Art | Hersteller |

| Länge | 4 Bytes | 2 Bytes | 1 Byte | 1 Byte |

| Wert | Ganze Zahl | MM JJ BCD-Kod. | Herstellerspezifisch | Herstellercode |

Dem Hersteller einer VU ist die Kennung des Geräts, in das die Schlüssel eingefügt werden, bei der Beantragung von Zertifikaten unter Umständen nicht bekannt.

Ist dem Hersteller die Gerätekennung bekannt, sendet er sie mit dem öffentlichen Schlüssel zwecks Zertifizierung an die Zertifizierungsstelle seines Mitgliedstaats. Das Zertifikat enthält dann die Gerätekennung, und der Hersteller muss sicherstellen, dass Schlüssel und Zertifikat in das vorgesehene Gerät eingefügt werden. Der Key Identifier weist die oben genannte Form auf.

Ist dem Hersteller die Gerätekennung nicht bekannt, muss er jeden Antrag auf ein Zertifikat eindeutig kennzeichnen und diese Kennung zusammen mit dem öffentlichen Schlüssel zwecks Zertifizierung an die Zertifizierungsstelle seines Mitgliedstaates senden.

Das Zertifikat enthält dann die Antragskennung.

Nach dem Einfügen der Schlüssel in das Gerät muss der Hersteller der Zertifizierungsstelle die Zuordnung des Schlüssels zum Gerät mitteilen (d. h. Kennung des Zertifikatsantrags, Gerätekennung). Der Key Identifier (KID) hat folgende Form:

| Daten | Seriennummer Zertifikatsantrag | Datum | Art | Hersteller |

| Länge | 4 Bytes | 2 Bytes | 1 Byte | 1 Byte |

| Wert | Ganze Zahl | MM JJ BCD-Kod. | 'FF' | Herstellercode |

5.2 Zertifizierungsstelle:

| Daten | Kennung | Seriennr. Schlüssel | Zusatzinfo | Kennung |

| Länge | 4 Bytes | 1 Byte | 2 Bytes | 1 Byte |

| Wert | 1 Byte numerischer Landescode

3 Bytes alphanumerischer Landescode | Ganze Zahl | Zusatzkodierung

(CA-spezifisch) 'FF FF' bei Nichtverwendung | '01' |

Mit der Seriennummer Schlüssel werden die verschiedenen Schlüssel eines Mitgliedstaates unterschieden, sofern der Schlüssel verändert wird.

6. Den Zertifikatsprüfern ist implizit bekannt, dass es sich bei dem zertifizierten Schlüssel um einen für die Authentisierung, für die Verifizierung der digitalen Signatur und für die vertrauliche Chiffrierung relevanten RSA-Schlüssel handelt (das Zertifikat enthält keine Objektkennung zur entsprechenden Spezifizierung).

3.3.2 Ausgestellte Zertifikate

CSM_018 Das ausgestellte Zertifikat ist eine digitale Signatur mit teilweiser Wiederherstellung des Zertifikatsinhalts gemäß ISO/IEC 9796-2 (ausgenommen Anhang A4) mit angefügter "Certification Authority Reference".

| X.C = X.CA.SK['6A' || Cr || Hash(Cc) || 'BC'] || Cn || X.CAR |

| wobei Zertifikatsinhalt = Cc = | Cr | || | Cn |

| 106 Bytes | 58 Bytes |

Hinweise:

1. Dieses Zertifikat ist 194 Bytes lang.

2. Die von der Signatur verdeckte CAR wird ebenfalls an die Signatur angefügt, sodass der öffentliche Schlüssel der Zertifizierungsstelle zur Verifizierung des Zertifikats gewählt werden kann.

3. Dem Zertifikatsprüfer ist der von der Zertifizierungsstelle für die Unterzeichnung des Zertifikats verwendete Algorithmus implizit bekannt.

4. Die zu dem ausgestellten Zertifikat gehörende Kopfliste lautet wie folgt:

| '7F 21' | '09' | '5F 37' | '81 80' | '5F 38' | '3A' | '42' | '08' |

| Tag für CV-Zertifikat (konstruiert) | Länge der folgenden DO | Signatur-Tag | Signatur-Länge | Rest-Tag | Restlänge | CAR-Tag | CAR-Länge |

3.3.3 Verifizieren und Entpacken der Zertifikate

Das Verifizieren und Entpacken der Zertifikate besteht in der Verifizierung der Signatur entsprechend ISO/IEC 9796-2, wodurch der Zertifikatsinhalt und der enthaltene öffentliche Schlüssel aufgerufen werden: X.PK = X.CA.PK o X.C, sowie in der Verifizierung der Gültigkeit des Zertifikats.

CSM_019 Dazu gehören folgende Schritte:

Verifizierung der Signatur und Abrufen des Inhalts:

| X.C = | Sign | || | Cn' | || | CAR' |

| 128 Bytes | 58 Bytes | 8 Bytes |

| '6A' | || | Cr' | || | H' | || | 'BC' |

| 106 Bytes | 20 Bytes |

Sind die Prüfungen positiv, ist das Zertifikat echt und sein Inhalt ist C'.

Verifizierung der Gültigkeit. Von C':

Abruf und Speicherung des öffentlichen Schlüssels, des Key Identifier, der Certificate Holder Authorisation und des Ablaufs der Gültigkeit des Zertifikats von C':

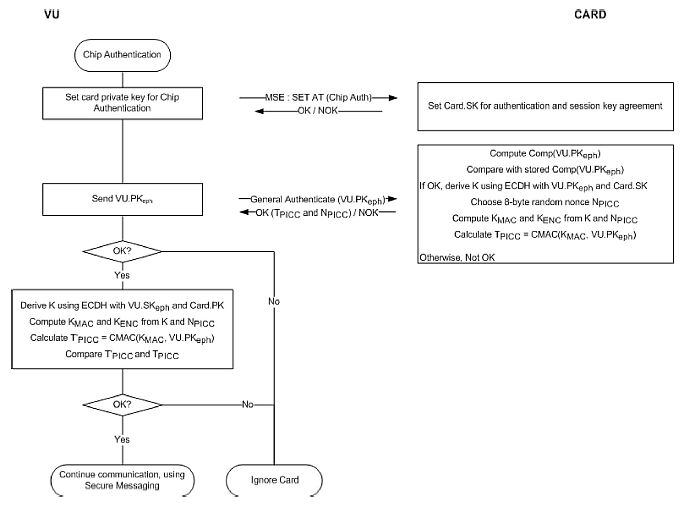

4. Gegenseitige Authentisierung

Die gegenseitige Authentisierung zwischen Karten und VU beruht auf dem folgenden Prinzip:

Jede Seite weist der Gegenseite nach, dass sie sich im Besitz eines gültigen Schlüsselpaares befindet, dessen öffentlicher Schlüssel von der Zertifizierungsstelle des jeweiligen Mitgliedstaates zertifiziert worden ist, die wiederum von der europäischen Zertifizierungsstelle zertifiziert wurde.

Der Nachweis wird geführt, indem mit dem privaten Schlüssel eine von der Gegenseite gesandte Zufallszahl signiert wird; die Gegenseite muss bei der Verifizierung dieser Signatur die Zufallszahl wiederherstellen können.

Der Mechanismus wird von der VU beim Einstecken der Karte ausgelöst. Er beginnt mit dem Austausch der Zertifikate und dem Entpacken der öffentlichen Schlüssel und endet mit der Erzeugung eines Sitzungsschlüssels.

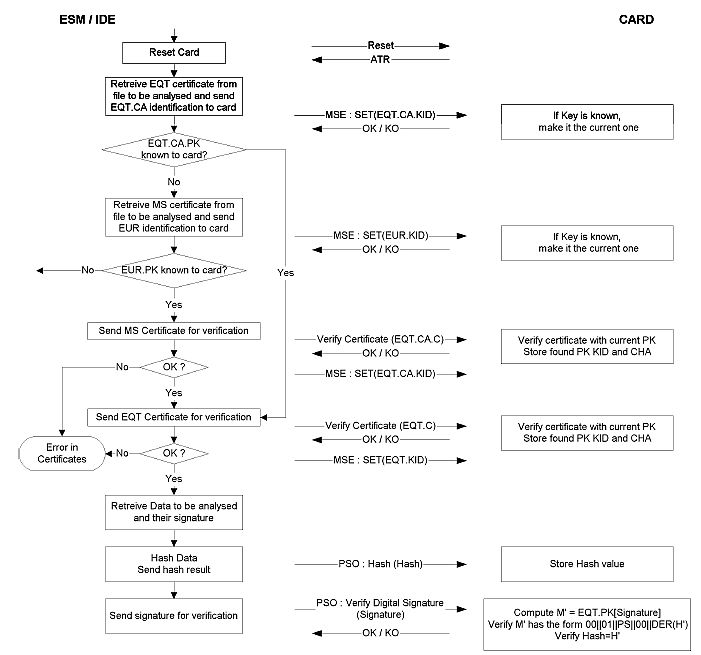

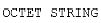

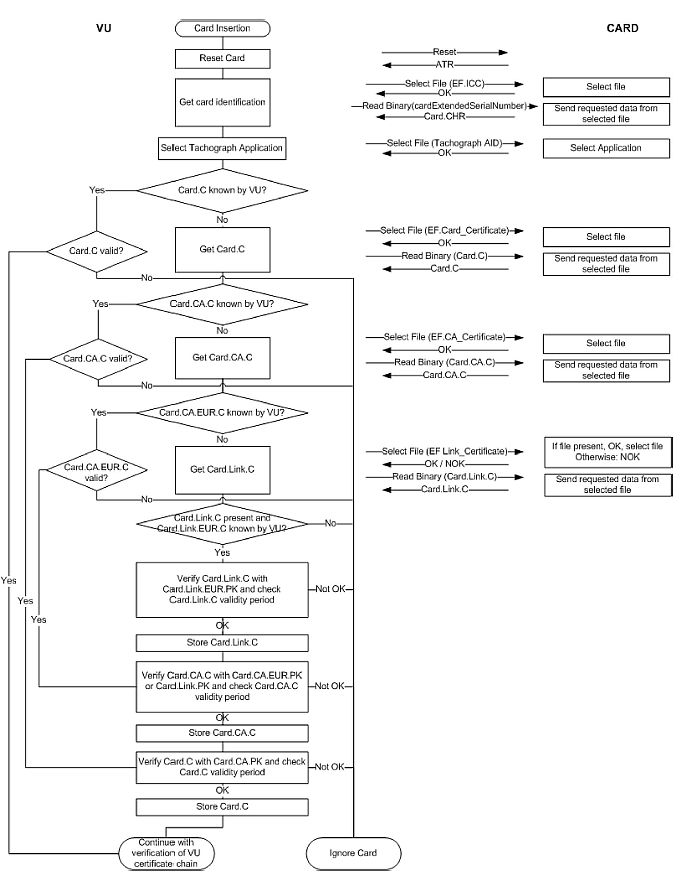

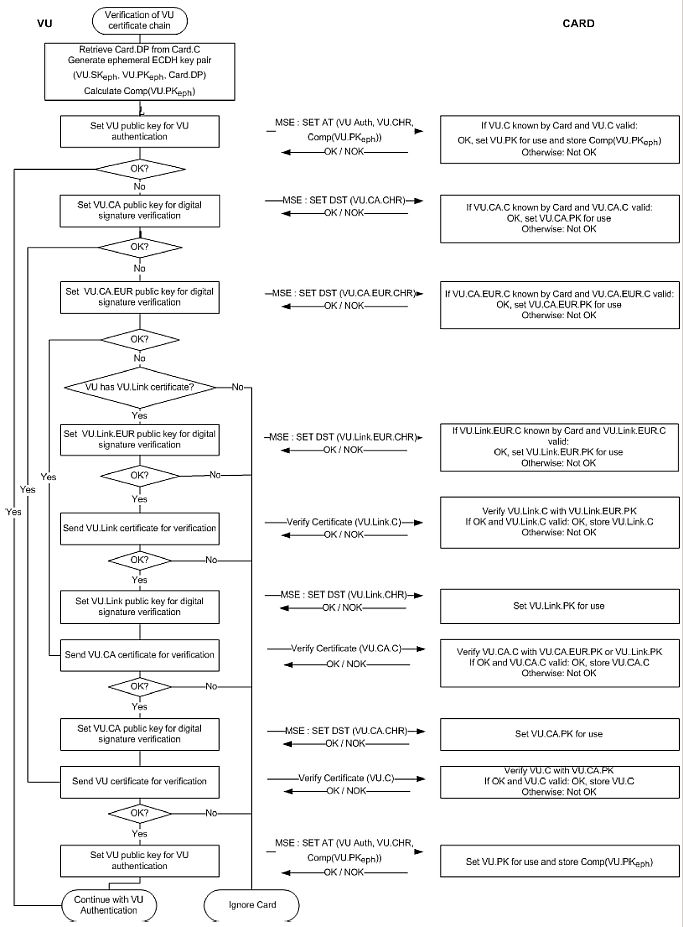

CSM_020 Folgendes Protokoll findet Verwendung (Pfeile weisen auf Befehle und ausgetauschte Daten hin, siehe Anlage 2):

5. Vertraulichkeits-, Integritäts- und Authentisierungsmechanismen für die Datenübertragung VU-Karte

5.1. Secure Messaging

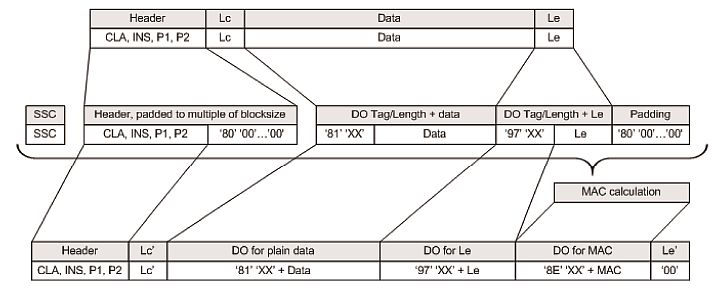

CSM_021 Die Integrität der Datenübertragung zwischen VU und Karte wird durch Secure Messaging entsprechend den Referenzdokumenten ISO/IEC 7816-4 und ISO/IEC 7816-8 geschützt.

CSM_022 Müssen Daten während der Übertragung geschützt werden, wird den innerhalb des Befehls oder der Antwort gesandten Datenobjekten ein Datenobjekt "Cryptographic Checksum" angefügt. Diese kryptografische Prüfsumme wird vom Empfänger verifiziert.

CSM_023 Die kryptografische Prüfsumme der innerhalb eines Befehls gesandten Daten integriert den Befehlskopf sowie alle gesandten Datenobjekte (=> CLA = '0C', und alle Datenobjekte sind mit Tags zu kapseln, bei denen b1=1).

CSM_024 Die Statusinformationsbytes der Antwort sind durch eine kryptografische Prüfsumme zu schützen, wenn die Antwort kein Datenfeld enthält.

CSM_025 Kryptografische Prüfsummen sind 4 Bytes lang.

Somit weisen Befehle und Antworten bei Anwendung von Secure Messaging folgende Struktur auf:

Die DO werden als Teilmenge der in ISO/IEC 7816-4 beschriebenen Secure-Messaging-DO verwendet:

| Tag | Symbolform | Bedeutung |

| '81' | TPV | Klarwert, nicht in BER-TLV kodiert (durch CC zu schützen) |

| '97' | TLE | Wert von Le im ungesicherten Befehl (durch CC zu schützen) |

| '99' | TSW | Status-Info (durch CC zu schützen) |

| '8E' | TCC | Kryptografische Prüfsumme (CC) |

| '87' | TPI CG | Padding Indicator Byte || Cryptogram (Klarwert, nicht in BER-TLV kodiert) |

Ausgehend von einem ungesicherten Befehl-Antwort-Paar:

| Befehlskopf | Befehlskörper | |||||

| CLA | INS | P1 | P2 | [Lc-Feld] | [Datenfeld] | [Le-Feld] |

| vier Bytes | L Bytes, bezeichnet als B1 bis BL | |||||

| Antwortkörper | Antwortendmarke | |

| [Datenfeld] | SW1 | SW2 |

| Lr Datenbytes | zwei Bytes | |

lautet das entsprechende gesicherte Befehl-Antwort-Paar:

Gesicherter Befehl:

| Befehlskopf (CH) | Befehlskörper | |||||||||||||

| CLA | INS | P1 | P2 | [Neues Lc-Feld] | [Neues Datenfeld] | [Neues Le-Feld] | ||||||||

| 'OC' | Länge des neuen Datenfelds | TPV | LPV | PV | TLE | LLE | Le | TCC | LCC | CC | '00' | |||

| '81' | Lc | Datenfeld | '97' | '01' | Le | '8E' | '04' | CC | ||||||

In die Prüfsumme zu integrierende Daten = CH || PB || TPV || LPV || PV || TLE || LLE || Le || PB

PB = Padding Bytes (80 .. 00) gemäß ISO-IEC 7816-4 und ISO 9797, Methode 2.

Die PV und LE der DO sind nur vorhanden, wenn entsprechende Daten im ungesicherten Befehl vorliegen.

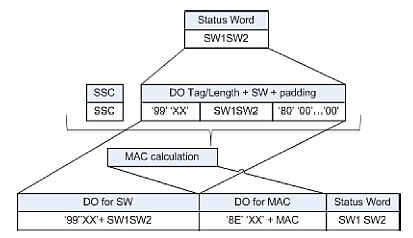

Gesicherte Antwort:

1. Wenn das Antwortdatenfeld nicht leer ist und nicht vertraulichkeitsgeschützt werden muss:

| Antwortkörper | Antwortendmarke | |||||

| [Neues Datenfeld] | SW1 SW2 neu | |||||

| TPV | LPV | PV | TCC | LCC | CC | |

| '81' | Lr | Datenfeld | '8E' | '04' | CC | |

In die Prüfsumme zu integrierende Daten = TPV || LPV || PV || PB

2. Wenn das Antwortdatenfeld nicht leer ist und vertraulichkeitsgeschützt werden muss:

| Antwortkörper | Antwortendmarke | |||||

| [Neues Datenfeld] | SW1 SW2 neu | |||||

| TPI CG | LPI CG | PI CG | TCC | LCC | CC | |

| '87' | PI || CG | '8E' | '04' | CC | ||

Daten in CG: nicht-BER-TLV-kodierte Daten und Füllbytes.

In die Prüfsumme zu integrierende Daten = TPI CG || LPI CG || PI CG || PB

3. Wenn das Antwortdatenfeld leer ist:

| Antwortkörper | Antwortendmarke | |||||

| [Neues Datenfeld] | SW1 SW2 neu | |||||

| TSW | LSW | SW | TCC | LCC | CC | |

| '99' | '02' | SW1 SW2 neu | '8E' | '04' | CC | |

In die Prüfsumme zu integrierende Daten = TSW || LSW || SW || PB

5.2. Behandlung von Secure-Messaging-Fehlern

CSM_026 Erkennt die Fahrtenschreiberkarte beim Interpretieren eines Befehls einen SM-Fehler, müssen die Statusbytes ohne SM zurückgesandt werden. Laut ISO/IEC 7816-4 sind folgende Statusbytes zur Anzeige von SM-Fehlern definiert:

'66 88': Verifizierung der kryptografischen Prüfsumme fehlgeschlagen,

'69 87': erwartete SM-Datenobjekte fehlen,

'69 88': SM-Datenobjekte inkorrekt.

CSM_027 Sendet die Fahrtenschreiberkarte Statusbytes ohne SM-DO oder mit einem fehlerhaften SM-DO zurück, muss die VU den Vorgang abbrechen.

5.3. Algorithmus zur Berechnung der kryptografischen Prüfsummen

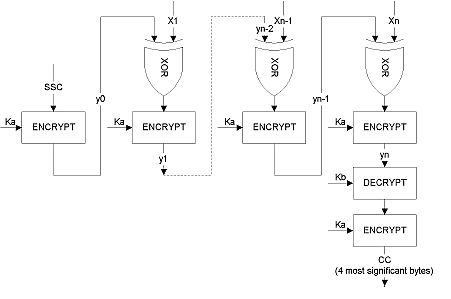

CSM_028 Kryptografische Prüfsummen werden unter Verwendung eines üblichen MAC gemäß ANSI X9.19 mit DES aufgebaut:

E() bedeutet Verschlüsselung mit DES, und D() bedeutet Entschlüsselung mit DES.

Die vier höchstwertigen Bytes der kryptografischen Prüfsumme werden übertragen.

CSM_029 Während der Schlüsselvereinbarung wird der "Send Sequence Counter" (Sendesequenzzähler, SSC) wie folgt initialisiert:

Anfangs-SSC: Rnd3 (4 niedrigstwertige Bytes) || Rnd1 (4 niedrigstwertige Bytes).

CSM_030 Vor jeder Berechnung eines MAC wird der SSC um 1 erhöht (d. h. der SSC für den ersten Befehl ist Anfangs-SSC + 1, der SSC für die erste Antwort Anfangs-SSC + 2).

Die folgende Abbildung zeigt die Berechnung des MAC:

5.4. Algorithmus zur Berechnung von Kryptogrammen für Vertraulichkeits-DOs

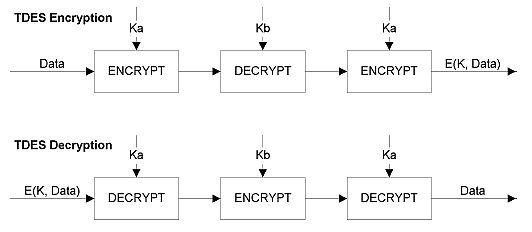

CSM_031 Kryptogramme werden mit TDEA im Modus TCBC entsprechend den Referenzdokumenten TDES und TDES-OP sowie mit dem Nullvektor als Initial Value-Block berechnet.

Die folgende Abbildung zeigt die Anwendung von Schlüsseln in T-DES:

6. Digitale Signaturmechanismen beim Herunterladen von Daten

CSM_032 Das Intelligent Dedicated Equipment (IDE) speichert die von einem Gerät (VU oder Karte) während eines Übertragungsvorgangs empfangenen Daten in einer Datei ab. Diese Datei muss die Zertifikate MSi.C und EQT.C enthalten. Die Datei enthält digitale Signaturen von Datenblöcken gemäß Anlage 7, Protokolle zum Herunterladen der Daten.

CSM_033 Für die digitalen Signaturen heruntergeladener Daten wird ein digitales Signatursystem mit Anhang verwendet, sodass die heruntergeladenen Daten auf Wunsch ohne Dechiffrierung lesbar sind.

6.1. Erzeugung der Signatur

CSM_034 Die Erzeugung der Datensignatur durch das Gerät folgt dem in Referenzdokument PKCS1 definierten digitalen Signatursystem mit Anhang und der Hash-Funktion SHA-1:

Signatur = EQT.SK['00' || '01' || PS || '00' || DER(SHA-1(Data))]

PS = Füllstring von Oktetten mit Wert 'FF', sodass die Länge 128 beträgt.

DER(SHA-1(M)) ist die Kodierung der Algorithmus-ID für die Hash-Funktion und den Hash-Wert in einen ASN.1-Wert des Typs Digest Info (Kodierungsregeln):

'30'||'21'||'30'||'09'||'06'||'05'||'2B'||'0E'||'03'||'02'||'1A'||'05'||'00'||'04'||'14'||Hash-Wert.

6.2. Verifizierung der Signatur

CSM_035 Die Verifizierung der Datensignatur bei heruntergeladenen Daten folgt dem in Referenzdokument PKCS1 definierten digitalen Signatursystem mit Anhang und der Hash-Funktion SHA-1.

Der europäische öffentliche Schlüssel EUR.PK muss dem Prüfer von unabhängiger Seite her (für ihn verlässlich) bekannt sein.

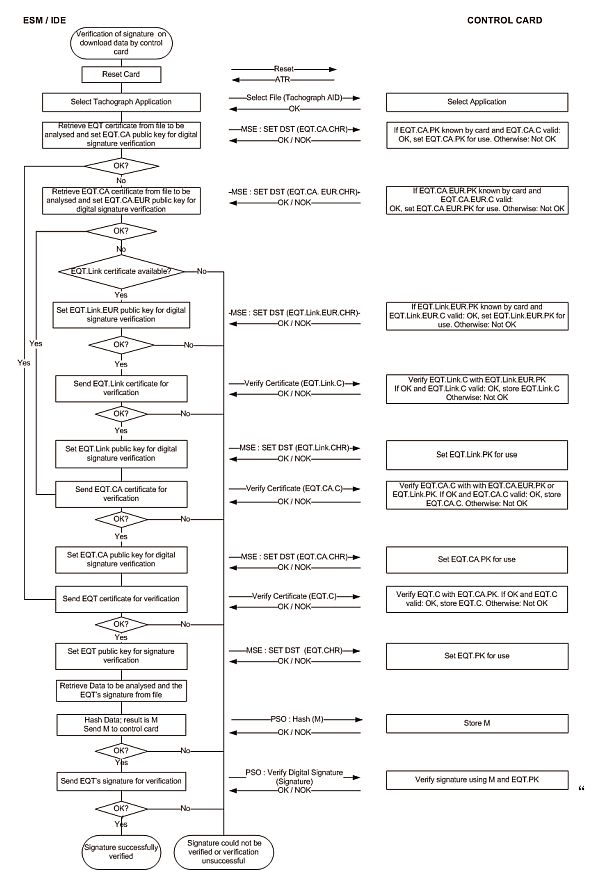

Die folgende Tabelle veranschaulicht das Protokoll, das von einem IDE mit Kontrollkarte zur Verifizierung der Integrität von heruntergeladenen und in ESM (externen Speichermedien) gespeicherten Daten herangezogen werden kann. Die Kontrollkarte wird zur Dechiffrierung digitaler Signaturen verwendet. Diese Funktion kann in diesem Fall nicht im IDE implementiert sein.

Das Gerät, das die zu analysierenden Daten heruntergeladen und signiert hat, ist mit EQT bezeichnet.

Teil B

Fahrtenschreibersystem der 2. Generation

7. Einleitung

7.1. Referenzdokumente

Referenzdokumente zu dieser Anlage:

| AES | National Institute of Standards and Technology (NIST), FIPS PUB 197: Advanced Encryption Standard (AES), 26. November 2001 |

| DSS | National Institute of Standards and Technology (NIST), FIPS PUB 186-4: Digital Signature Standard (DSS), Juli 2013 |

| ISO 7816-4 | ISO/IEC 7816-4, Identification cards - Integrated circuit cards - Part 4: Organization, security and commands for interchange (Identifikationskarten - Chipkarten - Teil 4 - Regeln, Sicherheitsfunktionen und Befehle für den Datenaustausch). Dritte Ausgabe 2013-04-15 |

| ISO 7816-8 | ISO/IEC 7816-8, Identification cards - Integrated circuit cards - Part 8: Commands for security operations (Identifikationskarten - Chipkarten - Teil 8 - Kommandos für Sicherheitsoperationen). Zweite Ausgabe, 2004-06-01. |

| ISO 8825-1 | ISO/IEC 8825-1, Information technology - ASN.1 encoding rules: Specification of Basic Encoding Rules (BER), Canonical Encoding Rules (CER) and Distinguished Encoding Rules (DER) (Informationstechnik - Codierungsregeln für ASN.1: Spezifikation der Basis-Codierungsregeln (BER), der Kanonischen Codierungsregeln (CER) und der Besonderen Codierungsregeln (DER)). Vierte Ausgabe, 2008-12-15. |

| ISO 9797-1 | ISO/IEC 9797-1, Information technology - Security techniques - Message Authentication Codes (MACs) - Part 1: Mechanismen using a block cipher (Informationstechnik - Sicherheitsverfahren - Message Authentication Codes (MACs) - Teil 1 - Mechanismen, die eine Blockchiffre verwenden). Zweite Ausgabe, 2011-03-01. |

| ISO 10116 | ISO/IEC 10116, Information technology - Security techniques - Modes of operation of an n-bit block cipher (Informationstechnik - Sicherheitsverfahren - Betriebsarten für n-bit Blockchiffre). Dritte Ausgabe, 2006-02-01. |

| ISO 16844-3 | ISO/IEC 16844-3, Road vehicles - Tachograph systems - Part 3: Motion sensor interface (Straßenfahrzeuge - Fahrtenschreibersysteme - Teil 3: Bewegungssensor-Schnittstelle). Erste Ausgabe 2004, einschließlich Technical Corrigendum 1 2006. |

| RFC 5480 | Elliptic Curve Cryptography Subject Public Key Information, März 2009 |

| RFC 5639 | Elliptic Curve Cryptography (ECC) - Brainpool Standard Curves and Curve Generation, 2010 |

| RFC 5869 | HMAC-based Extract-and-Expand Key Derivation Function (HKDF), Mai 2010 |

| SHS | National Institute of Standards and Technology (NIST), FIPS PUB 180-4: Secure Hash Standard, März 2012 |

| SP 800-38B | National Institute of Standards and Technology (NIST), Special Publication 800-38B: Recommendation for Block Cipher Modes of Operation: The CMAC Mode for Authentication, 2005 |

| TR-03111 | BSI Technical Guideline TR-03111, Elliptic Curve Cryptography, Version 2.00, 28.6.2012 |

7.2. Notationen und Abkürzungen

In dieser Anlage werden folgende Notationen und Abkürzungen verwendet:

| AES | Advanced Encryption Standard |

| CA | Certification Authority (Zertifizierungsstelle) |

| CAR | Certification Authority Reference (Referenz der Zertifizierungsstelle) |

| CBC | Cipher Block Chaining (Betriebsmodus) |

| CH | Command Header (Befehlskopf) |

| CHA | Certificate Holder Authorisation (Autorisierung des Zertifikatsinhabers) |

| CHR | Certificate Holder Reference (Referenz des Zertifikatsinhabers) |

| CV | Constant Vector (Konstanter Vektor) |

| DER | Distinguished Encoding Rules (Besondere Codierungsregeln) |

| DO | Datenobjekt |

| DSRC | Dedicated Short Range Communication (Dedizierte Nahbereichskommunikation) |

| ECC | Elliptic Curve Cryptography (Elliptische-Kurven-Kryptografie) |

| ECDSA | Elliptic Curve Digital Signature Algorithm (auf elliptischen Kurven basierender Algorithmus für digitale Signaturen) |

| ECDH | Elliptic Curve Diffie-Hellman (Diffie-Hellman-Schlüsselaustausch) |

| EGF | External GNSS Facility (Externe GNSS-Ausrüstung) |

| EQT | Equipment (Gerät) |

| IDE | Intelligent Dedicated Equipment |

| KM | Bewegungssensor-Hauptschlüssel, ermöglicht die Koppelung einer Fahrzeugeinheit mit einem Bewegungssensor |

| KM-VU | In Fahrzeugeinheiten eingesetzter Schlüssel, der es einer VU gestattet, den Bewegungssensor-Hauptschlüssel abzuleiten, wenn eine Werkstattkarte in die VU eingesetzt ist |

| KM-VC | In Werkstattkarten eingesetzter Schlüssel, der es einer VU gestattet, den Bewegungssensor-Hauptschlüssel abzuleiten, wenn eine Werkstattkarte in die VU eingesetzt ist |

| MAC | Message Authentication Code |

| MoS | Bewegungssensor |

| MSB | Most Significant Bit (höchstwertige Bitposition) |

| PKI | Public Key Infrastructure (Public-Key-Infrastruktur) |

| RCF | Remote Communication Facility (Ausrüstung zur Fernkommunikation) |

| SSC | Send Sequence Counter (Sendesequenzzähler) |

| SM | Secure Messaging |

| TDES | Triple Data Encryption Standard (Triple-Datenverschlüsselungsstandard) |

| TLV | Tag Length Value (Taglängenwert) |

| VU | Fahrzeugeinheit (Vehicle Unit, VU) |

| X.C | Zertifikat des öffentlichen Schlüssels von Benutzer X |

| X.CA | Zertifizierungsstelle, die das Zertifikat von Benutzer X ausgestellt hat |

| X.CA | die im Zertifikat von Benutzer X erwähnte Referenz der Zertifizierungsstelle |

| X.CA | die im Zertifikat von Benutzer X erwähnte Referenz des Zertifikatsinhabers |

| X.PK | öffentlicher Schlüssel von Benutzer X |

| X.SK | privater Schlüssel von Benutzer X |

| X.PKeph | flüchtiger öffentlicher Schlüssel von Benutzer X |

| X.SKeph | flüchtiger privater Schlüssel von Benutzer X |

| 'xx' | ein Hexadezimalwert |

| || | Verkettungsoperator |

7.3. Begriffsbestimmungen

Die in dieser Anlage verwendeten Begriffsbestimmungen sind in Anhang 1C Abschnitt I aufgeführt.

8. Kryptografische Systeme und Algorithmen

8.1. Kryptografische Systeme

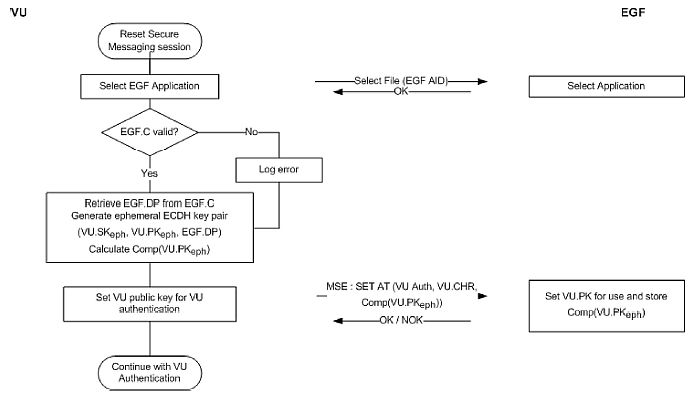

CSM_38 Fahrzeugeinheiten und Fahrtenschreiberkarten verwenden ein auf elliptischen Kurven basierendes Public-Key-Verschlüsselungssystem, sodass folgende Sicherheitsmechanismen vorliegen:

CSM_39 Fahrzeugeinheiten und externe GNSS-Ausrüstung verwenden ein auf elliptischen Kurven basierendes Public-Key-Verschlüsselungssystem, sodass folgende Sicherheitsmechanismen vorliegen:

CSM_40 Fahrzeugeinheiten und Fahrtenschreiberkarten verwenden ein AES-basiertes symmetrisches Verschlüsselungssystem, sodass folgende Sicherheitsmechanismen vorliegen:

CSM_41 Fahrzeugeinheiten und externe GNSS-Ausrüstung verwenden ein AES-basiertes symmetrisches Verschlüsselungssystem, sodass folgende Sicherheitsmechanismen vorliegen:

CSM_42 Fahrzeugeinheiten und Bewegungssensoren verwenden ein AES-basiertes symmetrisches Verschlüsselungssystem, sodass folgende Sicherheitsmechanismen vorliegen:

CSM_43 Fahrzeugeinheiten und Kontrollkarten verwenden ein AES-basiertes symmetrisches Verschlüsselungssystem, sodass an der Schnittstelle für die Fernkommunikation folgende Sicherheitsmechanismen vorliegen:

Hinweise:

8.2. Kryptografische Algorithmen

8.2.1 Symmetrische Algorithmen

CSM_44 Fahrzeugeinheiten, Fahrtenschreiberkarten, Bewegungssensoren und externe GNSS-Ausrüstung unterstützen den in Referenzdokument AES definierten AES-Algorithmus, mit Schlüssellängen von 128, 192 und 256 Bits.

8.2.2 Asymmetrische Algorithmen und standardisierte Domänenparameter

CSM_45 Fahrzeugeinheiten, Fahrtenschreiberkarten und externe GNSS-Ausrüstung unterstützen Elliptische-Kurven-Kryptografie mit einer Schlüsselgröße von 256, 384 und 512/521 Bits.

CSM_46 Fahrzeugeinheiten, Fahrtenschreiberkarten und externe GNSS-Ausrüstung unterstützen den ECDSA Signaturalgorithmus gemäß Referenzdokument DSS.

CSM_47 Fahrzeugeinheiten, Fahrtenschreiberkarten und externe GNSS-Ausrüstung unterstützen den ECKA-EG-Algorithmus zur Schlüsselvereinbarung gemäß Referenzdokument TR 03111.

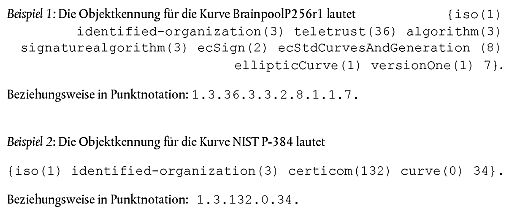

CSM_48 Fahrzeugeinheiten, Fahrtenschreiberkarten und externe GNSS-Ausrüstung unterstützen sämtliche standardisierte Domänenparameter gemäß Tabelle 1 unten für Elliptische-Kurven-Kryptografie.

Tabelle 1: Standardisierte Domänenparameter

| Name | Größe (Bits) | Referenzdokument | Objektkennung |

| NIST P-256 | 256 | [DSS], [RFC 5480] | |

| BrainpoolP256r1 | 256 | [RFC 5639] | |

| NIST P-384 | 384 | [DSS], [RFC 5480] | |

| BrainpoolP384r1 | 384 | [RFC 5639] | |

| BrainpoolP512r1 | 512 | [RFC 5639] | |

| NIST P-521 | 521 | [DSS], [RFC 5480] |

Hinweis: Die in der letzten Spalte von Tabelle 1 genannten Objektkennungen sind in Referenzdokument RFC 5639 für Brainpool-Kurven und in Referenzdokument RFC 5480 für NIST-Kurven angegeben.

CSM_49 Fahrzeugeinheiten, Fahrtenschreiberkarten und externe GNSS-Ausrüstung unterstützen die Algorithmen SHA-256, SHA-384 und SHA-512 gemäß Referenzdokument SHS.

8.2.4 Cipher Suites

CSM_50 Wenn ein symmetrischer Algorithmus, ein asymmetrischer Algorithmus und/oder ein Hash-Algorithmus zusammen ein Sicherheitsprotokoll bilden, haben ihre jeweiligen Schlüssellängen und Hashgrößen (grob) die gleiche Stärke aufzuweisen. Tabelle 2 zeigt die zulässigen Cipher Suites:

Tabelle 2: Zulässige Cipher Suites

| Kennung der Cipher Suite | ECC-Schlüsselgröße (Bits) | AES-Schlüssellänge (Bits) | Hash-Algorithmus | MAC-Länge (Bytes) |

| CS#1 | 256 | 128 | SHA-256 | 8 |

| CS#2 | 384 | 192 | SHA-384 | 12 |

| CS#3 | 512/521 | 256 | SHA-512 | 16 |

Hinweis: ECC-Schlüsselgrößen von 512 Bits und 521 Bits gelten im Sinne dieser Anlage als gleich stark.

9. Schlüssel und Zertifikate

9.1. Asymmetrische Schlüsselpaare und Public-Key-Zertifikate

9.1.1 Allgemein

Hinweis: Die in diesem Abschnitt beschriebenen Schlüssel werden zur gegenseitigen Authentisierung und zum Secure Messaging zwischen den Fahrzeugeinheiten und den Fahrtenschreiberkarten sowie zwischen den Fahrzeugeinheiten und externer GNSS-Ausrüstung verwendet. Diese Vorgänge werden detailliert in den Kapiteln 10 und 11 dieser Anlage beschrieben.

CSM_51 Beim europäischen intelligenten Fahrtenschreibersystem werden die ECC-Schlüsselpaare und die entsprechenden Zertifikate auf drei hierarchischen Funktionsebenen erzeugt und verwaltet:

CSM_52 Im gesamten europäischen intelligenten Fahrtenschreibersystem werden öffentliche und private Schlüssel sowie Zertifikate mithilfe genormter und sicherer Methoden erzeugt, verwaltet und kommuniziert.

CSM_53 Auf europäischer Ebene wird ein einziges ECC-Schlüsselpaar (EUR) erzeugt. Es besteht aus einem privaten (EUR.SK) und einem öffentlichen Schlüssel (EUR.PK). Dieses Schlüsselpaar bildet das Wurzel-Schlüsselpaar der gesamten europäischen intelligenten Fahrtenschreiber-PKI. Diese Aufgabe wird von einer Europäischen Wurzel-Zertifizierungsstelle (ERCA) wahrgenommen, die der Europäischen Kommission untersteht.

CSM_54 Die ERCA verwendet den europäischen privaten Schlüssel, um ein (selbstsigniertes) Wurzelzertifikat des europäischen öffentlichen Schlüssels zu signieren, und übermittelt dieses europäische Wurzelzertifikat an alle Mitgliedstaaten.

CSM_55 Die ERCA verwendet den europäischen privaten Schlüssel, um auf Anfrage die Zertifikate der öffentlichen Schlüssel der Mitgliedstaaten zu signieren. Die ERCA führt ein Verzeichnis aller signierten Public-Key-Zertifikate der Mitgliedstaaten.

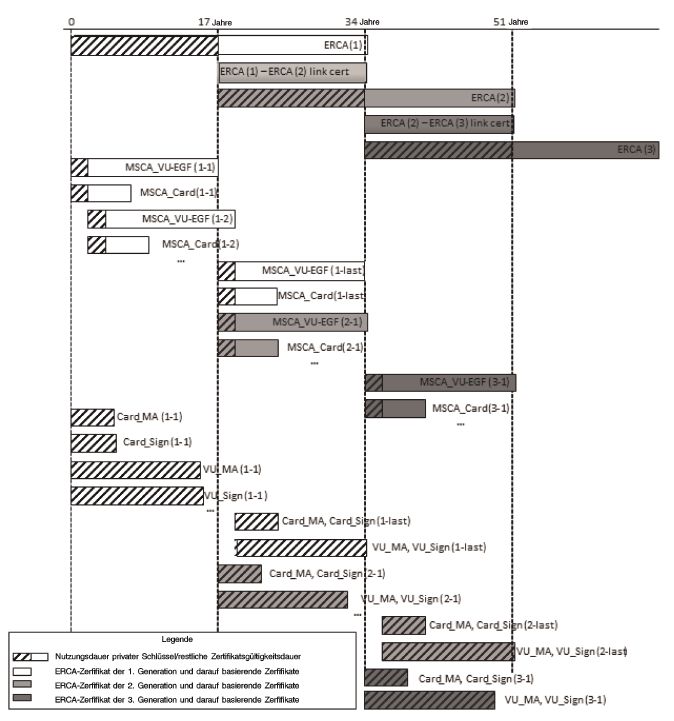

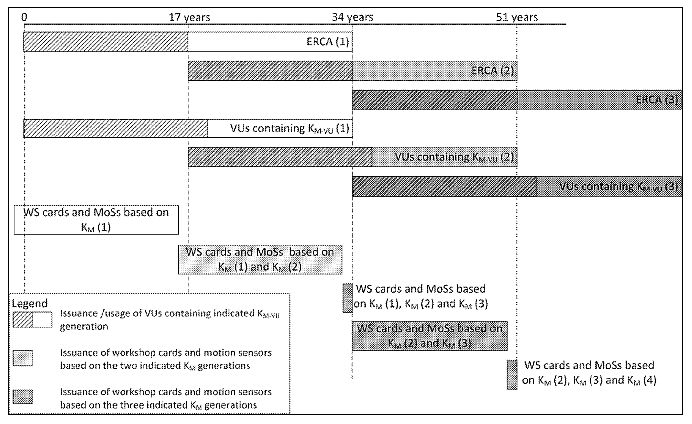

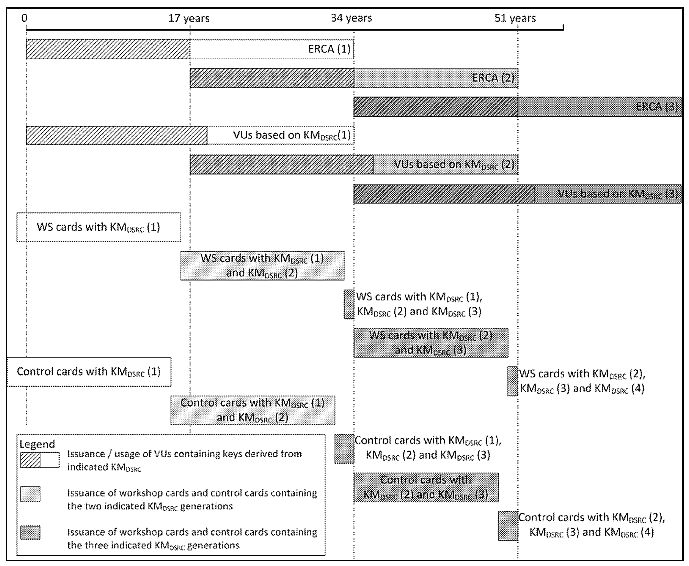

CSM_56 Wie in Abbildung 1 (Abschnitt 9.1.7) dargestellt, erzeugt die ERCA alle 17 Jahre ein neues europäisches Wurzel-Schlüsselpaar. Immer, wenn die ERCA ein neues europäisches Wurzel-Schlüsselpaar erzeugt, erstellt es ein neues selbstsigniertes Wurzelzertifikat für den neuen europäischen öffentlichen Schlüssel. Die Gültigkeitsdauer eines europäischen Wurzelzertifikats beträgt 34 Jahre und 3 Monate.

Hinweis: Die Einführung eines neuen Wurzel-Schlüsselpaares bedeutet auch, dass die ERCA einen neuen Bewegungssensor-Hauptschlüssel und einen neuen DSRC-Hauptschlüssel erzeugt, siehe Abschnitte 9.2.1.2 und 9.2.2.2.

CSM_57 Bevor ein neues europäisches Wurzel-Schlüsselpaar erzeugt wird, analysiert die ERCA die für das neue Schlüsselpaar erforderliche kryptografische Stärke, da dieses die kommenden 34 Jahre Sicherheit bieten soll. Wenn nötig, wechselt die ERCA zu einer Cipher Suite, die stärker als die aktuelle ist, wie in CSM_50 festgelegt.

CSM_58 Immer wenn die ERCA ein neues europäisches Wurzel-Schlüsselpaar erzeugt, muss es ein Linkzertifikat für den neuen europäischen öffentlichen Schlüssel erstellen und dieses mit dem ehemaligen privaten Schlüssel signieren. Die Gültigkeitsdauer des Linkzertifikats beträgt 17 Jahre und 3 Monate. Dies wird auch in Abbildung 1 (Abschnitt 9.1.7) gezeigt.

Hinweis: Da ein Linkzertifikat den öffentlichen Schlüssel der Generation X von ERCA enthält und mit dem privaten Schlüssel der Generation X-1 von ERCA signiert ist, bietet ein Linkzertifikat Ausrüstung, die im Laufe der Generation X-1 herausgegeben wurde, eine Möglichkeit, im Laufe der Generation X herausgegebener Ausrüstung zu vertrauen.

CSM_59 Die ERCA darf in keinem Fall den privaten Schlüssel eines Wurzel-Schlüsselpaares verwenden, sobald die neuen Wurzelzertifikate Gültigkeit erlangen.

CSM_60 Die ERCA muss jederzeit über folgende kryptografische Schlüssel und Zertifikate verfügen:

9.1.3 Mitgliedstaatebene

CSM_61 Auf Mitgliedstaatebene müssen alle Mitgliedstaaten, die zur Signierung von Fahrtenschreiberkartenzertifikaten verpflichtet sind, eines oder mehrere einzigartige ECC-Schlüsselpaare erzeugen, das mit MSCA_Card bezeichnet wird. Alle Mitgliedstaaten, die zur Signierung von Zertifikaten für Fahrzeugeinheiten oder externe GNSS-Ausrüstung verpflichtet sind, müssen zusätzlich eines oder mehrere einzigartige ECC-Schlüsselpaare erzeugen, das mit MSCA_VU-EGF bezeichnet wird.

CSM_62 Die Aufgabe, Mitgliedstaat-Schlüsselpaare zu erzeugen, wird durch eine Zertifizierungsstelle des jeweiligen Mitgliedstaates (Member State Certificate Authority, MSCA) übernommen. Immer, wenn eine MSCA ein Mitgliedstaat-Schlüsselpaar erzeugt, übermittelt sie den öffentlichen Schlüssel an die ERCA, um ein entsprechendes durch die ERCA signiertes Mitgliedstaatzertifikat zu erhalten.

CSM_63 Die MSCA wählt die Stärke eines Mitgliedstaat-Schlüsselpaars so, dass sie derjenigen des europäischen Wurzel-Schlüsselpaars entspricht, das zur Signierung des zugehörigen Mitgliedstaatzertifikats verwendet wird.

CSM_64 Ein gegebenenfalls vorhandenes MSCA_VU-EGF-Schlüsselpaar besteht aus dem privaten Schlüssel MSCA_VU-EGF.SK und dem öffentlichen Schlüssel MSCA_VU-EGF.PK. Eine MSCA darf den privaten Schlüssel MSCA_VU-EGF.SK ausschließlich dazu nutzen, die Public-Key-Zertifikate von Fahrzeugeinheiten und externer GNSS-Ausrüstung zu signieren.