| zurück |  |

3.5.7 PSO: VERIFY CERTIFICATE

Dieser Befehl entspricht den Festlegungen von ISO/IEC 7816-8, seine Verwendung ist jedoch im Vergleich zu dem in der Norm definierten Befehl eingeschränkt.

Der Befehl VERIFY CERTIFICATE wird von der Karte zur Einholung eines öffentlichen Schlüssels von außen und zur Prüfung seiner Gültigkeit verwendet.

3.5.7.1 Befehl-Antwort-Paar der 1. Generation

TCS_81 Diese Befehlsvariante wird lediglich durch eine Fahrtenschreiberanwendung der 1. Generation unterstützt.

TCS_82 Ist der Befehl VERIFY CERTIFICATE erfolgreich, wird der öffentliche Schlüssel zur künftigen Verwendung in der Sicherheitsumgebung gespeichert. Dieser Schlüssel wird explizit zur Verwendung in sicherheitsbezogenen Befehlen (INTERNAL AUTHENTICATE, EXTERNAL AUTHENTICATE oder VERIFY CERTIFICATE) durch den Befehl MSE (siehe Abschnitt 3.5.11) unter Verwendung seines Schlüsselbezeichners gesetzt.

TCS_83 Auf jeden Fall verwendet der Befehl VERIFY CERTIFICATE den zuvor vom Befehl MSE zur Eröffnung des Zertifikats ausgewählten öffentlichen Schlüssel. Dabei muss es sich um den öffentlichen Schlüssel eines Mitgliedstaates oder Europas handeln.

TCS_84 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | |

| INS | 1 | '2Ah' | Perform Security Operation |

| P1 | 1 | '00h' | P1 |

| P2 | 1 | 'AEh' | P2: nicht BER-TLV kodierte Daten (Verkettung von Datenelementen) |

| Lc | 1 | 'C2h' | Lc: Länge des Zertifikats, 194 Bytes |

| #6-#199 | 194 | 'XX..XXh' | Zertifikat: Verkettung von Datenelementen (gemäß Beschreibung in Anlage 11) |

TCS_85 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

3.5.7.2 Befehl-Antwort-Paar der 2. Generation

Je nach Kurvengröße können ECC-Zertifikate so lang sein, dass sie sich nicht in einem einzigen APDU übermitteln lassen. In einem solchen Fall muss eine Befehlsverkettung gemäß ISO/IEC 7816-4 erfolgen und das Zertifikat in zwei aufeinander folgenden PSO: Verify Certificate APDU-Befehlen übermittelt werden.

Zertifikatstruktur und Domänenparameter werden in Anlage 11 definiert.

TCS_86 Der Befehl kann in MF, DF Tachograph und DF Tachograph_G2 ausgeführt werden, siehe auch TCS_34.

TCS_87 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | 'X0h' | CLA-Byte zur Angabe einer Befehlsverkettung: '00h' als einziger oder letzter Befehl der Kette '10h' nicht als letzter Befehl einer Kette |

| INS | 1 | '2Ah' | Perform Security Operation |

| P1 | 1 | '00h' | |

| P2 | 1 | 'BEh' | Selbstbeschreibendes Zertifikat verifizieren |

| Lc | 1 | 'XXh' | Länge des Befehlsdatenfelds, siehe TCS_88 und TCS_89. |

| #6-#5+L | L | 'XX..XXh' | DER-TLV-kodierte Daten:

Datenobjekt "ECC Certificate Body" als erstes Datenobjekt, verkettet mit dem Datenobjekt "ECC Certificate Signature" als zweites Datenobjekt oder als Teil dieser Verkettung.

Der Tag '7F21' und die damit einhergehende Länge sind nicht zu übermitteln. Die Reihenfolge dieser Datenobjekte ist fest. |

TCS_88 Für APDU mit kurzen Längenfeldern gilt Folgendes: Das IFD verwendet die Mindestanzahl an APDU, die erforderlich sind, um die Befehlsdaten zu übermitteln und die Höchstzahl an Bytes im ersten APDU-Befehl zu übermitteln. Es muss jedoch jeder Wert "Lc" bis zu 255 Bytes von der Karte unterstützt werden.

TCS_89 Für APDU mit erweiterten Längenfeldern gilt Folgendes: Passt das Zertifikat nicht in eine einzige APDU, so unterstützt die Karte die Befehlsverkettung. Das IFD verwendet die Mindestanzahl an APDU, die erforderlich sind, um die Befehlsdaten zu übermitteln und die Höchstzahl an Bytes im ersten APDU-Befehl zu übermitteln. Ist eine Verkettung erforderlich, so muss der Wert "Lc" bis zur angegebenen maximalen erweiterten Länge von der Karte unterstützt werden.

Hinweis: Gemäß Anlage 11 speichert die Karte das Zertifikat oder die relevanten Inhalte des Zertifikats und aktualisiert ihren Wert currentAuthenticatedTime.

Struktur und Statusbytes der Antwortnachricht entsprechen der Definition in TCS_85.

TCS_90 Zusätzlich zu den in TCS_85 aufgeführten Fehlercodes kann die Karte die folgenden Fehlercodes zurücksenden:

3.5.8 INTERNAL AUTHENTICATE 18

Dieser Befehl entspricht den Festlegungen von ISO/IEC 7816-4.

TCS_91 Alle Fahrtenschreiberkarten müssen diesen Befehl in DF Tachograph der 1. Generation verwenden. Der Befehl kann in MF und/oder DF Tachograph_G2 gegebenenfalls zur Verfügung stehen. In einem solchen Fall muss der Befehl mit einem geeigneten Fehlercode enden, da der private Schlüssel der Karte (Card.SK) für das Authentisierungsprotokoll der 1. Generation nur in DF_Tachograph der 1. Generation zugreifbar ist.

Mit Hilfe des Befehls INTERNAL AUTHENTICATE kann das IFD die Karte authentisieren. Der Authentisierungsvorgang wird in Anlage 11 beschrieben. Er beinhaltet folgende Aussagen:

TCS_92 Der Befehl INTERNAL AUTHENTICATE verwendet den (implizit ausgewählten) privaten Kartenschlüssel zum Signieren von Authentisierungsdaten einschließlich K1 (erstes Element für die Sitzungsschlüsselvereinbarung) und RND1 und verwendet den aktuell (durch den letzten MSE-Befehl) ausgewählten öffentlichen Schlüssel zur Verschlüsselung der Signatur und zur Bildung des Authentisierungstokens (nähere Angaben in Anlage 11).

TCS_93 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | CLA |

| INS | 1 | '88h' | INS |

| P1 | 1 | '00h' | P1 |

| P2 | 1 | '00h' | P2 |

| Lc | 1 | '10h' | Länge der an die Karte gesendeten Daten |

| #6 - #13 | 8 | 'XX..XXh' | Zur Authentisierung der Karte verwendete Zufallszahl |

| #14 -#21 | 8 | 'XX..XXh' | VU.CHR (siehe Anlage 11) |

| Le | 1 | '80h' | Länge der von der Karte erwarteten Daten |

TCS_94 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| #1-#128 | 128 | 'XX..XXh' | Token zur Authentisierung der Karte (siehe Anlage 11) |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

TCS_95 Ist der Befehl INTERNAL AUTHENTICATE erfolgreich, wird der aktuelle Sitzungsschlüssel der 1. Generation, sofern vorhanden, gelöscht und ist nicht mehr verfügbar. Um einen neuen Sitzungsschlüssel der 1. Generation zur Verfügung zu haben, muss der Befehl EXTERNAL AUTHENTICATE für den Authentisierungsmechanismus der 1. Generation erfolgreich ausgeführt werden.

Hinweis: Für Sitzungsschlüssel der 2. Generation siehe Anlage 11 CSM_193 und CSM_195. Werden Sitzungsschlüssel der 2. Generation erstellt und erhält die Fahrtenschreiberkarte den APDU-Klartextbefehl INTERNAL AUTHENTICATE, bricht sie die Secure-Messaging-Sitzung der 2. Generation ab und vernichtet die Sitzungsschlüssel der 2. Generation.

3.5.9 EXTERNAL AUTHENTICATE 18

Dieser Befehl entspricht den Festlegungen von ISO/IEC 7816-4.

Mit Hilfe des Befehls EXTERNAL AUTHENTICATE kann die Karte das IFD authentisieren. Das Authentisierungsverfahren wird in Anlage 11 für die Fahrtenschreiber der 1. und 2. Generation beschrieben (VU-Authentisierung).

TCS_96 Die Befehlsvariante für den Mechanismus zur gegenseitigen Authentisierung der 1. Generation wird nur von einer Fahrtenschreiberanwendung der 1. Generation unterstützt.

TCS_97 Die Befehlsvariante für die gegenseitige VU-Karten-Authentisierung der 2. Generation kann in MF, DF Tachograph und DF Tachograph_G2 erfolgen (siehe auch TCS_34). Ist der Befehl EXTERNAL AUTHENTICATE der 2. Generation erfolgreich, wird der aktuelle Sitzungsschlüssel der 1. Generation, sofern vorhanden, gelöscht und ist nicht mehr verfügbar.

Hinweis: Für Sitzungsschlüssel der 2. Generation siehe Anlage 11 CSM_193 und CSM_195. Werden Sitzungsschlüssel der 2. Generation erstellt und erhält die Fahrtenschreiberkarte den APDU-Klartextbefehl EXTERNAL AUTHENTICATE, bricht sie die Secure-Messaging-Sitzung der 2. Generation ab und vernichtet die Sitzungsschlüssel der 2. Generation.

TCS_98 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | CLA |

| INS | 1 | '82h' | INS |

| P1 | 1 | '00h' | Schlüssel und Algorithmen implizit bekannt |

| P2 | 1 | '00h' | |

| Lc | 1 | 'XXh' | Lc (Länge der an die Karte gesendeten Daten) |

| #6-#(5+L) | L | 'XX..XXh' | Authentisierung der 1. Generation:

Kryptogramm (siehe Anlage 11 Teil A) Authentisierung der 2 Generation: Vom IFD erstellte Signatur (siehe Anlage 11 Teil B) |

TCS_99 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

Die Fahrtenschreiberanwendung der 1. Generation kann gegebenenfalls die folgenden Fehlercodes zurücksenden:

Die Befehlsvariante für die Authentisierung der 2. Generation kann gegebenenfalls die folgenden Fehlercodes zurücksenden:

3.5.10 GENERAL AUTHENTICATE 18

Dieser Befehl wird für das Chip-Authentisierungsprotokoll der 2. Generation gemäß Anlage 11 Teil B verwendet und entspricht den Festlegungen von ISO/IEC 7816-4.

TCS_100 Der Befehl kann in MF, DF Tachograph und DF Tachograph_G2 ausgeführt werden, siehe auch TCS_34.

TCS_101 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | |

| INS | 1 | '86h' | |

| P1 | 1 | '00h' | Schlüssel und Protokoll implizit bekannt |

| P2 | 1 | '00h' | |

| Lc | 1 | 'NNh' | Lc: Länge des folgenden Datenfelds |

| #6-#(5+L) | L | '7Ch' + L7C + '80h' + L80 + 'XX..XXh' | DER-TLV-kodierter Wert des flüchtigen öffentlichen Schlüssels (siehe Anlage 11) Die VU sendet die Datenobjekte in dieser Reihenfolge. |

|

Le |

1 |

'00h' | Gemäß ISO/IEC 7816-4 |

TCS_102 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| #1-#L | L | '7Ch' + L7C + '81h' + '08h' + 'XX..XXh' + '82h' + L82 + 'XX..XXh' | DER-TLV-kodierte Dynamic Authentication Data: Nonce und Authentisierungstoken (siehe Anlage 11) |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

Das Datenobjekt Dynamic Authentication - 7Chv

3.5.11 MANAGE SECURITY ENVIRONMENT

Dieser Befehl wird zum Setzen eines öffentlichen Schlüssels zu Authentisierungszwecken verwendet.

3.5.11.1 Befehl-Antwort-Paar der 1. Generation

Dieser Befehl entspricht den Festlegungen von ISO/IEC 7816-4. Die Verwendung des Befehls ist jedoch im Vergleich zur entsprechenden Norm eingeschränkt.

TCS_103 Dieser Befehl wird lediglich durch eine Fahrtenschreiberanwendung der 1. Generation unterstützt.

TCS_104 Der Schlüssel, auf den im MSE-Datenfeld verwiesen wird, bleibt der aktuelle öffentliche Schlüssel, bis der nächste korrekte MSE-Befehl eingeht, ein DF ausgewählt wird oder die Karte zurückgesetzt wird.

TCS_105 Ist der Schlüssel, auf den verwiesen wird, (noch) nicht in der Karte vorhanden, bleibt die Sicherheitsumgebung unverändert.

TCS_106 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | CLA |

| INS | 1 | '22h' | INS |

| P1 | 1 | 'C1h' | P1: Schlüssel, auf den verwiesen wird, gültig für alle kryptografischen Operationen |

| P2 | 1 | 'B6h' | P2 (mit Verweis versehene Daten zur digitalen Signatur) |

| Lc | 1 | '0Ah' | Lc: Länge des folgenden Datenfelds |

| #6 | 1 | '83h' | Tag zum Verweis auf einen öffentlichen Schlüssel in asymmetrischen Fällen |

| #7 | 1 | '08h' | Länge des Schlüsselverweises (Schlüsselbezeichner) |

| #8-#15 | 8 | 'XX..XXh' | Schlüsselbezeichner laut Anlage 11 |

TCS_107 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

3.5.11.2 Befehl-Antwort-Paare der 2. Generation

Für die Authentisierung der 2. Generation unterstützt die Fahrtenschreiberkarte folgenden MSE: Befehlsvarianten zum Setzen, die den Festlegungen von ISO/IEC 7816-4 entsprechen. Diese Befehlsvarianten werden bei der Authentisierung der 1. Generation nicht unterstützt.

3.5.11.2.1 MSE:SET AT für die Chip-Authentisierung

Mit Hilfe des folgenden Befehls MSE:SET AT werden die Parameter für die Chip-Authentisierung ausgewählt, die durch einen nachfolgenden Befehl General Authenticate durchgeführt wird.

TCS_108 Der Befehl kann in MF, DF Tachograph und DF Tachograph_G2 ausgeführt werden, siehe auch TCS_34.

TCS_109 MSE:SET AT Befehlsnachricht für die Chip-Authentisierung

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | |

| INS | 1 | '22h' | |

| P1 | 1 | '41h' | Zur internen Authentisierung gesetzt |

| P2 | 1 | 'A4h' | Authentisierung |

| Lc | 1 | 'NNh' | Lc: Länge des folgenden Datenfelds |

| #6-#(5+L) | L | '80h' + 0Ah + 'XX..XXh' | DER-TLV-kodierter Verweis zu kryptografischen Mechanismen:

Objektkennung der Chip-Authentisierung (nur Wert, Tag '06h' wird weggelassen). Für die Werte der Objektkennungen siehe Anlage 1; es wird die Byte-Notation verwendet. Anleitungen zur Auswahl einer dieser Objektkennungen befinden sich in Anlage 11. |

3.5.11.2.2 MSE:SET AT für die VU-Authentisierung

Mit Hilfe des folgenden Befehls MSE:SET AT werden die Parameter und Schlüssel für die VU-Authentisierung ausgewählt, die durch einen nachfolgenden Befehl External Authenticate durchgeführt wird.

TCS_110 Der Befehl kann in MF, DF Tachograph und DF Tachograph_G2 ausgeführt werden, siehe auch TCS_34.

TCS_111 MSE:SET AT Befehlsnachricht für die VU-Authentisierung

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | |

| INS | 1 | '22h' | |

| P1 | 1 | '81h' | Zur externen Authentisierung gesetzt |

| P2 | 1 | 'A4h' | Authentisierung |

| Lc | 1 | 'NNh' | Lc: Länge des folgenden Datenfelds |

| #6-#(5+L) | L | '80h' + 0Ah + 'XX..XXh' | DER-TLV-kodierter Verweis zu kryptografischen Mechanismen:

Objektkennung der VU-Authentisierung (nur Wert, Tag '06h' wird weggelassen). Für die Werte der Objektkennungen siehe Anlage 1; es wird die Byte-Notation verwendet. Anleitungen zur Auswahl einer dieser Objektkennungen befinden sich in Anlage 11. |

| '83h' + 08h + 'XX..XXh' | DER-TLV-kodierter Verweis auf den öffentlichen Schlüssel der FE durch die im Zertifikat erwähnte Referenz des Zertifikatinhabers. | ||

| '91h' + L91 + 'XX..XXh' | DER-TLV-kodierte komprimierte Darstellung des flüchtigen öffentlichen Schlüssels der VU, die während der Chip-Authentisierung verwendet wird (siehe Anlage 11) |

3.5.11.2.3 MSE:SET DST 18

Der folgende Befehls MSE:SET AT wird verwendet, um einen öffentlichen Schlüssel entweder

TCS_112 Der Befehl kann in MF, DF Tachograph und DF Tachograph_G2 ausgeführt werden, siehe auch TCS_33.

TCS_113 MSE:SET DST Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

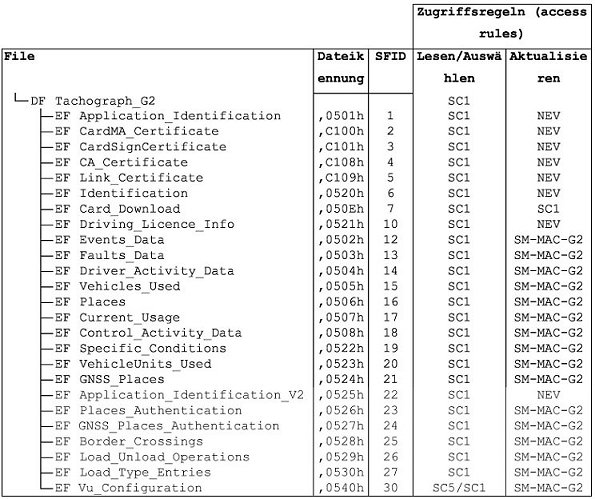

| CLA | 1 | '00h' | |

| INS | 1 | '22h' | |

| P1 | 1 | '81h' | Zur Verifizierung gesetzt |

| P2 | 1 | 'B6h' | Digitale Signatur |

| Lc | 1 | 'NNh' | Lc: Länge des folgenden Datenfelds |

| #6-#(5+L) | L | '83h' + '08h' + 'XX...XXh' | DER-TLV-kodierter Verweis auf einen öffentlichen Schlüssel, d. h. die Referenz des Zertifikatinhabers im Zertifikat eines öffentlichen Schlüssels (siehe Anlage 11) |

Für sämtliche Befehlsversionen werden Struktur und Statusbytes der Antwortnachricht bereitgestellt durch:

TCS_114 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

Hinweis: Im Fall eines Befehls MSE:SET AT für die VU-Authentisierung ist der Schlüssel, auf den verwiesen wird, ein öffentlicher VU_MA-Schlüssel. Die Karte legt, falls in ihrem Speicher vorhanden, den öffentlichen VU_MA-Schlüssel für die Nutzung fest, der der im Befehlsdatenfeld angegebenen Referenz des Zertifikatinhabers (Certificate Holder Reference, CHR) entspricht (die Karte kann öffentliche VU_MA-Schlüssel anhand des CHA-Felds des Zertifikats identifizieren). Die Karte sendet '6A 88' auf diesen Befehl zurück, falls nur der öffentliche Schlüssel VU_Sign oder kein öffentlicher Schlüssel der Fahrzeugeinheit verfügbar ist. Siehe die Definition des CHA-Felds in Anlage 11 sowie des Datentyps EquipmentType in Anlage 1.

Ebenso ist der Schlüssel, auf den verwiesen wird, immer ein EQT_Sign-Schlüssel, der für die Verifizierung einer digitalen Signatur zu verwenden ist, wenn ein Befehl MSE: SET DST, der auf ein Gerät (EQT) (d. h. auf eine Fahrzeugeinheit oder Karte) verweist, an eine Kontrollkarte gesendet wird. Nach Anlage 11 Abbildung 13 hat die Kontrollkarte den relevanten öffentlichen Schlüssel EQT_Sign immer gespeichert. In manchen Fällen kann die Kontrollkarte auch den entsprechenden öffentlichen Schlüssel EQT_MA gespeichert haben. Die Kontrollkarte muss den zu verwendenden öffentlichen Schlüssel EQT_Sign immer festlegen, wenn sie einen Befehl MSE: SET DST erhält.

3.5.12 PSO: HASH

Dieser Befehl dient dazu, Ergebnisse der Hashwertberechnung für bestimmte Daten an die Karte zu übertragen. Dieser Befehl wird zur Verifizierung digitaler Signaturen verwendet. Der Hashwert wird temporär gespeichert für den folgenden Befehl PSO: Verify Digital Signature

Dieser Befehl entspricht den Festlegungen von ISO/IEC 7816-8. Die Verwendung des Befehls ist jedoch im Vergleich zur entsprechenden Norm eingeschränkt.

Nur die Kontrollkarte wird benötigt, um diesen Befehl in DF Tachograph und DF Tachograph_G2 zu unterstützen.

Andere Arten von Fahrtenschreiberkarten können diesen Befehl gegebenenfalls implementieren. Der Befehl kann in MF gegebenenfalls zur Verfügung stehen.

Die Kontrollkartenanwendung der 1. Generation unterstützt nur SHA-1.

TCS_115 Der vorübergehend gespeicherte Hashwert ist zu löschen, wenn mithilfe des Befehls PSO: HASH ein neuer Hashwert berechnet wird, wenn ein DF ausgewählt wird und wenn die Fahrtenschreiberkarte zurückgesetzt wird.

TCS_116 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | CLA |

| INS | 1 | '2Ah' | Perform Security Operation |

| P1 | 1 | '90h' | Hashcode zurücksenden |

| P2 | 1 | 'A0h' | Tag: Datenfeld enthält für Hashing relevante DO |

| Lc | 1 | 'XXh' | Länge Lc des nachfolgenden Datenfelds |

| #6 | 1 | '90h' | Tag für den Hashcode |

| #7 | 1 | 'XXh' | Länge L des Hashcodes: '14h' in Anwendung der 1. Generation (siehe Anlage 11 Teil A) '20h', '30h' oder '40h' in Anwendung der 2. Generation (siehe Anlage 11 Teil B) |

| #8-#(7+L) | L | 'XX..XXh' | Hashcode |

TCS_117 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

3.5.13 PERFORM HASH of FILE 18

Dieser Befehl entspricht nicht den Festlegungen von ISO/IEC 7816-8. Das CLA-Byte dieses Befehls gibt daher an, dass eine proprietäre Verwendung von PERFORM SECURITY OPERATION/HASH erfolgt.

Nur die Fahrer- und die Werkstattkarte müssen diesen Befehl in DF Tachograph und DF Tachograph_G2 unterstützen.

Andere Arten von Fahrtenschreiberkarten können diesen Befehl gegebenenfalls implementieren. Wenn eine Unternehmens- oder Kontrollkarte diesen Befehl implementiert, muss dies gemäß den Angaben dieses Kapitels erfolgen.

Der Befehl kann in der MF gegebenenfalls zur Verfügung stehen. Wenn ja, muss er gemäß den Angaben dieses Kapitels implementiert werden, d. h. der Befehl darf nicht die Berechnung eines Hashwerts zulassen, sondern muss mit einem geeigneten Fehlercode abschließen.

TCS_118 Der Befehl PERFORM HASH of FILE wird zur Hashwertberechnung des Datenbereichs der zu dem entsprechenden Zeitpunkt ausgewählten transparenten EF verwendet.

TCS_119 Eine Fahrtenschreiberkarte darf diesen Befehl nur für die im Kapitel 4 aufgeführten EF im Rahmen von DF_Tachograph und DF_Tachograph_G2 unterstützen, mit folgender Ausnahme. Eine Fahrtenschreiberkarte darf den Befehl nicht für den EF Sensor_Installation_Data von DF Tachograph_G2 unterstützen.

TCS_120 Das Ergebnis der Hash-Operation wird auf der Karte temporär gespeichert. Es kann dann zur Einholung einer digitalen Signatur der Datei mit Hilfe des Befehls PSO: COMPUTE DIGITAL SIGNATURE verwendet werden.

TCS_121 Der temporär gespeicherte 'hash of file'-Wert ist zu löschen, wenn mithilfe des Befehls PERFORM HASH of FILE ein neuer Hashwert berechnet wird, wenn ein DF ausgewählt wird und wenn die Fahrtenschreiberkarte zurückgesetzt wird.

TCS_122 Die Fahrtenschreiberanwendung der 1. Generation muss SHA-1 unterstützen.

TCS_123 Die Fahrtenschreiberanwendung der 2. Generation muss den Algorithmus SHA-2, SHA-256, SHA-384 oder SHA-512 unterstützen, der durch die Cipher Suite in Anlage 11 Teil B für den Kartensignaturschlüssel Card_Sign spezifiziert wird.

TCS_124 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '80h' | CLA |

| INS | 1 | '2Ah' | Perform Security Operation |

| P1 | 1 | '90h' | Tag: Hash |

| P2 | 1 | '00h' | Algorithmus implizit bekannt

Für die Fahrtenschreiberanwendung der 1. Generation: SHA-1 Für die Fahrtenschreiberanwendung der 2. Generation: SHA-2-Algorithmus (SHA-256, SHA-384 oder SHA-512) entsprechend der Cipher Suite in Anlage 11 Teil B für den Kartensignaturschlüssel Card_Sign |

TCS_125 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

3.5.14 PSO: COMPUTE DIGITAL SIGNATURE 18

Dieser Befehl wird zur Berechnung der digitalen Signatur des zuvor berechneten Hashcodes (siehe PERFORM HASH of FILE, Abschnitt 3.5.13) verwendet.

Nur die Fahrer- und die Werkstattkarte müssen diesen Befehl in DF Tachograph und DF Tachograph_G2 unterstützen.

Andere Arten von Fahrtenschreiberkarten können diesen Befehl gegebenenfalls implementieren. Im Falle einer Fahrtenschreiberanwendung der 2. Generation haben nur die Fahrerkarte und die Werkstattkarte einen Signaturschlüssel der 2. Generation, während andere Karten den Befehl nicht erfolgreich ausführen können und mit einem geeigneten Fehlercode abschließen.

Der Befehl kann in MF gegebenenfalls zur Verfügung stehen. Steht der Befehl in MF nicht zur Verfügung, schließt er mit einem geeigneten Fehlercode ab.

Dieser Befehl entspricht den Festlegungen von ISO/IEC 7816-8. Die Verwendung des Befehls ist jedoch im Vergleich zur entsprechenden Norm eingeschränkt.

TCS_126 Dieser Befehl darf keine digitale Signatur eines zuvor mit dem Befehl PSO: HASH berechneten Hashcodes verarbeiten.

TCS_127 Zur Berechnung der digitalen Signatur wird der private Schlüssel der Karte, der der Karte implizit bekannt ist, herangezogen.

TCS_128 Die Fahrtenschreiberanwendung der 1. Generation führt eine digitale Signatur mit Hilfe einer Auffüllmethode gemäß PKCS1 aus (Einzelheiten siehe Anlage 11).

TCS_129 Die Fahrtenschreiberanwendung der 2. Generation berechnet eine auf elliptischen Kurven basierende digitale Signatur (Einzelheiten siehe Anlage 11).

TCS_130 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | "00h" | CLA |

| INS | 1 | "2Ah" | Perform Security Operation |

| P1 | 1 | "9Eh" | Zurückzusendende digitale Signatur |

| P2 | 1 | "9Ah" | Tag: Datenfeld enthält zu signierende Daten. Da kein Datenfeld vorhanden ist, wird davon ausgegangen, dass die Daten bereits in der Karte vorhanden sind (Hash of File). |

| Le | 1 | "NNh" | Länge der erwarteten Signatur |

TCS_131 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| #1-#L | L | 'XX..XXh' | Signatur des zuvor berechneten Hash |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

3.5.15 PSO: VERIFY DIGITAL SIGNATURE 18

Dieser Befehl wird zur Verifizierung der als Eingabe bereitgestellten digitalen Signatur verwendet, deren Hash der Karte bekannt ist. Der Signaturalgorithmus ist der Karte implizit bekannt.

Dieser Befehl entspricht den Festlegungen von ISO/IEC 7816-8. Die Verwendung des Befehls ist jedoch im Vergleich zur entsprechenden Norm eingeschränkt.

Nur die Kontrollkarte wird benötigt, um diesen Befehl in DF Tachograph und DF Tachograph_G2 zu unterstützen.

Andere Arten von Fahrtenschreiberkarten können diesen Befehl gegebenenfalls implementieren. Der Befehl kann in MF gegebenenfalls zur Verfügung stehen.

TCS_132 Der Befehl VERIFY DIGITAL SIGNATURE verwendet stets den vom vorhergehenden Befehl Manage Security Environment MSE: Set DST ausgewählten öffentlichen Schlüssel sowie den von einem PSO: HASH- Befehl eingegebenen Hashcode.

TCS_133 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '00h' | CLA |

| INS | 1 | '2Ah' | Perform Security Operation |

| P1 | 1 | '00h' | |

| P2 | 1 | 'A8h' | Tag: Datenfeld enthält für die Verifizierung relevante DO |

| Lc | 1 | 'XXh' | Länge Lc des nachfolgenden Datenfelds |

| #6 | 1 | '9Eh' | Tag für digitale Signatur |

|

#7 oder | L |

'NNh' oder '81 NNh' | Länge der digitalen Signatur (L gleich 2 Bytes, wenn die Länge der digitalen Signatur mehr als 127 Bytes beträgt):

128 Bytes, kodiert gemäß Anlage 11 Teil A für Fahrtenschreiberanwendung der 1. Generation. Je nach der für die Fahrtenschreiberanwendung der 2. Generation ausgewählten Kurve (siehe Anlage 11 Teil B). |

| #(7+L) - #(6+L+NN) | NN | 'XX..XXh' | Inhalt der digitalen Signatur |

TCS_134 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

3.5.16 PROCESS DSRC MESSAGE 18

Dieser Befehl wird verwendet, um die Integrität und Authentizität der DSRC-Nachricht zu verifizieren und um die von einer VU per DSRC-Link an eine Kontrollbehörde oder eine Werkstatt gesendeten Daten zu entschlüsseln. Die Karte leitet den zur Sicherung der DSRC-Nachricht gemäß Anlage 11 Teil B Kapitel 13 verwendeten Kodierungsschlüssel samt MAC-Schlüssel ab.

Nur die Kontroll- und die Werkstattkarte müssen diesen Befehl in DF Tachograph_G2 unterstützen.

Andere Arten von Fahrtenschreiberkarten können diesen Befehl gegebenenfalls implementieren, dürfen aber nicht über einen DSRC-Hauptschlüssel verfügen. Aus diesem Grund können diese Karten den Befehl nicht erfolgreich ausführen, sondern schließen mit einem geeigneten Fehlercode ab.

Der Befehl kann in MF und/oder DF Tachograph gegebenenfalls zur Verfügung stehen. Wenn ja, muss der Befehl mit einem geeigneten Fehlercode abschließen.

TCS_135 Der DSRC-Hauptschlüssel ist nur in DF Tachograph_G2 zugreifbar, d. h. Kontroll- und Werkstattkarte unterstützen die erfolgreiche Ausführung des Befehls lediglich in DF Tachograph_G2.

TCS_136 Der Befehl darf lediglich die DSRC-Daten entschlüsseln und die kryptografische Prüfsumme verifizieren, nicht aber die Eingabedaten interpretieren.

TCS_137 Die Reihenfolge der Datenobjekte im Befehlsdatenfeld ist durch diese Spezifikation festgelegt.

TCS_138 Befehlsnachricht

| Byte | Länge | Wert | Beschreibung |

| CLA | 1 | '80h' | Proprietäres CLA |

| INS | 1 | '2Ah' | Perform Security Operation |

| P1 | 1 | '80h' | Antwortdaten: Klarwert |

| P2 | 1 | 'B0h' | Befehlsdaten: in BER-TLV kodierter Klarwert mit SM DO |

| Lc | 1 | 'NNh' | Länge Lc des nachfolgenden Datenfelds |

| #6-#(5+L) | L | '87h' + L87 + 'XX..XXh' | DER-TLV-kodiertes Padding-Content Indicator-Byte, gefolgt von den verschlüsselten Fahrtenschreiberdaten.

Für das Padding-Content Indicator-Byte ist der Wert '00h' ("keine weitere Angabe" gemäß ISO/IEC 7816-4:2013 Tabelle 52) zu verwenden.

Zur Verschlüsselung siehe Anlage 11 Teil B Kapitel 13. Zulässige Werte für die Länge L87 sind Vielfache der AES-Blocklänge zuzüglich 1 für das Padding-Content Indicator-Byte, d. h. von 17 Bytes bis einschließlich 193 Bytes. Hinweis: Siehe ISO/IEC 7816-4:2013 Tabelle 49 für das SM-Datenobjekt mit Tag '87h'. |

| '81h' + '10h' | DER-TLV-kodiertes Control Reference Template for Confidentiality, das die Verkettung der folgenden Datenelemente gewährleistet (siehe Anlage 1 DSRCSecurity Data und Anlage 11 Teil B Kapitel 13):

Hinweis: Siehe ISO/IEC 7816-4:2013 Tabelle 49 für das SM-Datenobjekt mit Tag '81h'. | ||

| '8Eh' + L8E + 'XX..XXh' | DER-TLV-kodiertes MAC über der DSRC-Nachricht.

Zu MAC-Algorithmus und Berechnung siehe Anlage 11 Teil B Kapitel 13. Hinweis: Siehe ISO/IEC 7816-4:2013 Tabelle 49 für das SM-Datenobjekt mit Tag '8Eh'. | ||

|

Le |

1 |

'00h' | Gemäß ISO/IEC 7816-4 |

TCS_139 Antwortnachricht

| Byte | Länge | Wert | Beschreibung |

| #1-#L | L | 'XX..XXh' | Fehlende (im Falle eines Fehlers) oder entschlüsselte Daten (Auffüllung entfernt) |

| SW | 2 | 'XXXXh' | Statusbytes (SW1, SW2) |

4. Struktur der Fahrtenschreiberkarten

In diesem Abschnitt werden die Dateistrukturen, die auf den Fahrtenschreiberkarten der Speicherung zugänglicher Daten dienen, spezifiziert.

Nicht spezifiziert werden vom Kartenhersteller abhängige interne Strukturen, wie z.B. Dateianfangskennsätze oder die Speicherung und Verarbeitung von Datenelementen, die nur für den internen Gebrauch benötigt werden, z.B.

TCS_140 Eine Fahrtenschreiberkarte der 2. Generation muss das Wurzelverzeichnis (MF) und eine Fahrtenschreiberanwendung gleichen Typs der 1. und 2. Generation aufnehmen (z.B. Fahrerkartenanwendungen).

TCS_141 Eine Fahrtenschreiberkarte muss zumindest die Mindestzahl der für die entsprechenden Anwendungen angegebenen Datensätze unterstützen und darf nicht mehr als die Höchstzahl der für die entsprechenden Anwendungen angegebenen Datensätze unterstützen.

Die Höchst- und die Mindestzahl an Datensätzen sind in diesem Kapitel für die unterschiedlichen Anwendungen angegeben. In Version 2 von Fahrer- und Werkstattkarten der 2. Generation muss die Anwendung der 1. Generation die Höchstzahl der Datensätze gemäß TCS_150 und TCS_158 unterstützen.

Zu den Sicherheitsbedingungen, die in den in diesem Kapitel verwendeten Zugriffsregeln verwendet werden, siehe Kapitel 3.3. Generell bezeichnet der Zugriffsmodus "Lesen" den Befehl READ BINARY mit geradem und bei entsprechender Unterstützung mit ungeradem INS-Byte, ausgenommen die EF Sensor_Installation_Data auf der Werkstattkarte, siehe TCS_156 und TCS_160. Der Zugriffsmodus "Aktualisieren" bezeichnet den Befehl Update Binary mit geraden und bei entsprechender Unterstützung mit ungeradem INS-Byte und der Zugriffsmodus "Auswählen" den Befehl SELECT.

4.1. Wurzelverzeichnis (MF)

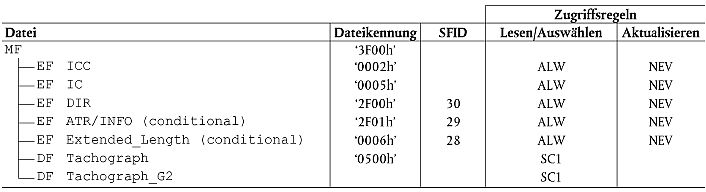

TCS_142 Nach der Personalisierung weist das Wurzelverzeichnis (MF) folgende permanente Dateistruktur und Dateizugriffsregeln auf:

Hinweis: Die Kurz-Elementardateikennung SFID wird als Dezimalzahl ausgedrückt; beispielsweise entspricht der Wert 30 dem Binärwert 11110.

In dieser Tabelle wird die folgende Abkürzung für die Sicherheitsbedingung verwendet:

SC1 ALW ODER SM-MAC-G2

TCS_143 Die Strukturen aller EF sind transparent.

TCS_144 Das Wurzelverzeichnis (MF) hat folgende Datenstruktur:

TCS_145 Die Elementardatei EF DIR muss die folgenden anwendungsbezogenen Datenobjekte enthalten: '61 08 4F 06 FF 54 41 43 48 4F 61 08 4F 06 FF 53 4D 52 44 54'

TCS_146 Die Elementardatei EF ATR/INFO muss vorhanden sein, wenn die Fahrtenschreiberkarte in ihrer ATR angibt, dass sie erweiterte Längenfelder unterstützt. In diesem Fall muss EF ATR/INFO das Datenobjekt mit der erweiterten Längenangabe (DO'7F66') gemäß ISO/IEC 7816-4:2013 Punkt 12.7.1 enthalten.

TCS_147 Die Elementardatei EF Extended_Length muss vorhanden sein, wenn die Fahrtenschreiberkarte in ihrer ATR angibt, dass sie erweiterte Längenfelder unterstützt. In diesem Fall muss die Elementardatei das folgende Datenobjekt enthalten: '02 01 xx', wobei der Wert 'xx' angibt, ob erweiterte Längenfelder für das Protokoll T = 1 und/oder T = 0 unterstützt werden.

Der Wert '01' zeigt die Unterstützung erweiterter Längenfelder für das Protokoll T = 1 an.

Der Wert '10' zeigt die Unterstützung erweiterter Längenfelder für das Protokoll T = 0 an.

Der Wert '11' zeigt die Unterstützung erweiterter Längenfelder für das Protokoll T = 1 und T = 0 an.

4.2. Fahrerkartenanwendungen

4.2.1 Fahrerkartenanwendung der 1. Generation

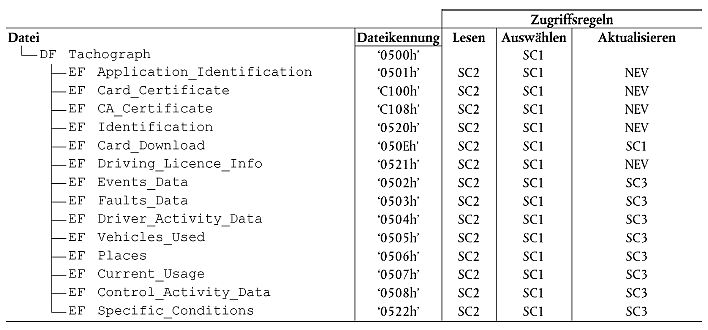

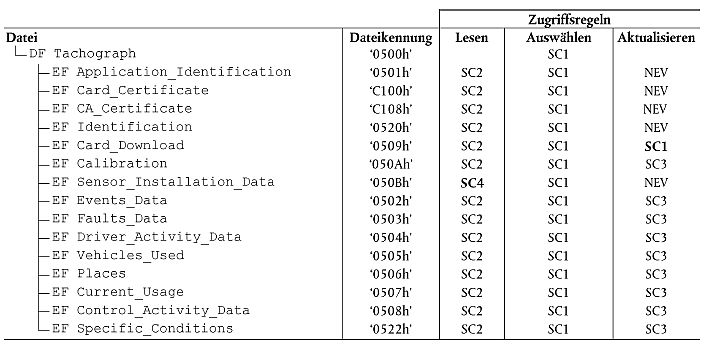

TCS_148 Nach der Personalisierung weist die Fahrerkartenanwendung der 1. Generation folgende permanente Dateistruktur und Dateizugriffsregeln auf:

In dieser Tabelle werden die folgenden Abkürzungen für die Sicherheitsbedingung verwendet:

SC1 ALW ODER SM-MAC-G2

SC2 ALW ODER SM-MAC-G1 ODER SM-MAC-G2

SC3 SM-MAC-G1 ODER SM-MAC-G2

TCS_149 Die Strukturen aller EF sind transparent.

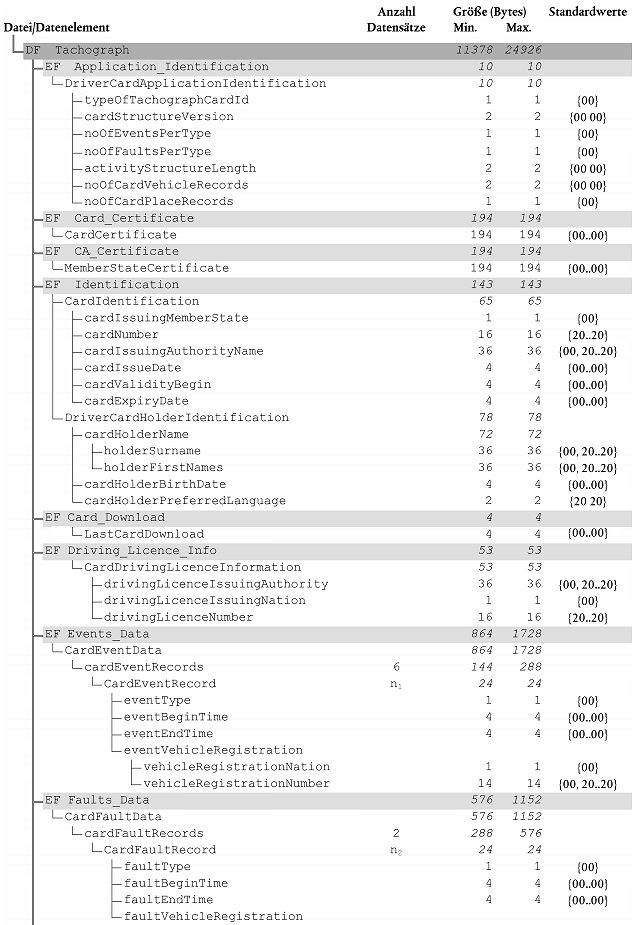

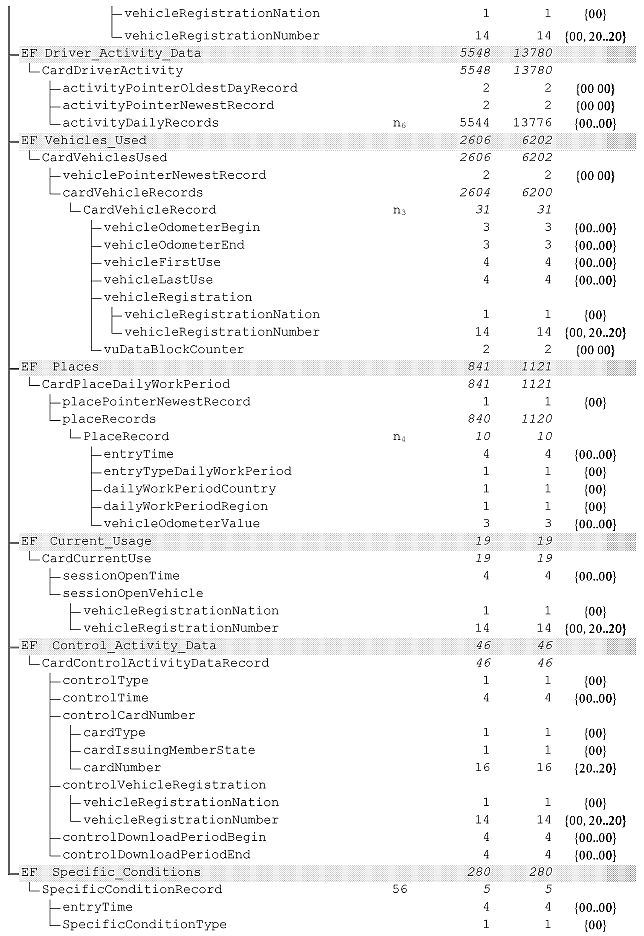

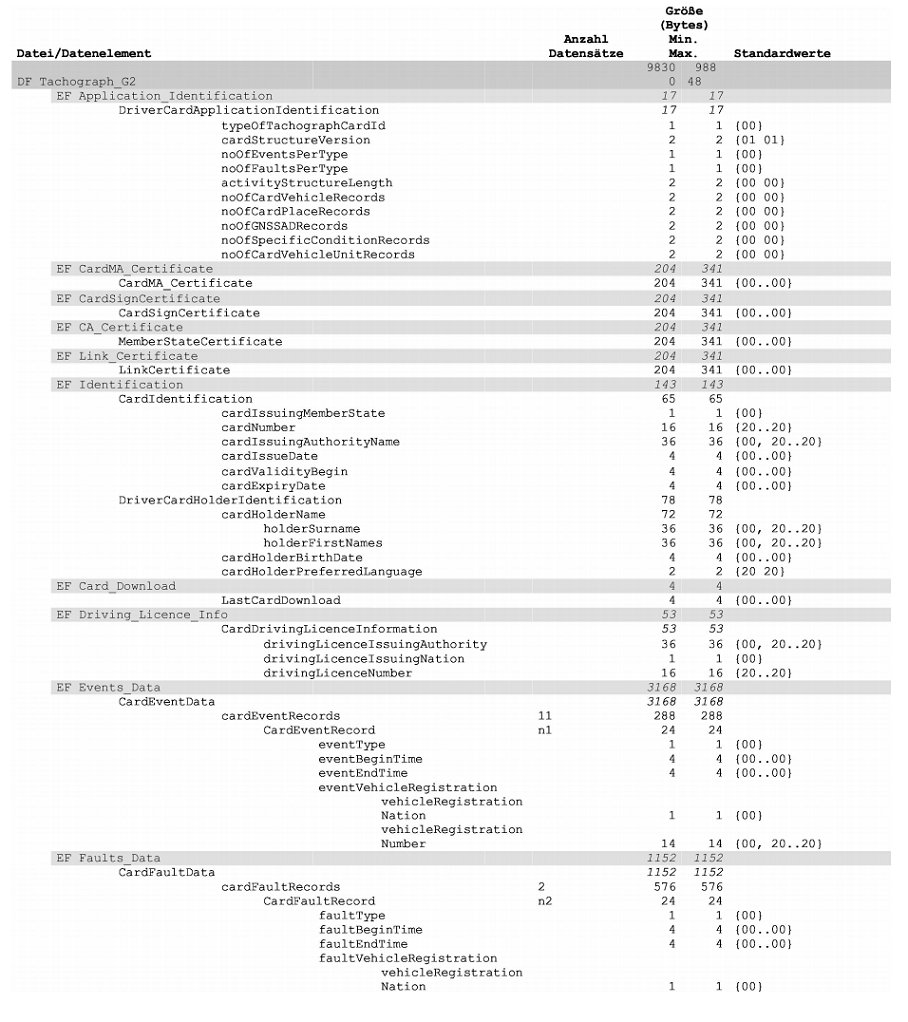

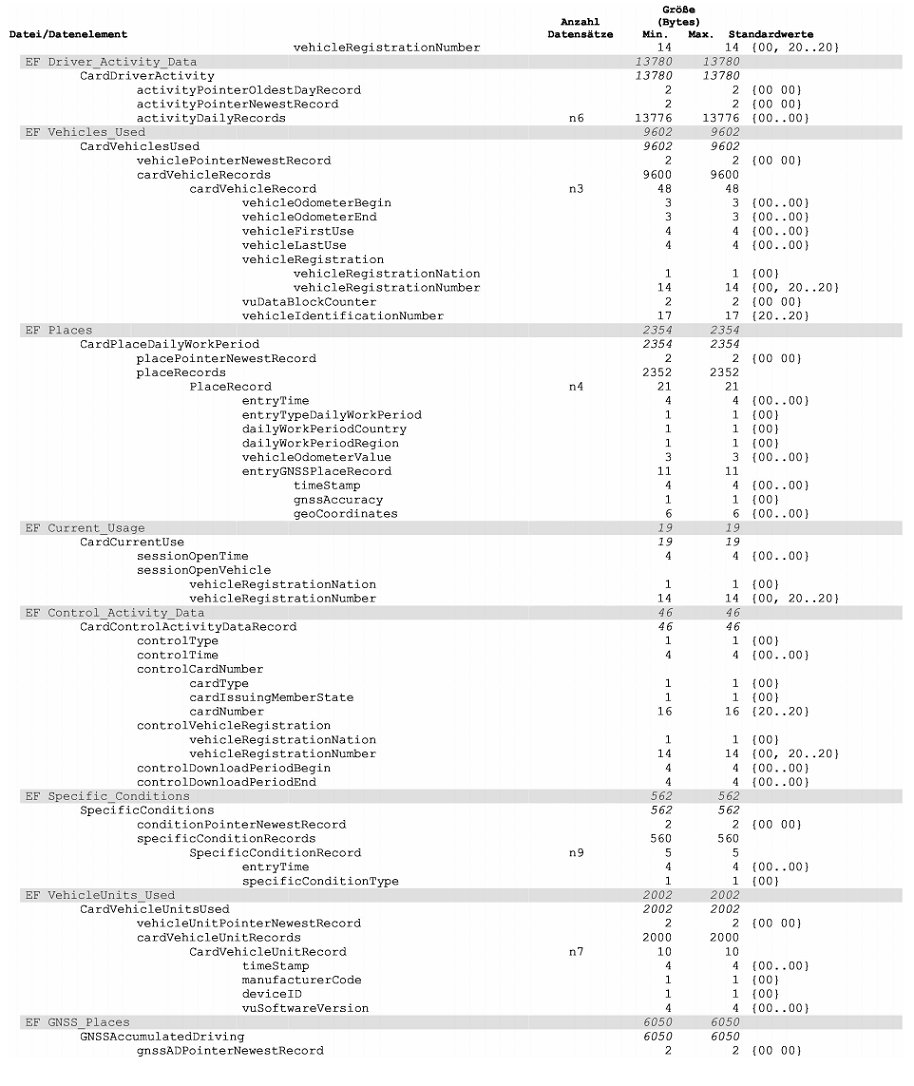

TCS_150 Die Fahrerkartenanwendung der 1. Generation hat folgende Datenstruktur:

TCS_151 Die folgenden, in der vorstehenden Tabelle zur Größenangabe herangezogenen Werte sind die Mindest- und die Höchstwerte für die Anzahl der Datensätze, die die Datenstruktur der Fahrerkarte für eine Anwendung der 1. Generation verwenden muss:

4.2.2 Fahrerkartenanwendung der 2. Generation 18

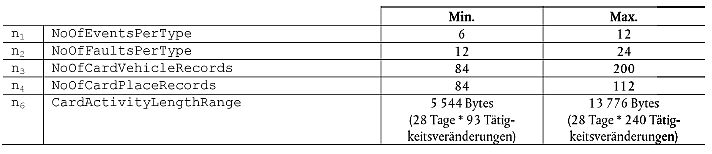

TCS_152 Nach der Personalisierung weist die Fahrerkartenanwendung der 2. Generation folgende permanente Dateistruktur und Dateizugriffsregeln auf:

Hinweise:

In dieser Tabelle werden die folgenden Abkürzungen für die Sicherheitsbedingung verwendet:

| SC1 | ALW ODER SM-MAC-G2 |

| SC5 | Für den Befehl Read Binary mit geradem INS-Byte: SM-C-MAC-G2 UND SM-R-ENC-MAC-G2 Für den Befehl Read Binary mit ungeradem INS-Byte (falls unterstützt): NEV"; |

TCS_153 Die Strukturen aller EF sind transparent.

TCS_154 Die Fahrerkartenanwendung der 2. Generation hat folgende Datenstruktur:

TCS_155 Die folgenden, in der vorstehenden Tabelle zur Größenangabe herangezogenen Werte sind die Mindest- und die Höchstwerte für die Anzahl der Datensätze, die die Datenstruktur der Fahrerkarte für eine Anwendung der 2. Generation verwenden muss:

|

Min. |

Max. | ||

|

n1 | NoOfEventsPerType |

12 |

12 |

|

n2 | NoOfFaultsPerType |

24 |

24 |

|

n3 | NoOfCardVehicleRecords |

200 |

200 |

|

n4 | NoOfCardPlaceRecords |

112 |

112 |

|

n6 | CardActivityLengthRange |

13776 Bytes (56 Tage * 117 Tätigkeitsveränderungen) |

13776 Bytes (56 Tage * 117 Tätigkeitsveränderungen) |

|

n7 | NoOfCardVehicleUnitRecords |

200 |

200 |

|

n8 | NoOfGNSSADRecords |

336 |

336 |

|

n9 | NoOfSpecificConditionRecords |

112 |

112 |

|

n10 | NoOfBorderCrossingRecords |

1120 |

1120 |

|

n11 | NoOfLoadUnloadRecords |

1624 |

1624 |

|

n12 | NoOfLoadTypeEntryRecords |

336 |

336 |

|

n13 | VuConfigurationLengthRange |

3072 Bytes |

3072 Bytes |

4.3. Werkstattkartenanwendungen

4.3.1 Werkstattkartenanwendung der 1. Generation 18

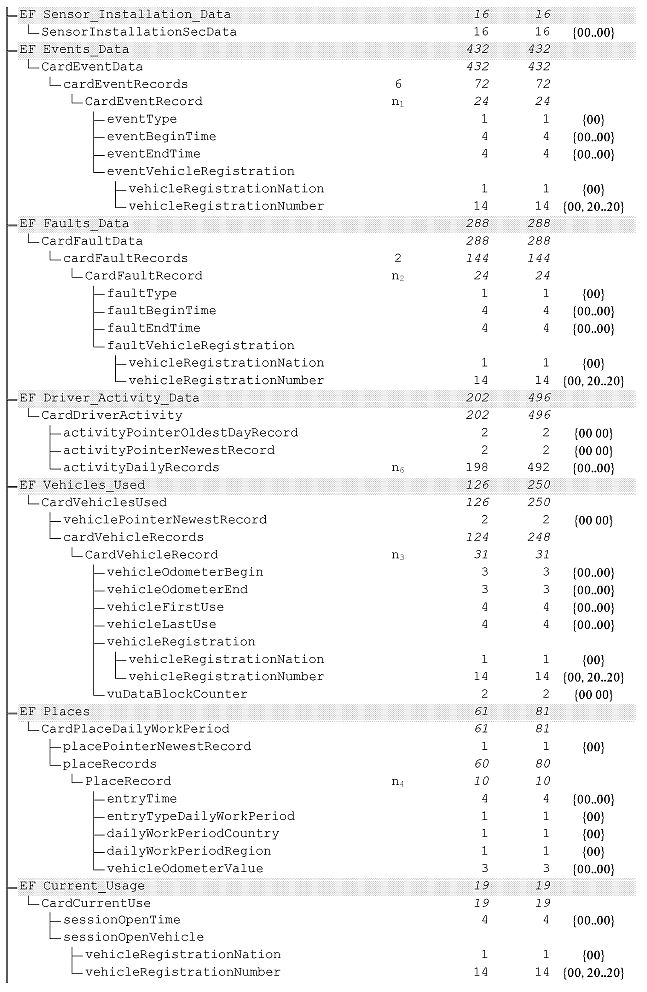

TCS_156 Nach der Personalisierung weist die Werkstattkartenanwendung der 1. Generation folgende permanente Dateistruktur und Dateizugriffsregeln auf:

In dieser Tabelle werden die folgenden Abkürzungen für die Sicherheitsbedingung verwendet:

| SC1 | ALW ODER SM-MAC-G2 |

| SC2 | ALW ODER SM-MAC-G1 ODER SM-MAC-G2 |

| SC3 | SM-MAC-G1 ODER SM-MAC-G2 |

| SC4 | Für den Befehl READ BINARY mit geradem INS-Byte:

(SM-C-MAC-G1 UND SM-R-ENC-MAC-G1) ODER (SM-C-MAC-G2 UND SM-R-ENC-MAC-G2) Für den Befehl READ BINARY mit ungeradem INS-Byte (falls unterstützt): NEV |

TCS_157 Die Strukturen aller EF sind transparent.

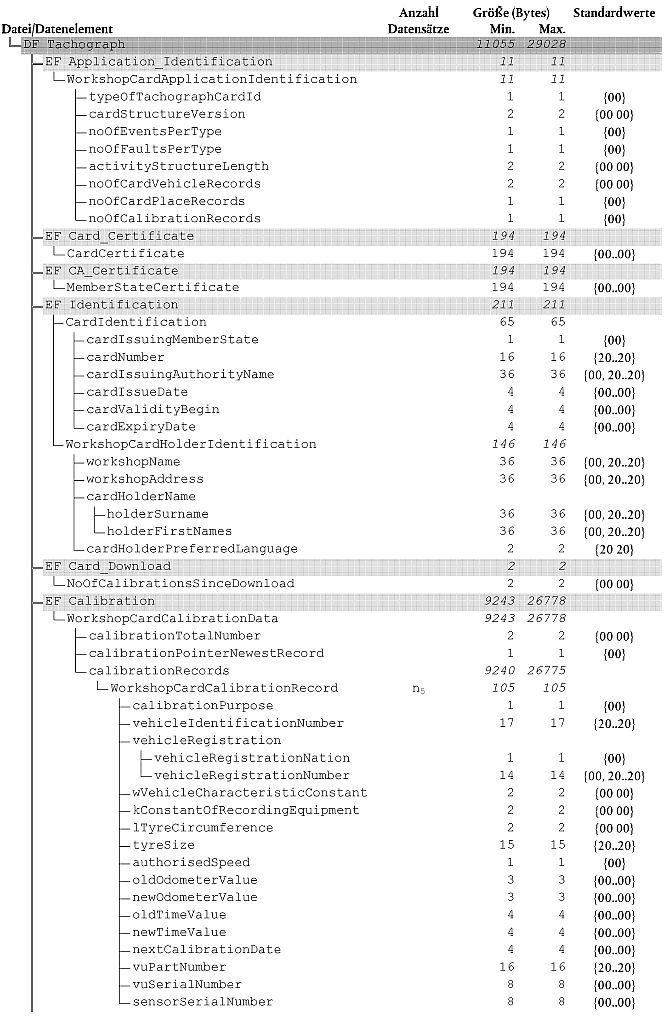

TCS_158 Die Werkstattkartenanwendung der 1. Generation hat folgende Datenstruktur:

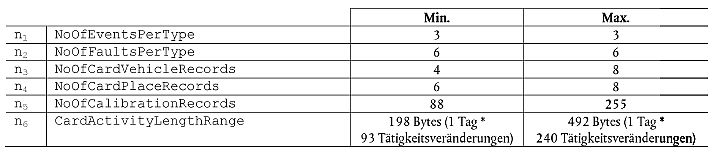

TCS_159 Die folgenden, in der vorstehenden Tabelle zur Größenangabe herangezogenen Werte sind die Mindest- und die Höchstwerte für die Anzahl der Datensätze, die die Datenstruktur der Werkstattkarte für eine Anwendung der 1. Generation verwenden muss:

4.3.2 Werkstattkartenanwendung der 2. Generation 18

TCS_160 Nach der Personalisierung weist die Werkstattkartenanwendung der 2. Generation folgende permanente Dateistruktur und Dateizugriffsregeln auf:

Hinweise:

d dieser Wert für Version 1 der Werkstattkarte der 2. Generation gleich {01 00} ist.

In dieser Tabelle werden die folgenden Abkürzungen für die Sicherheitsbedingung verwendet:

| SC1 | ALW ODER SM-MAC-G2 |

| SC5 | Für den Befehl Read Binary mit geradem INS-Byte: SM-C-MAC-G2 UND SM-R-ENC-MAC-G2 Für den Befehl Read Binary mit ungeradem INS-Byte (falls unterstützt): NEV |

TCS_161 Die Strukturen aller EF sind transparent.

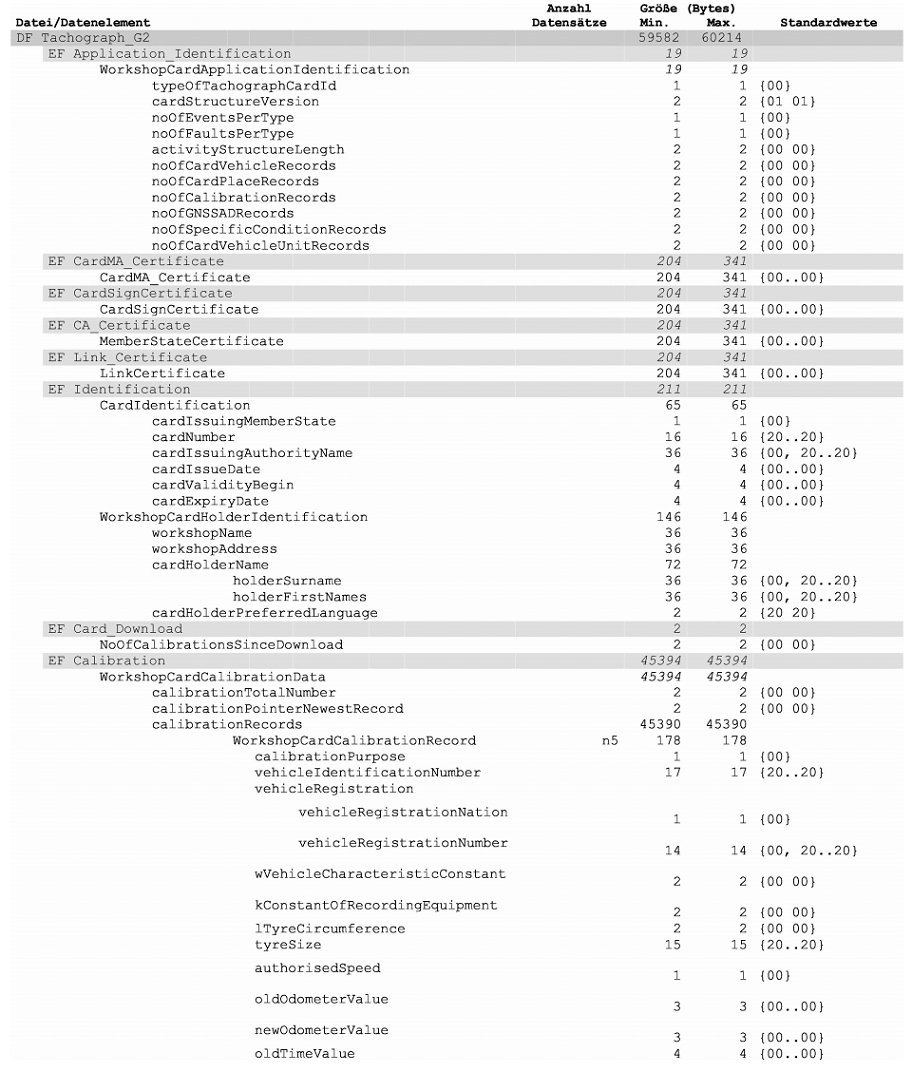

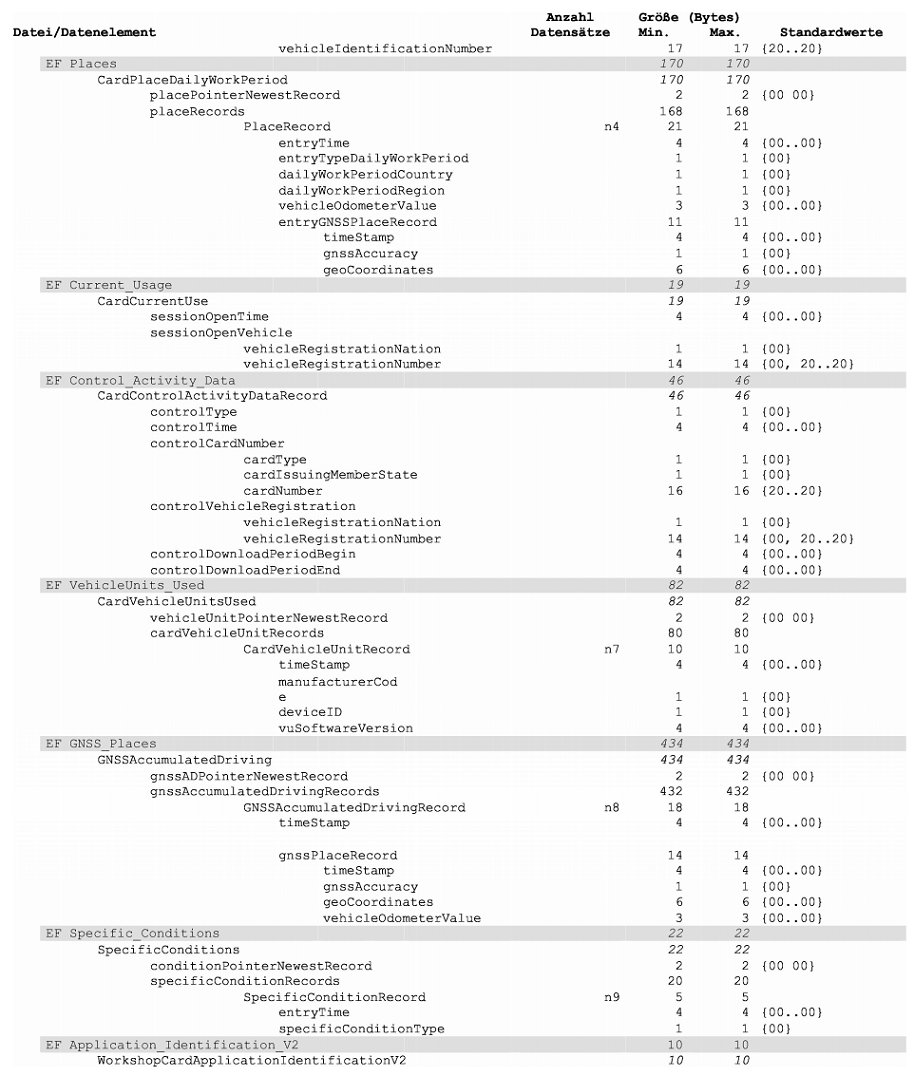

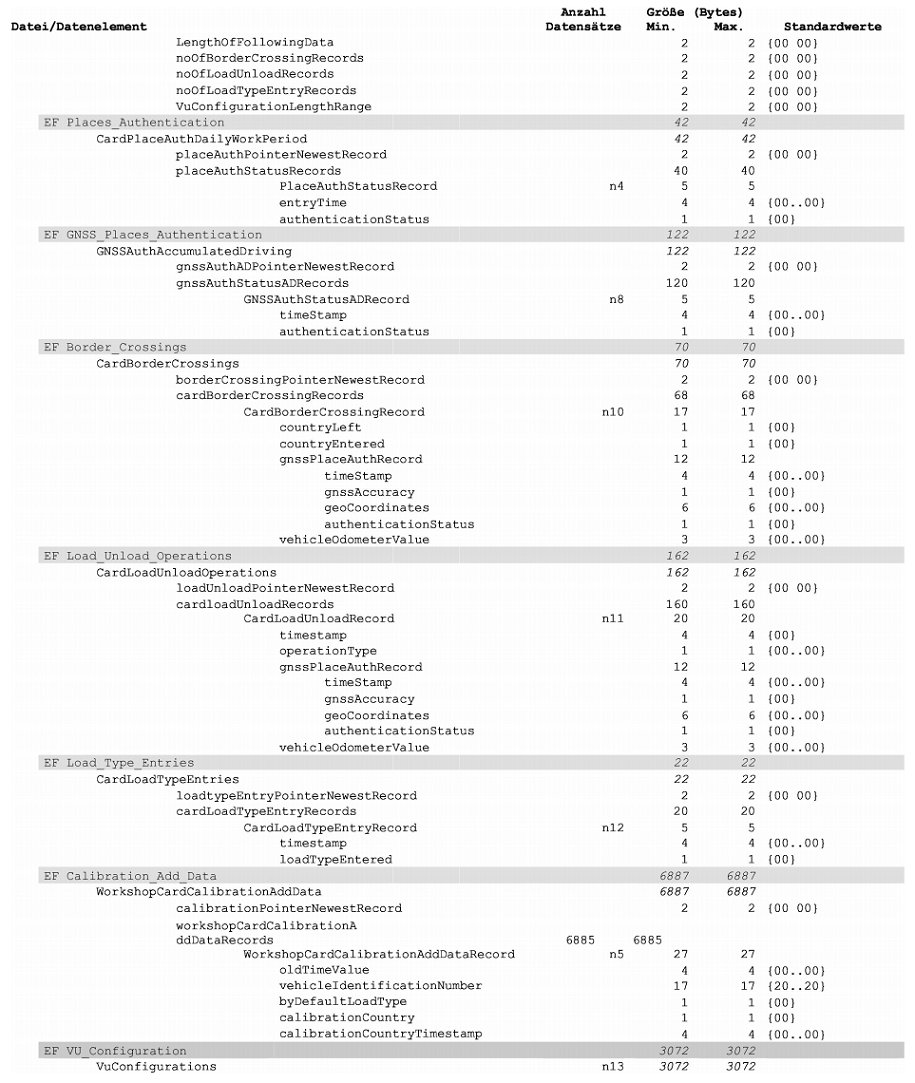

TCS_162 Die Werkstattkartenanwendung der 2. Generation hat folgende Datenstruktur:

TCS_163 Die folgenden, in der vorstehenden Tabelle zur Größenangabe herangezogenen Werte sind die Mindest- und die Höchstwerte für die Anzahl der Datensätze, die die Datenstruktur der Werkstattkarte für eine Anwendung der 2. Generation verwenden muss:

| Min. | Max. | ||

|

n1 | NoOfEventsPerType |

3 |

3 |

|

n2 | NoOfFaultsPerType |

6 |

6 |

|

n3 | NoOfCardVehicleRecords |

8 |

8 |

|

n4 | NoOfCardPlaceRecords |

8 |

8 |

|

n5 | NoOfCalibrationRecords |

255 |

255 |

|

n6 | CardActivityLengthRange |

492 Bytes (1 Tag * 240 Tätigkeitsveränderungen) |

492 Bytes (1 Tag * 240 Tätigkeitsveränderungen) |

|

n7 | NoOfCardVehicleUnitRecords |

8 |

8 |

|

n8 | NoOfGNSSADRecords |

24 |

24 |

|

n9 | NoOfSpecificConditionRecords |

4 |

4 |

|

n10 | NoOfBorderCrossingRecords |

4 |

4 |

| n11 | NoOfLoadUnloadRecords |

8 |

8 |

|

n12 | NoOfLoadTypeEntryRecords |

4 |

4 |

|

n13 | VuConfigurationLengthRange |

3072 Bytes |

3072 Bytes |

4.4. Kontrollkartenanwendungen

4.4.1 Kontrollkartenanwendung der 1. Generation

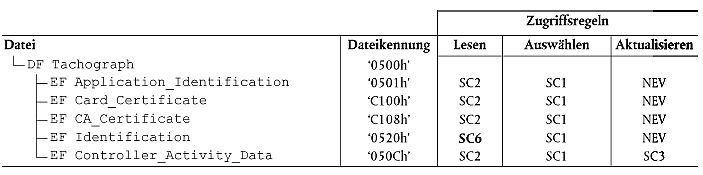

TCS_164 Nach der Personalisierung weist die Kontrollkartenanwendung der 1. Generation folgende permanente Dateistruktur und Dateizugriffsregeln auf:

In dieser Tabelle werden die folgenden Abkürzungen für die Sicherheitsbedingung verwendet:

SC1 ALW ODER SM-MAC-G2

SC2 ALW ODER SM-MAC-G1 ODER SM-MAC-G2

SC3 SM-MAC-G1 ODER SM-MAC-G2

SC6 EXT-AUT-G1 ODER SM-MAC-G1 ODER SM-MAC-G2

TCS_165 Die Strukturen aller EF sind transparent.

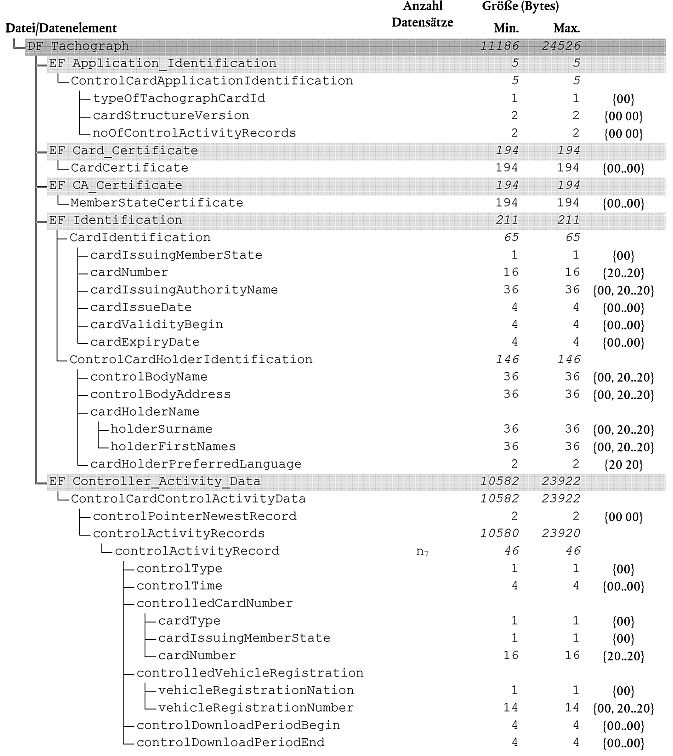

TCS_166 Die Kontrollkartenanwendung der 1. Generation hat folgende Datenstruktur:

TCS_167 Die folgenden, in der vorstehenden Tabelle zur Größenangabe herangezogenen Werte sind die Mindest- und die Höchstwerte für die Anzahl der Datensätze, die die Datenstruktur der Kontrollkarte für eine Anwendung der 1. Generation verwenden muss:

4.4.2 Kontrollkartenanwendung der 2. Generation

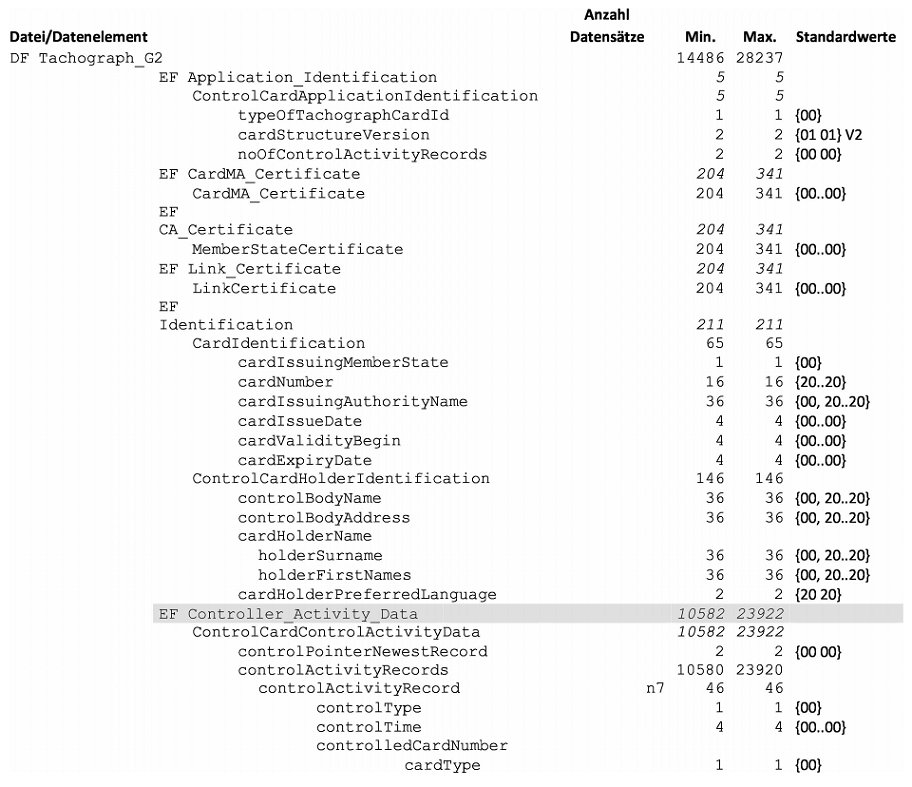

TCS_168 Nach der Personalisierung weist die Kontrollkartenanwendung der 2. Generation folgende permanente Dateistruktur und Dateizugriffsregeln auf.

Hinweise:

In dieser Tabelle werden die folgenden Abkürzungen für die Sicherheitsbedingung verwendet:

| SC1 | ALW ODER SM-MAC-G2 |

| SC5 | Für den Befehl Read Binary mit geradem INS-Byte: SM-C-MAC-G2 UND SM-R-ENC-MAC-G2 Für den Befehl Read Binary mit ungeradem INS-Byte (falls unterstützt): NEV"; |

TCS_169 Die Strukturen aller EF sind transparent.

TCS_170 Die Kontrollkartenanwendung der 2. Generation hat folgende Datenstruktur:

"

TCS_171 Die folgenden, in der vorstehenden Tabelle zur Größenangabe herangezogenen Werte sind die Mindest- und die Höchstwerte für die Anzahl der Datensätze, die die Datenstruktur der Kontrollkarte für eine Anwendung der 2. Generation verwenden muss:

| Min. | Max. | ||

|

n7 | NoOfControlActivityRecords |

230 |

520 |

|

n13 | VuConfigurationLengthRange |

3072 Bytes |

3072 Bytes |

4.5. Unternehmenskartenanwendungen

4.5.1 Unternehmenskartenanwendung der 1. Generation

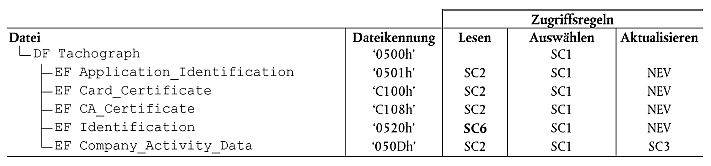

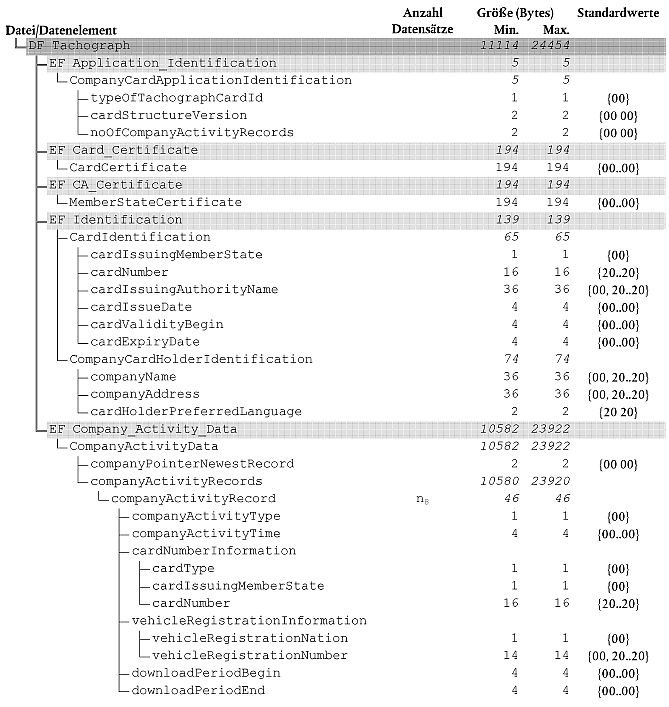

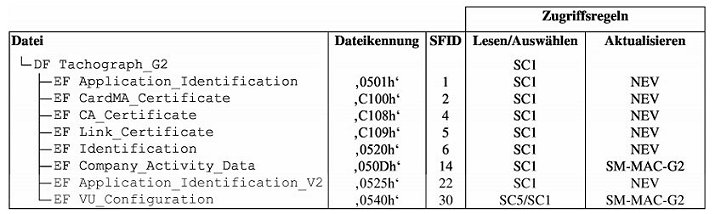

TCS_172 Nach der Personalisierung weist die Unternehmenskartenanwendung der 1. Generation folgende permanente Dateistruktur und Dateizugriffsregeln auf:

In dieser Tabelle werden die folgenden Abkürzungen für die Sicherheitsbedingung verwendet:

SC1 ALW ODER SM-MAC-G2

SC2 ALW ODER SM-MAC-G1 ODER SM-MAC-G2

SC3 SM-MAC-G1 ODER SM-MAC-G2

SC6 EXT-AUT-G1 ODER SM-MAC-G1 ODER SM-MAC-G2

TCS_173 Die Strukturen aller EF sind transparent.

TCS_174 Die Unternehmenskartenanwendung der 1. Generation hat folgende Datenstruktur:

TCS_175 Die folgenden, in der vorstehenden Tabelle zur Größenangabe herangezogenen Werte sind die Mindest- und die Höchstwerte für die Anzahl der Datensätze, die die Datenstruktur der Unternehmenskarte für eine Anwendung der 1. Generation verwenden muss:

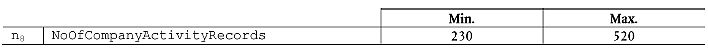

4.5.2 Unternehmenskartenanwendung der 2. Generation

TCS_176 Nach der Personalisierung weist die Unternehmenskartenanwendung der 2. Generation folgende permanente Dateistruktur und Dateizugriffsregeln auf:

Hinweise:

In dieser Tabelle werden die folgenden Abkürzungen für die Sicherheitsbedingung verwendet:

| SC1 | ALW ODER SM-MAC-G2 |

| SC5 | Für den Befehl Read Binary mit geradem INS-Byte: SM-C-MAC-G2 UND SM-R-ENC-MAC-G2 Für den Befehl Read Binary mit ungeradem INS-Byte (falls unterstützt): NEV |

TCS_177 Die Strukturen aller EF sind transparent.

TCS_178 Die Unternehmenskartenanwendung der 2. Generation hat folgende Datenstruktur:

TCS_179 Die folgenden, in der vorstehenden Tabelle zur Größenangabe herangezogenen Werte sind die Mindest- und die Höchstwerte für die Anzahl der Datensätze, die die Datenstruktur der Unternehmenskarte für eine Anwendung der 2. Generation verwenden muss:

| Min. | Max. | ||

|

n8 | NoOfCompanyActivityRecords |

230 |

520 |

|

n13 | VuConfigurationLengthRange |

3072 Bytes |

3072 Bytes |

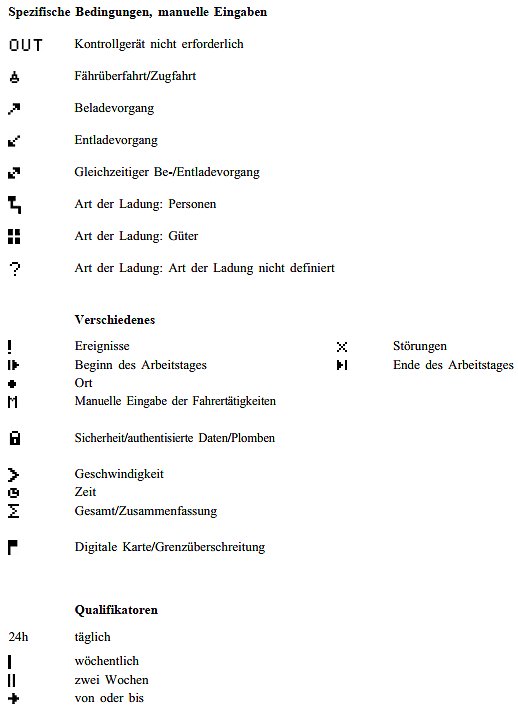

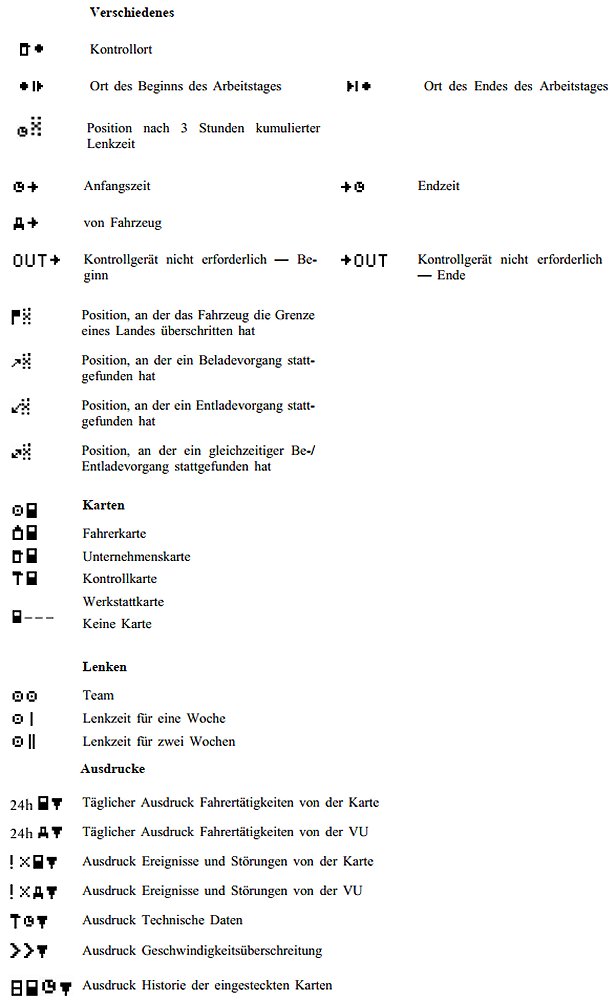

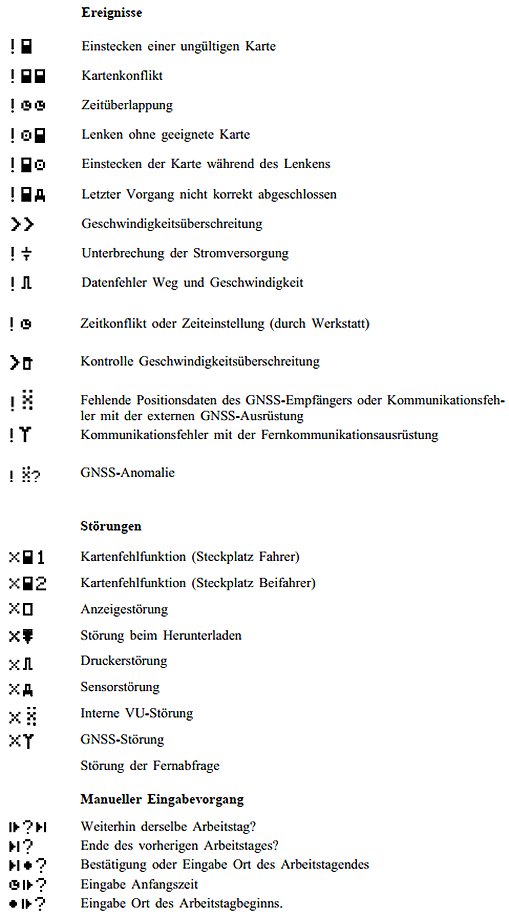

| Piktogramme | Anlage 3 18 21 |

PIC_001 Vom Fahrtenschreiber können fakultativ folgende Piktogramme und Piktogrammkombinationen (oder Piktogramme und Kombinationen, die hinreichend ähnlich sind, um eindeutig als diese erkannt zu werden) verwendet werden:

1. Einzelpiktogramme

Anmerkung: Weitere Piktogrammkombinationen als Block- oder Datensatzbezeichner auf Ausdrucken sind in Anlage 4 festgelegt.

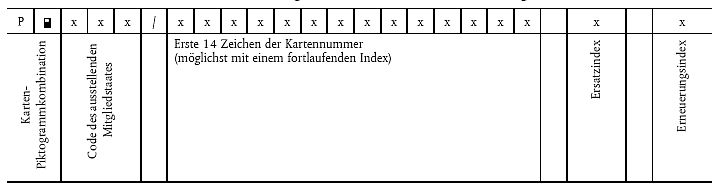

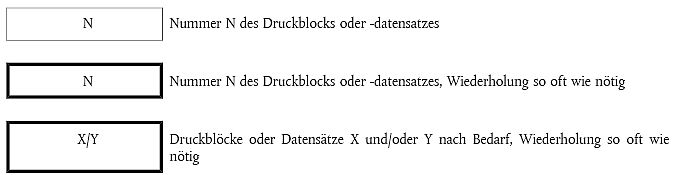

| Ausdrucke | Anlage 4 18 21 |

1. Allgemeines

Jeder Ausdruck besteht aus einer Aneinanderreihung verschiedener Datenblöcke, die durch einen Blockbezeichner ausgewiesen werden können.

Ein Datenblock enthält einen oder mehrere Datensätze, die durch einen Datensatzbezeichner ausgewiesen werden können.

PRT_001 Steht ein Blockbezeichner unmittelbar vor einem Datensatzbezeichner, wird der Datensatzbezeichner nicht gedruckt.

PRT_002 Ist eine Datenangabe unbekannt oder darf aus datenzugriffsrechtlichen Gründen nicht gedruckt werden, werden stattdessen Leerzeichen ausgedruckt.

PRT_003 Ist der Inhalt einer ganzen Zeile unbekannt oder braucht nicht gedruckt zu werden, wird die gesamte Zeile weggelassen.

PRT_004 Nummerische Datenfelder werden rechtsbündig, mit einer Leerstelle zur Abtrennung von Tausendern und Millionen und ohne Führungsnullen gedruckt.

PRT_005 Datenfelder mit Zeichenfolgen werden linksbündig gedruckt und nach Bedarf bis zur Datenelementlänge mit Leerzeichen aufgefüllt oder auf Datenelementlänge abgeschnitten. Namen und Anschriften können in zwei Zeilen gedruckt werden.

PRT_006 Bei einem Zeilenumbruch aufgrund eines langen Textes muss die neue Zeile mit einem Sonderzeichen (Punkt auf Mitte der Zeilenhöhe, "•") beginnen.

2. Spezifikation der Datenblöcke 18

In diesem Kapitel wurden folgende Konventionen für die Notation verwendet:

nach dem Längen- und Breitengrad einer aufgezeichneten Position oder nach dem Zeitstempel des Zeitpunkts der Positionsbestimmung gedruckt wurde, gibt dieses Piktogramm an, dass diese Position aus authentisierten Navigationsmeldungen berechnet wurde.

nach dem Längen- und Breitengrad einer aufgezeichneten Position oder nach dem Zeitstempel des Zeitpunkts der Positionsbestimmung gedruckt wurde, gibt dieses Piktogramm an, dass diese Position aus authentisierten Navigationsmeldungen berechnet wurde.

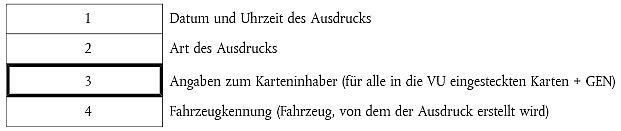

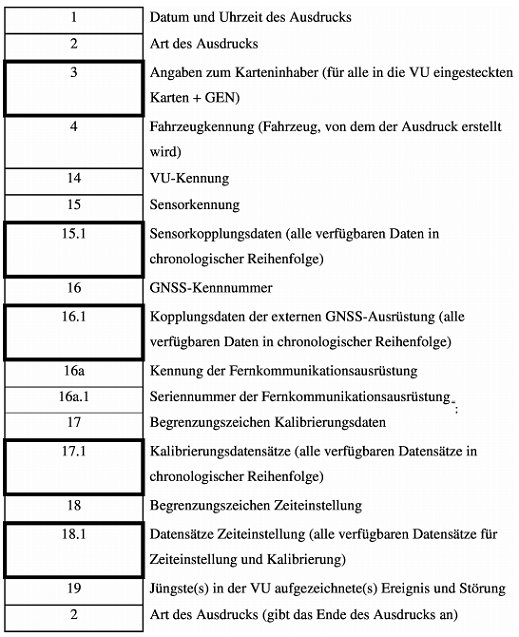

PRT_007 Ausdrucke verwenden die folgenden Datenblöcke und/oder Datensätze in der jeweiligen Bedeutung und Form:

|  |  |  |

|  |  |  |

|  |  |

3. Spezifikation der Ausdrucke

In diesem Kapitel werden die folgenden Konventionen für die Notation verwendet:

3.1. Tagesausdruck Fahrertätigkeiten von der Karte 18

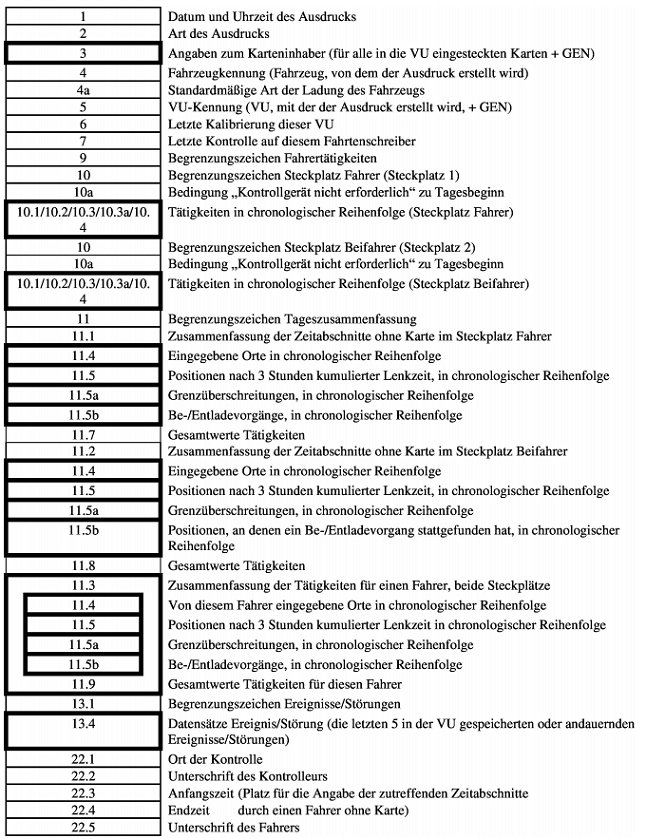

PRT_008 Der tägliche Ausdruck Fahrertätigkeiten von der Karte hat folgendes Format:

3.2. Tagesausdruck Fahrertätigkeiten von der Fahrzeugeinheit (VU) 18

PRT_009 Der Tagesausdruck Fahrertätigkeiten von der VU hat folgendes Format:

3.3. Ausdruck Ereignisse und Störungen von der Karte

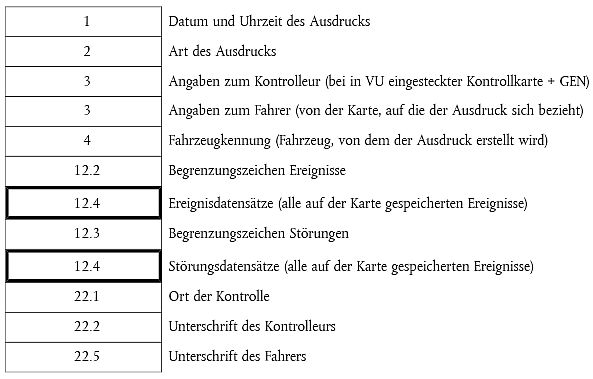

PRT_010 Der Ausdruck Ereignisse und Störungen von der Karte hat folgendes Format:

3.4. Ausdruck Ereignisse und Störungen von der VU

PRT_011 Der Ausdruck Ereignisse und Störungen von der VU hat folgendes Format:

3.5. Ausdruck Technische Daten

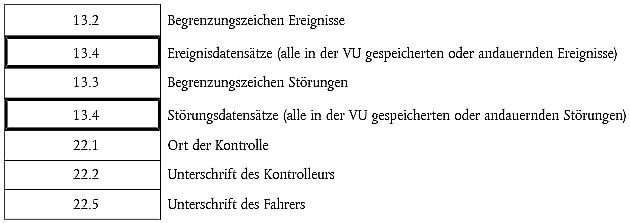

PRT_012 Der Ausdruck Technische Daten hat folgendes Format:

3.6. Ausdruck Geschwindigkeitsüberschreitung

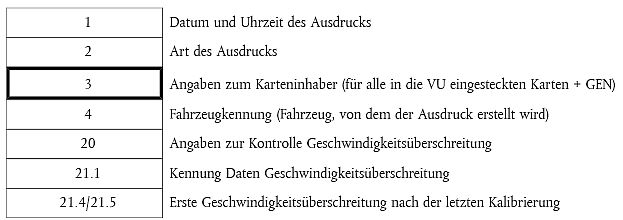

PRT_013 Der Ausdruck Geschwindigkeitsüberschreitung hat folgendes Format:

3.7. Historie der eingesteckten Karten 18

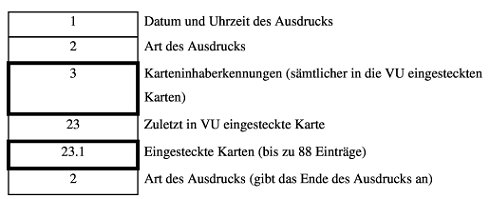

PRT_014 Der Ausdruck Historie der eingesteckten Karten hat folgendes Format:

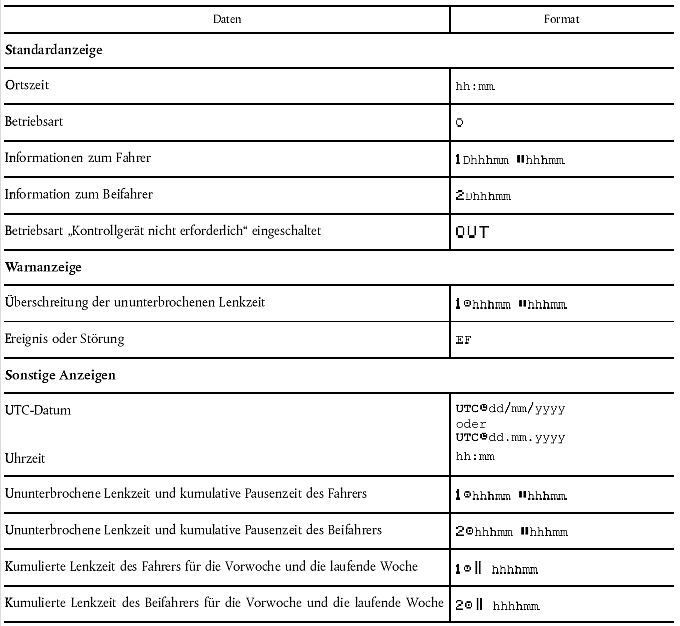

| Anzeige | Anlage 5 |

In dieser Anlage werden folgende Konventionen für die Notation verwendet:

DIS_001 Die Anzeige von Daten durch den Fahrtenschreiber erfolgt in folgendem Format:

| Steckanschluss an der Vorderseite für Kalibrierung und Herunterladen | Anlage 6 |

1. Hardware

1.1. Steckanschluss

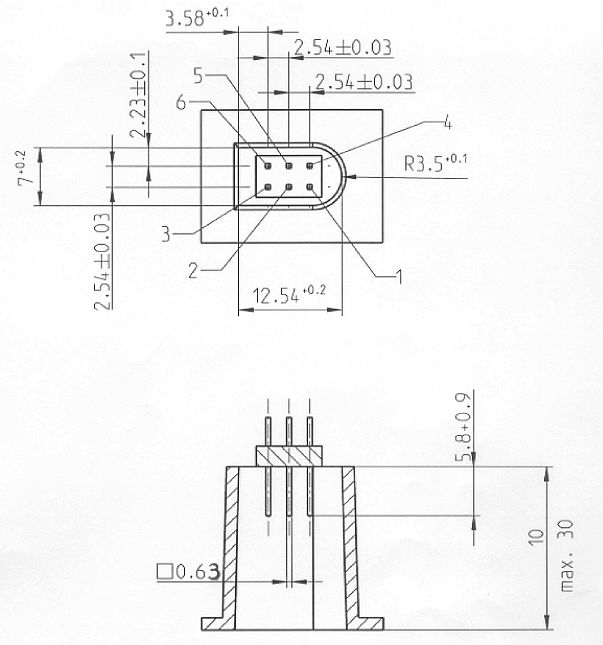

INT_001 Das Herunterladen/Kalibrieren erfolgt über eine sechspolige Steckverbindung, die an der Frontplatte zugänglich ist, ohne dass ein Teil des Fahrtenschreibers abgetrennt werden muss. Sie ist entsprechend der folgenden Abbildung auszulegen (sämtliche Maßangaben in mm):

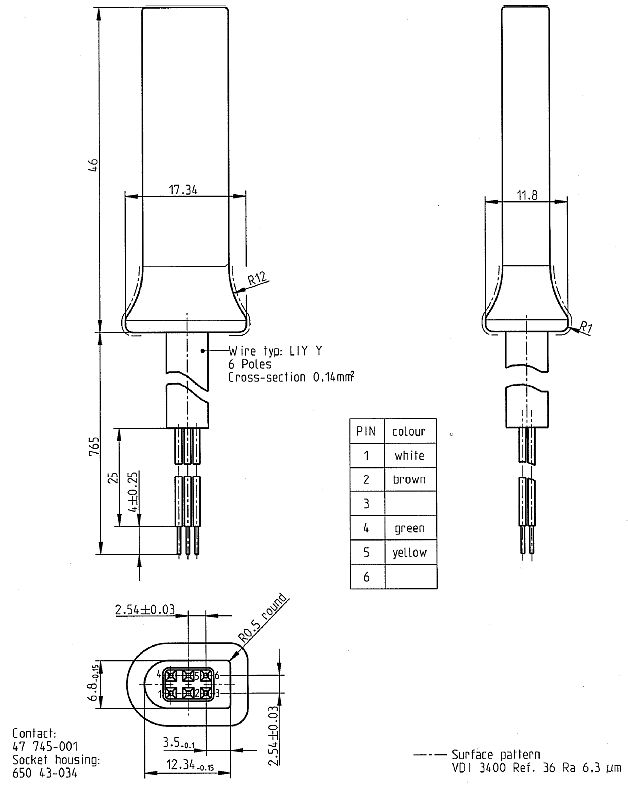

Die folgende Abbildung zeigt einen typischen sechspoligen Stecker:

1.2. Belegung der Kontakte

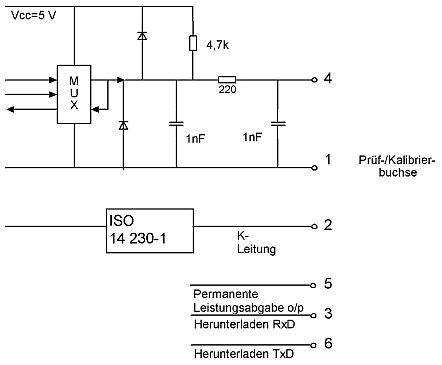

INT_002 Die Kontakte sind entsprechend der nachstehenden Tabelle zu belegen:

| Stift | Beschreibung | Anmerkung |

| 1 | Batterie minus | Zum Minuspol der Fahrzeugbatterie |

| 2 | Datenkommunikation | K-Leitung (ISO 14230-1) |

| 3 | RxD - Herunterladen | Dateneingang Fahrtenschreiber |

| 4 | Eingabe-/Ausgabesignal | Kalibrierung |

| 5 | Dauerausgangsleistung | Zur Berücksichtigung des Spannungsabfalls am Schutzstromkreis entspricht der Spannungsbereich dem des Fahrzeugs minus 3 V Ausgangsleistung: 40 mA |

| 6 | TxD - Herunterladen | Datenausgang Fahrtenschreiber |

1.3. Blockschaltbild

INT_003 Folgendes Blockschaltbild ist vorgegeben:

2. Schnittstelle zum Herunterladen

INT_004 Die Schnittstelle zum Herunterladen entspricht den RS232-Spezifikationen.

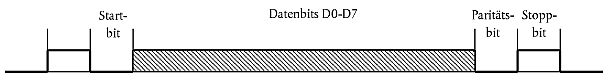

INT_005 Die Schnittstelle zum Herunterladen verwendet ein Startbit, 8 Datenbits mit dem niedrigstwertigen Bit an erster Stelle, ein Bit geradzahliger Parität und 1 Stoppbit.

Aufbau der Datenbytes

| Startbit: | Ein Bit mit dem Logikpegel 0 |

| Datenbits: | An erster Stelle Übertragung des niedrigstwertigen Bits |

| Paritätsbit: | Gerade Parität |

| Stoppbit: | Ein Bit mit dem Logikpegel 1 |

Bei der Übermittlung nummerischer Daten, die aus mehr als einem Byte bestehen, wird das höchstwertige Byte an erster Stelle und das niedrigstwertige Byte an letzter Stelle übertragen.

INT_006 Die Baudrate bei der Übertragung ist zwischen 9 600 und 115 200 bit/s einstellbar. Die Übertragung hat mit der höchstmöglichen Übertragungsgeschwindigkeit zu erfolgen, wobei die anfängliche Bitgeschwindigkeit nach dem Aufbau der Verbindung auf 9 600 bit/s gesetzt wird.

3. Kalibrierungsschnittstelle

INT_007 Die Datenkommunikation erfolgt nach ISO 14230-1 Straßenfahrzeuge - Diagnosesysteme - Schlüsselwort 2000 - Teil 1: Bitübertragungsschicht, Erste Ausgabe: 1999.

INT_008 Das Eingabe-/Ausgabesignal entspricht den folgenden elektrischen Spezifikationen:

| Parameter | Minimum | Typisch | Maximum | Anmerkung |

| U L-Pegel (Eingang) | 1,0 V | I = 750 µA | ||

| U H-Pegel (Eingang) | 4 V | I = 200 µA | ||

| Frequenz | 4 kHz | |||

| U L-Pegel (Ausgang) | 1,0 V | I = 1 mA | ||

| U H-Pegel (Ausgang) | 4 V | I = 1 mA |

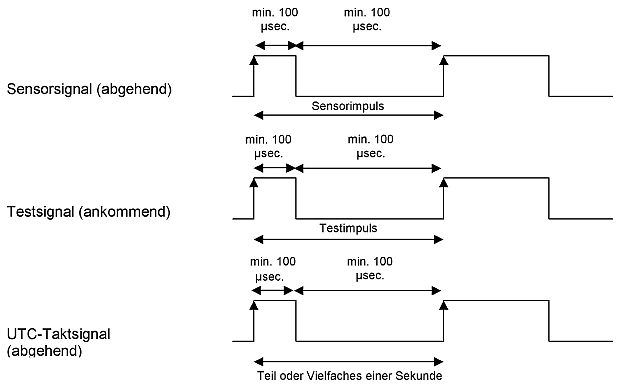

INT_009 Für das Eingabe-/Ausgabesignal gelten die folgenden Zeitdiagramme:

| Protokolle zum Herunterladen der Daten | Anlage 7 18 21 |

1. Einleitung

Diese Anlage enthält die Spezifizierung der Verfahren für die verschiedenen Arten der Übertragung der Daten von der Karte auf ein externes Speichermedium (ESM) sowie die Protokolle, die zur Sicherung der korrekten Datenübertragung und der vollständigen Kompatibilität des heruntergeladenen Datenformats zu implementieren sind, damit ein Kontrolleur diese Daten inspizieren und vor ihrer Analyse ihre Echtheit und Integrität kontrollieren kann.

Das Herunterladen von Daten auf ein ESM kann erfolgen:

Um eine Prüfung der Echtheit und Integrität der auf einem ESM gespeicherten heruntergeladenen Daten zu ermöglichen, werden die Daten mit einer gemäß Anlage 11 (Gemeinsame Sicherheitsmechanismen) angefügten Signatur heruntergeladen. Ebenfalls heruntergeladen werden die Kennung des Ursprungsgeräts (VU oder Karte) und dessen Sicherheitszertifikate (Mitgliedstaatszertifikat und Gerätezertifikat). Der Prüfer der Daten muss einen zuverlässigen europäischen öffentlichen Schlüssel besitzen.

Daten, die von einer VU heruntergeladen werden, werden gemäß Anlage 11 (Gemeinsame Sicherheitsmechanismen Teil B, Fahrtenschreibersystem der 2. Generation) unterzeichnet, außer wenn Fahrer von einer Nicht-EU-Kontrollbehörde mit einer Kontrollkarte der 1. Generation kontrolliert werden; in diesem Fall werden die Daten im Einklang mit Anlage 15 (Migration) Randnummer MIG_015 gemäß Anlage 11 (Gemeinsame Sicherheitsmechanismen Teil A, Fahrtenschreibersystem der 1. Generation) unterzeichnet.

In dieser Anlage werden daher zwei Arten des Datendownloads von VU spezifiziert:

Ebenso gibt es, wie in den Abschnitten 3 und 4 dieser Anlage ausgeführt, zwei Arten von Datendownloads von in VU eingesetzten Fahrerkarten der 2. Generation.

DDP_001 Die während eines Download-Vorgangs heruntergeladenen Daten müssen auf dem ESM in einer einzigen Datei gespeichert werden.

1.2. Akronyme und Notationen

In dieser Anlage werden folgende Akronyme verwendet:

| AID | Application Identifier (Anwendungskennung) |

| ATR | Answer To Reset (Antwort auf Zurücksetzen) |

| CS | Checksum Byte (Prüfsummenbyte) |

| DF | Dedicated File (Verzeichnis) |

| DS_ | Diagnostic Session (Diagnosevorgang) |

| EF | Elementary File (Elementardatei) |

| ESM | External Storage Medium (externes Speichermedium) |

| FID | File Identifier (File ID, Dateikennung) |

| FMT | Formatbyte (erstes Byte eines Nachrichtenkopfes) |

| ICC | Integrated Circuit Card (Chipkarte) |

| IDE | Intelligent Dedicated Equipment: Gerät, das zum Herunterladen von Daten auf das ESM verwendet wird (z.B. Personalcomputer) |

| IFD | Interface Device (Schnittstellengerät, Kartenterminal) |

| KWP | Keyword Protocol 2000 |

| LEN | Length Byte (Längenbyte, letztes Byte eines Nachrichtenkopfes) |

| PPS | Protocol Parameter Selection (Auswahl der Protokollparameter) |

| PSO | Perform Security Operation (Sicherheitsoperation ausführen) |

| SID | Service Identifier (Dienstkennung) |

| SRC | Source Byte (Quellbyte) |

| TGT | Target Byte (Zielbyte) |

| TLV | Tag Length Value (Taglängenwert) |

| TREP | Transfer Response Parameter (Antwortübertragungsparameter) |

| TRTP | Transfer Request Parameter (Anfrageübertragungsparameter) |

| VU | Fahrzeugeinheit (Vehicle Unit) |

2. Herunterladen von Daten von der Fahrzeugeinheit

2.1. Download-Verfahren

Zur Durchführung eines VU-Datendownloads muss der Bediener folgende Arbeitsschritte ausführen:

2.2. Datendownload-Protokoll

Das Protokoll ist auf Master/Slave-Basis aufgebaut, wobei das IDE den Master und die VU den Slave bildet.

Nachrichtenstruktur, -typ und -fluss beruhen prinzipiell auf dem Keyword Protocol 2000 (KWP) (ISO 14230-2 Road vehicles - Diagnostic systems - Keyword protocol 2000 - Part2: Data link layer). (Straßenfahrzeuge - Diagnosesysteme - Schlüsselwort 2000 - Teil 2: Sicherungsschicht).

Die Anwendungsschicht beruht grundsätzlich auf dem aktuellen Normentwurf ISO 14229-1 (Road vehicles - Diagnostic systems - Part 1: Diagnostic services (Straßenfahrzeuge - Diagnosesysteme - Teil 1: Diagnosedienste), Version 6 vom 22. Februar 2001).

2.2.1 Nachrichtenstruktur

DDP_002 Alle zwischen dem IDE und der VU ausgetauschten Nachrichten sind mit einer dreiteiligen Struktur formatiert, die sich zusammensetzt aus

| Kopf | Datenfeld | Prüfsumme | |||||||

| FMT | TGT | SRC | LEN | SID | DATA | ... | ... | ... | CS |

| 4 Bytes | Max. 255 Bytes | 1 Byte | |||||||

TGT- und SRC-Byte stellen die physische Adresse des Empfängers und des Absenders der Nachricht dar. Die Werte sind F0 Hex für das IDE und EE Hex für die VU.

Das LEN-Byte ist die Länge des Datenfeldteils.

Das Prüfsummenbyte ist die 8-Bit-Summenreihe modulo 256 aller Bytes der Nachricht außer CS selbst.

Die Bytes FMT, SID, DS_, TRTP und TREP werden an anderer Stelle dieses Dokuments definiert.

DDP_003 Sind die von der Nachricht aufzunehmenden Daten länger als der im Datenfeldteil zur Verfügung stehende Platz, wird die Nachricht in mehreren Teilnachrichten gesendet. Jede Teilnachricht hat einen Kopf, die gleiche SID, TREP sowie einen 2-Byte-Teilnachrichtenzähler, der die Teilnachrichtnummer innerhalb der Gesamtnachricht angibt. Damit Fehlerprüfung und Abbruch möglich sind, bestätigt das IDE jede Teilnachricht. Das IDE kann die Teilnachricht annehmen, ihre erneute Übertragung anfordern sowie die VU zum Neubeginn oder zum Abbruch der Übertragung auffordern.

DDP_004 Enthält die letzte Teilnachricht genau 255 Bytes im Datenfeld, muss eine abschließende Teilnachricht mit leerem Datenfeld (außer SID, TREP und Teilnachrichtenzähler) angefügt werden, die das Ende der Nachricht anzeigt.

Beispiel:

| Kopf | SID | TREP | Nachricht | CS |

| 4 Bytes | Länger als 255 Bytes | |||

wird übertragen als:

| Kopf | SID | TREP | 00 | 01 | Teilnachricht 1 | CS |

| 4 Bytes | 255 Bytes | |||||

| Kopf | SID | TREP | 00 | 02 | Teilnachricht 2 | CS |

| 4 Bytes | 255 Bytes | |||||

...

| Kopf | SID | TREP | xx | yy | Teilnachricht n | CS |

| 4 Bytes | Weniger als 255 Bytes | |||||

oder als:

| Kopf | SID | TREP | 00 | 01 | Teilnachricht 1 | CS |

| 4 Bytes | 255 Bytes | |||||

| Kopf | SID | TREP | 00 | 02 | Teilnachricht 2 | CS |

| 4 Bytes | 255 Bytes | |||||

...

| Kopf | SID | TREP | xx | yy | Teilnachricht n | CS |

| 4 Bytes | 255 Bytes | |||||

| Kopf | SID | TREP | xx | yy + 1 | CS |

| 4 Bytes | 4 Bytes | ||||

Das Kommunikationsprotokoll für das Herunterladen von Daten zwischen der VU und dem IDE verlangt den Austausch von 8 verschiedenen Nachrichtentypen.

In der folgenden Tabelle sind diese Nachrichten zusammengefasst.

| Nachrichtenstruktur | Max. 4 Bytes | Max. 255 Bytes | 1 Byte | ||||||

| Kopf | Daten | Prüfsumme | |||||||

| IDE -> | <- VU | FMT | TGT | SRC | LEN | SID | DS_ / TRTP | DATA | CS |

| Anforderung Beginn Kommunikation | 81 | EE | F0 | 81 | E0 | ||||

| Positive Antwort Beginn Kommunikation | 80 | F0 | EE | 03 | C1 | EA, 8F | 9B | ||

| Anforderung Beginn Diagnosevorgang | 80 | EE | F0 | 02 | 10 | 81 | F1 | ||

| Positive Antwort Beginn Diagnose | 80 | F0 | EE | 02 | 50 | 81 | 31 | ||

| Verbindungssteuerungsdienst | |||||||||

| |||||||||

|

9.600 Baud | 80 | EE | F0 | 04 | 87 | 01 | 01,01 | EC | |

|

19.200 Baud | 80 | EE | F0 | 04 | 87 | 01 | 01,02 | ED | |

|

38.400 Baud | 80 | EE | F0 | 04 | 87 | 01 | 01,03 | EE | |

|

57.600 Baud | 80 | EE | F0 | 04 | 87 | 01 | 01,04 | EF | |

|

115.200 Baud | 80 | EE | F0 | 04 | 87 | 01 | 01,05 | F0 | |

| Positive Antwort Baud-Rate überprüfen | 80 | F0 | EE | 02 | C7 | 01 | 28 | ||

|

Übergang Baud-Rate (Stufe 2) | 80 | EE | F0 | 03 | 87 | 02 | 03 | ED | |

| Anforderung Upload | 80 | EE | F0 | 0A | 35 | 00,00,00,00,00,FF,FF, FF,FF | 99 | ||

| Positive Antwort Anforderung Upload | 80 | F0 | EE | 03 | 75 | 00,FF | D5 | ||

| Anforderung Datenübertragung | |||||||||

|

Download-Schnittstellenversion | 80 | EE | F0 | 02 | 36 | 00 | 96 | ||

|

Überblick | 80 | EE | F0 | 02 | 36 | 01, 21 oder 31 | CS | ||

|

Tätigkeiten | 80 | EE | F0 | 06 | 36 | 02, 22 oder 32 | Datum | CS | |

|

Ereignisse & Störungen | 80 | EE | F0 | 02 | 36 | 03, 23 oder 33 | Datum | CS | |

|

Genaue Geschwindigkeitsangaben | 80 | EE | F0 | 02 | 36 | 04 oder 24 | Datum | CS | |

|

Technische Daten | 80 | EE | F0 | 02 | 36 | 05, 25 oder 35 | Datum | CS | |

|

Download von der Karte | 80 | EE | F0 | 02 oder 03 | 36 | 06 | Steckplatz | CS | |

| Positive Antwort Datenübertragung | 80 | F0 | EE | Len | 76 | TREP | Daten | CS | |

| Anforderung Übertragung beenden | 80 | EE | F0 | 01 | 37 | 96 | |||

| Positive Antwort Anforderung Übertragung beenden | 80 | F0 | EE | 01 | 77 | D6 | |||

| Anforderung Kommunikation beenden | 80 | EE | F0 | 01 | 82 | E1 | |||

| Positive Antwort Kommunikation beenden | 80 | F0 | EE | 01 | C2 | 21 | |||

| Teilnachricht bestätigen | 80 | EE | F0 | Len | 83 | Daten | CS | ||

| Negative Antworten | |||||||||

| Aktion nicht möglich | 80 | F0 | EE | 03 | 7F | Sid Req | 10 | CS | |

| Dienst wird nicht unterstützt | 80 | F0 | EE | 03 | 7F | Sid Req | 11 | CS | |

| Untervariable wird nicht unterstützt | 80 | F0 | EE | 03 | 7F | Sid Req | 12 | CS | |

| Länge der Nachricht nicht korrekt | 80 | F0 | EE | 03 | 7F | Sid Req | 13 | CS | |

|

Bedingungen nicht korrekt oder Sequenzfehler in der Anforderung | 80 | F0 | EE | 03 | 7F | Sid Req | 22 | CS | |

|

Anforderung außerhalb des Bereichs | 80 | F0 | EE | 03 | 7F | Sid Req | 31 | CS | |

|

Upload nicht akzeptiert | 80 | F0 | EE | 03 | 7F | Sid Req | 50 | CS | |

|

Aktion nicht abgeschlossen | 80 | F0 | EE | 03 | 7F | Sid Req | 78 | CS | |

|

Daten nicht verfügbar | 80 | F0 | EE | 03 | 7F | Sid Req | FA | CS | |

Hinweise:

2.2.2.1 Start Communication Request (SID 81)

DDP_005 Diese Nachricht wird vom IDE zum Aufbau der Kommunikationsverbindung mit der VU ausgegeben. Der Verbindungsaufbau und die Kommunikation erfolgt anfangs stets mit einer Datenrate von 9.600 Baud (solange die Übertragungsgeschwindigkeit nicht durch einen Link Control Service (Verbindungssteuerungsdienst) geändert wird).

2.2.2.2. Positive Response Start Communication (SID C1)

DDP_006 Diese Nachricht wird von der VU als positive Antwort auf einen Start Communication Request ausgegeben. Sie enthält die beiden Schlüsselbytes "EA""8F" als Hinweis darauf, dass die Einheit das Protokoll mit Kopf einschließlich Ziel-, Quell- und Längeninformation unterstützt.

2.2.2.3 Start Diagnostic Session Request (SID 10)

DDP_007 Die Nachricht Start Diagnostic Session Request wird vom IDE ausgegeben, um einen neuen Diagnosevorgang mit der VU zu beginnen. Die Untervariable "default session" (81 Hex) zeigt an, dass ein Standard-Diagnosevorgang eingeleitet werden soll.

2.2.2.4. Positive Response Start Diagnostic (SID 50)

DDP_008 Die Nachricht Positive Response Start Diagnostic wird von der VU als positive Antwort auf einen Diagnostic Session Request gesendet.

2.2.2.5 Link Control Service (SID 87)

DDP_052 Mit Hilfe des Link Control Service (Verbindungssteuerungsdienst) leitet die IDE einen Wechsel der Übertragungsgeschwindigkeit (Baudrate) ein. Dies erfolgt in zwei Schritten. Zunächst schlägt die IDE einen Wechsel vor und gibt dazu die neue Baudrate an. Nach einer positiven Antwort der VU sendet die IDE dann im zweiten Schritt eine Bestätigung des Geschwindigkeitswechsels an die VU und geht danach zur neuen Baudrate über. Nach Erhalt der Bestätigung geht auch die VU zur neuen Baudrate über.

2.2.2.6. Link Control Positive Response (SID C7)

DDP_053 Die Nachricht Link Control Positive Response wird von der VU als positive Antwort auf einen Link Control Service Request (Schritt 1) gesendet. Die Bestätigungsmeldung (Schritt 2) wird dagegen nicht beantwortet.

2.2.2.7 Request Upload (SID 35)

DDP_009 Die Nachricht Request Upload wird vom IDE als Mitteilung an die VU ausgegeben, dass eine Download-Operation angefordert wird. In Übereinstimmung mit der ISO 14229 umfasst diese Anforderung stets Angaben zu Adresse, Größe und Format der angeforderten Daten. Da diese Angaben der IDE jedoch vor dem Herunterladen nicht bekannt sind, wird die Speicheradresse auf "0", das Format auf "verschlüsselt und unkomprimiert" und die Speichergröße auf den Höchstwert gesetzt.

2.2.2.8. Positive Response Request Upload (SID 75)

DDP_010 Die Nachricht Positive Response Request Upload wird von der VU gesendet, um dem IDE anzuzeigen, dass die VU zum Herunterladen der Daten bereit ist. In Übereinstimmung mit der ISO 14229 enthält diese Positive-Response-Nachricht auch Daten, mit denen der IDE mitgeteilt wird, dass spätere Nachrichten Positive Response Transfer Data höchstens 00FF Hex Bytes umfassen werden.

2.2.2.9 Transfer Data Request (SID 36) 18

DDP_011 Die Nachricht Transfer Data Request wird vom IDE gesendet und spezifiziert der VU den herunterzuladenden Datentyp. Mit dem Byte Transfer Request Parameter (TRTP) wird die Übertragungsart angegeben.

Es gibt sieben Arten der Datenübertragung. Beim VU-Datendownload können für jede Übertragungsart zwei unterschiedliche TRTP-Werte verwendet werden:

| Datenübertragungsart | TRTP-Wert für VU-Datendownloads der 1. Generation | TRTP-Wert für VU-Datendownloads der 2. Generation, Version 1 | TRTP-Wert für VU-Datendownloads der 2. Generation, Version 2 |

| Download-Schnittstellenversion | Nicht verwendet | Nicht verwendet | 00 |

| Überblick | 01 | 21 | 31 |

| Tätigkeiten eines bestimmten Tages | 02 | 22 | 32 |

| Ereignisse und Störungen | 03 | 23 | 33 |

| Genaue Geschwindigkeitsangaben | 04 | 24 | 24 |

| Technische Daten | 05 | 25 | 35 |

| Datenübertragungsart | TRTP-Wert |

| Kartendownload | 06 |

DDP_054 Die IDE muss beim Herunterladen eine Überblicks-Datenübertragung (TRTP 01, 21 oder 31) anfordern, da nur so die VU-Zertifikate in der heruntergeladenen Datei gespeichert werden (und die digitale Signatur geprüft werden kann).

Im dritten Fall (TRTP 02, 22 oder 32) schließt die Nachricht Transfer Data Request die Angabe des herunterzuladenden Kalendertags (Format TimeReal) ein.

2.2.2.10 Positive Response Transfer Data (SID 76) 18

DDP_012 Die Nachricht Positive Response Transfer Data wird von der VU als Antwort auf die Transfer Data Request gesendet. Sie enthält die angeforderten Daten, wobei die Transfer Response Parameter (TREP) der TRTP der Anforderung entspricht.

DDP_055 Im ersten Fall (TREP 01, 21 oder 31) sendet die VU Daten, die es dem IDE-Bediener erleichtern, die von ihm herunterzuladenden Daten auszuwählen. Diese Nachricht enthält folgende Informationen:

2.2.2.11 Request Transfer Exit (SID 37)

DDP_013 Mit der Nachricht Request Transfer Exit teilt das IDE der VU mit, dass der Download-Vorgang beendet ist.

2.2.2.12. Positive Response Request Transfer Exit (SID 77)

DDP_014 Die Nachricht Positive Response Request Transfer Exit wird von der VU zur Quittierung der Request Transfer Exit gesendet.

2.2.2.13 Stop Communication Request (SID 82)

DDP_015 Die Nachricht Stop Communication Request wird vom IDE gesendet, um die Kommunikationsverbindung mit der VU zu trennen.

2.2.2.14. Positive Response Stop Communication (SID C2)

DDP_016 Mit der Nachricht Positive Response Stop Communication quittiert die VU die Nachricht Stop Communication Request.

2.2.2.15 Acknowledge Sub Message (SID 83)

DDP_017 Mit der Nachricht Acknowledge Sub Message bestätigt das IDE den Empfang der einzelnen Teile einer Nachricht, die in mehreren Teilnachrichten gesendet wird. Das Datenfeld enthält die von der VU empfangene SID sowie einen 2-Byte-Code wie folgt:

Die letzte Teilnachricht einer Nachricht (LEN-Byte < 255) kann unter Verwendung eines dieser Codes oder gar nicht quittiert werden.

Folgende VU-Antwort besteht aus mehreren Teilnachrichten:

2.2.2.16 Negative Response (SID 7F) 18

DDP_018 Die Nachricht Negative Response wird von der VU als Antwort auf die oben genannten Anforderungsnachrichten gesendet, wenn sie die Anforderung nicht erfüllen kann. Die Datenfelder der Nachricht enthalten die SID der Antwort (7F), die SID der Anforderung sowie einen Code zur Angabe des Grundes der negativen Antwort. Folgende Codes stehen zur Verfügung:

2.2.3 Nachrichtenfluss

Ein typischer Nachrichtenfluss während einer normalen Datendownload-Prozedur sieht folgendermaßen aus:

| IDE | VU | |

| Start Communication Request |

| Positive Response |

| Start Diagnostic Service Request |

| Positive Response |

| Request Upload |

| Positive Response |

| Transfer Data Request Overview |

| Positive Response |

| Transfer Data Request #2 |

| Positive Response #1 |

| Acknowledge Sub Message #1 |

| Positive Response #2 |

| Acknowledge Sub Message #2 |

| Positive Response #m |

| Acknowledge Sub Message #m |

| Positive Response (Data Field < 255 Bytes) |

| Acknowledge Sub Message (optional) |

| |

| ... | ||

| Transfer Data Request #n |

| Positive Response |

| Request Transfer Exit |

| Positive Response |

| Stop Communication Request |

| Positive Response |

2.2.4 Timing

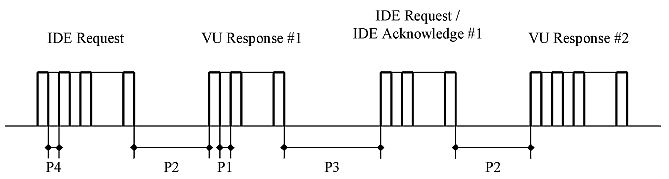

DDP_019 Während des normalen Betriebs sind die in der folgenden Abbildung dargestellten Timing-Parameter relevant:

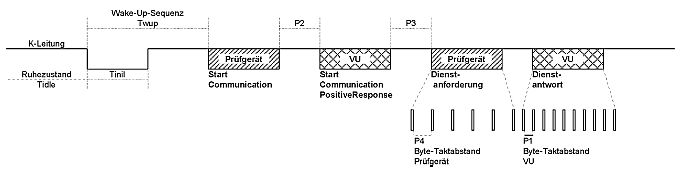

Abbildung 1 Nachrichtenfluss, Timing

Hierbei sind:

P1 = Zeit zwischen den Bytes bei VU-Antwort.

P2 = Zeit zwischen dem Ende der IDE-Anforderung und dem Beginn der VU-Antwort bzw. zwischen dem Ende der IDE-Quittung und dem Beginn der nächsten VU-Antwort.

P3 = Zeit zwischen dem Ende der VU-Antwort und dem Beginn der neuen IDE-Anforderung bzw. zwischen dem Ende der VU-Antwort und dem Beginn der IDE-Quittung bzw. zwischen dem Ende der IDE-Anforderung und dem Beginn der neuen IDE-Anforderung, wenn VU nicht antwortet.

P4 = Zeit zwischen den Bytes bei IDE-Anforderung.

P5 = Erweiterter Wert von P3 für das Herunterladen der Karte.

Die zulässigen Werte für die Timing-Parameter sind in der folgenden Tabelle aufgeführt (KWP - erweiterter Timing-Parametersatz, verwendet bei physischer Adressierung zwecks schnellerer Kommunikation).

| Timing-Parameter | Unterer Grenzwert (ms) | Oberer Grenzwert (ms) |

| P1 | 0 | 20 |

| P2 | 20 | 1.000 * |

| P3 | 10 | 5.000 |

| P4 | 5 | 20 |

| P5 | 10 | 20 Minuten |

| *) Wenn die VU mit einer negativen Antwort reagiert, die einen Code mit der Bedeutung "Anforderung korrekt empfangen, Antwort kommt" enthält, wird dieser Wert auf den gleichen oberen Grenzwert erweitert wie P3. | ||

2.2.5 Fehlerbehandlung

Tritt während des Nachrichtenaustauschs ein Fehler auf, erfolgt eine Modifizierung des Nachrichtenflusses in Abhängigkeit von dem Gerät, das den Fehler erkannt hat, sowie von der Nachricht, die den Fehler hervorgerufen hat.

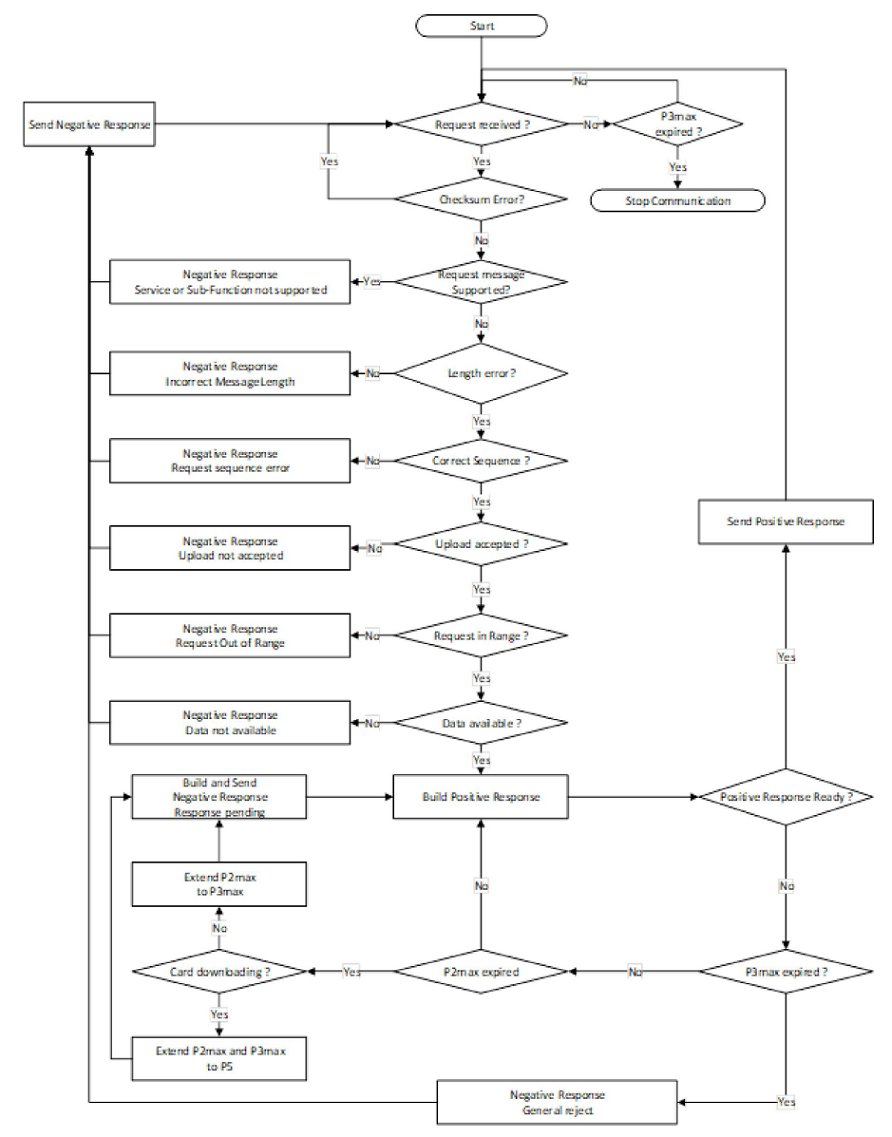

In Abbildung 2 und 3 sind die Fehlerbehandlungsprozeduren für die VU bzw. für das IDE dargestellt.

2.2.5.1 Start Communication-Phase

DDP_020 Erkennt das IDE einen Fehler während der Start Communication-Phase entweder durch Timing oder durch den Bitstrom, wartet es P3min bis zur erneuten Ausgabe der Anforderung.

DDP_021 Erkennt die VU einen Fehler in der vom IDE eingehenden Folge, sendet sie keine Antwort und wartet innerhalb des Zeitraums P3max auf eine weitere Nachricht Start Communication Request.

2.2.5.2 Communication-Phase

Es lassen sich zwei verschiedene Fehlerbehandlungsbereiche definieren:

1. Die VU erkennt einen IDE-Übertragungsfehler.

DDP_022 Die VU prüft jede empfangene Nachricht auf Timing-Fehler, Byteformatfehler (z.B. Start- und Stoppbitverletzungen) sowie Datenpaketfehler (falsche Byteanzahl empfangen, falsches Prüfsummenbyte).

DDP_023 Erkennt die VU einen der vorstehend genannten Fehler, sendet sie keine Antwort und ignoriert die empfangene Nachricht.

DDP_024 Die VU kann andere Fehler im Format oder Inhalt der empfangenen Nachricht (z.B. Nachricht nicht unterstützt) feststellen, selbst wenn die Nachricht die erforderlichen Längen und Prüfsummen einhält; in diesem Fall antwortet die VU dem IDE mit einer Negative Response-Nachricht unter Angabe der Fehlerart.

Abbildung 2 Fehlerbehandlung durch die VU

2. Das IDE erkennt einen VU-Übertragungsfehler.

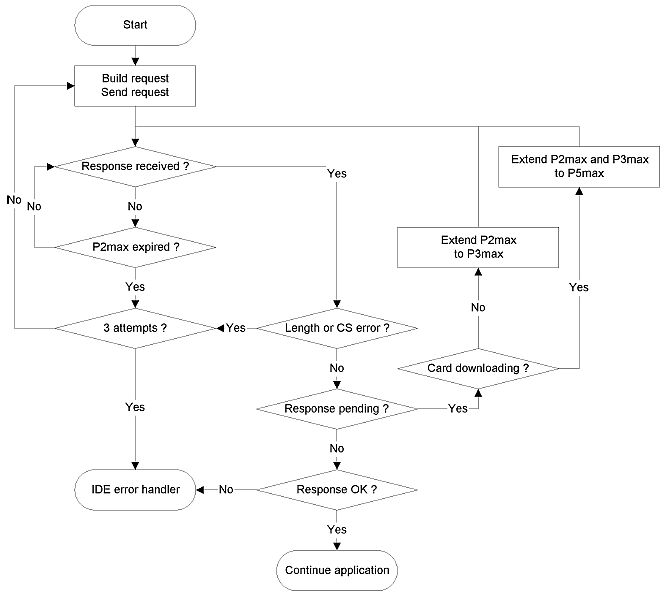

DDP_025 Das IDE prüft jede empfangene Nachricht auf Timing-Fehler, Byteformatfehler (z.B. Start- und Stoppbitverletzungen) sowie Datenpaketfehler (falsche Byteanzahl empfangen, falsches Prüfsummenbyte).

DDP_026 Das IDE erkennt Sequenzfehler, z.B. die inkorrekte Erhöhung des Teilnachrichtenzählers bei nacheinander empfangenen Nachrichten.

DDP_027 Erkennt das IDE einen Fehler oder ist innerhalb des Zeitraums P2max keine Antwort von der VU erfolgt, wird die Anforderungsnachricht für insgesamt maximal drei Übertragungen erneut gesendet. Zum Zwecke dieser Fehlererkennung wird eine Teilnachrichtquittung als Anforderung an die VU betrachtet.

DDP_028 Vor dem Beginn jeder Sendung wartet das IDE mindestens P3min; die Wartezeit wird vom letzten errechneten Auftreten eines Stoppbits nach der Fehlererkennung an gemessen.

Abbildung 3 Fehlerbehandlung durch das DIE

2.2.6 Inhalt der Antwortnachricht

In diesem Abschnitt wird der Inhalt der Datenfelder der verschiedenen positiven Antwortnachrichten spezifiziert.

Die Datenelemente sind in Anlage 1, Datenglossar, definiert.

Hinweis: Bei Downloads der 2. Generation wird jedes oberste Datenelement durch ein Datensatz-Array repräsentiert, auch wenn dieser lediglich einen Datensatz umfasst. Ein Datensatz-Array beginnt mit dem Kopf; dieser Kopf enthält Datensatztyp, Datensatzgröße und die Anzahl an Datensätzen. Die Datensatz-Arrays sind in den folgenden Tabellen durch "... Record Array" (mit Kopf) gekennzeichnet.

2.2.6.1 Positive Response Transfer Data Download Interface Version (Positive Antwort Datenübertragung, Version der Download-Schnittstelle) 18

DDP_028a Das Datenfeld der Nachricht "Positive Response Transfer Data Download Interface Version" liefert folgende Daten in folgender Reihenfolge unter SID 76 Hex und TREP 00 Hex:

Datenstruktur der 2. Generation, Version 2 (TREP 00 Hex)

| Datenelement | Bemerkung | |

| DownloadInterfaceVersion | Generation und Version der VU: 02,02 Hex für 2. Generation, Version 2 Nicht unterstützt von VU 1. Generation und 2. Generation, Version 1, die negativ antworten (Unterfunktion nicht unterstützt, siehe DDP_018) | |

2.2.6.2 Positive Response Transfer Data Overview (Positive Antwort Datenübertragung, Überblick) 18

DDP_029 Das Datenfeld der Nachricht "Positive Response Transfer Data Overview" liefert folgende Daten in folgender Reihenfolge unter SID 76 Hex und TREP 01, 21 oder 31 Hex. Es muss eine geeignete Aufteilung und Zählung der Teilnachrichten erfolgen:

Datenstruktur der 1. Generation (TREP 01 Hex)

| Datenelement | Bemerkung | |

| MemberStateCertificate | VU-Sicherheitszertifikate | |

| VUCertificate | ||

| VehicleIdentificationNumber | Fahrzeugkennung | |

| VehicleRegistrationIdentification | ||

| CurrentDateTime | Aktuelle(s) Datum und Uhrzeit der VU | |

| VuDownloadablePeriod | Herunterladbarer Zeitraum | |

| CardSlotsStatus | Art der in die VU eingesteckten Karten | |

| VuDownloadActivityData | Vorhergehender VU-Download | |

| VuCompanyLocksData | Alle gespeicherten Unternehmenssperren. Ist der Abschnitt leer, wird lediglich noOfLocks = 0 gesendet. | |

| VuControlActivityData | Alle in der VU gespeicherten Kontrolldatensätze. Ist der Abschnitt leer, wird lediglich noOfControls = 0 gesendet. | |

| Signature | RSA-Signatur aller Daten (außer Zertifikate), beginnend mit VehicleIdentificationNumber bis hin zum letzten Byte des letzten VuControlActivityData. | |

Datenstruktur der 2. Generation, Version 1 (TREP 21 Hex)

| Datenelement | Bemerkung | |

| MemberStateCertificateRecordArray | Zertifikat des Mitgliedstaates | |

| VUCertificateRecordArray | VU-Zertifikat | |

| VehicleIdentificationNumberRecordArray | Fahrzeugkennung | |

| VehicleRegistrationIdentificationRecordArray | Amtliches Kennzeichen des Fahrzeugs | |

| CurrentDateTimeRecordArray | Aktuelle(s) Datum und Uhrzeit der VU | |

| VuDownloadablePeriodRecordArray | Herunterladbarer Zeitraum | |

| CardSlotsStatusRecordArray | Art der in die VU eingesteckten Karten | |

| VuDownloadActivityDataRecordArray | Vorhergehender VU-Download | |

| VuCompanyLocksRecordArray | Alle gespeicherten Unternehmenssperren. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| VuControlActivityRecordArray | Alle in der VU gespeicherten Kontrolldatensätze. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| SignatureRecordArray | ECC-Signatur aller vorhergehenden Daten mit Ausnahme der Zertifikate. | |

Datenstruktur der 2. Generation, Version 2 (TREP 31 Hex)

| Datenelement | Bemerkung | |

| MemberStateCertificateRecordArray | Zertifikat des Mitgliedstaates | |

| VUCertificateRecordArray | VU-Zertifikat | |

| VehicleIdentificationNumberRecordArray | Fahrzeugkennung | |

| VehicleRegistrationNumberRecordArray | Amtliches Kennzeichen des Fahrzeugs | |

| CurrentDateTimeRecordArray | Aktuelle(s) Datum und Uhrzeit der VU | |

| VuDownloadablePeriodRecordArray | Herunterladbarer Zeitraum | |

| CardSlotsStatusRecordArray | Art der in die VU eingesteckten Karten | |

| VuDownloadActivityDataRecordArray | Vorhergehender VU-Download | |

| VuCompanyLocksRecordArray | Alle gespeicherten Unternehmenssperren. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| VuControlActivityRecordArray | Alle in der VU gespeicherten Kontrolldatensätze. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| SignatureRecordArray | ECC-Signatur aller vorhergehenden Daten mit Ausnahme der Zertifikate. | |

2.2.6.3 Positive Response Transfer Data Activities (Positive Antwort Datenübertragung, Tätigkeiten) 18

DDP_030 Das Datenfeld der Nachricht "Positive Response Transfer Data Activities" liefert folgende Daten in folgender Reihenfolge unter SID 76 Hex und TREP 02, 22 oder 32 Hex. Es muss eine geeignete Aufteilung und Zählung der Teilnachrichten erfolgen:

Datenstruktur der 1. Generation (TREP 02 Hex)

| Datenelement | Bemerkung | |

| TimeReal | Datum des heruntergeladenen Tages | |

| OdometerValueMidnight | Kilometerstand am Ende des heruntergeladenen Tages | |

| VuCardIWData | Daten zu den Einsteck-/Entnahmevorgängen dieser Karte.

| |

| VuActivityDailyData | Steckplatzstatus um 00.00 Uhr und aufgezeichnete Tätigkeitsänderungen für den heruntergeladenen Tag. | |

| VuPlaceDailyWorkPeriodData | Aufgezeichnete Ortsdaten für den heruntergeladenen Tag. Ist der Abschnitt leer, wird lediglich noOfPlaceRecords = 0 gesendet. | |

| VuSpecificConditionData | Aufgezeichnete spezifische Bedingungen für den heruntergeladenen Tag. Ist der Abschnitt leer, wird lediglich noOfSpecificConditionRecords = 0 gesendet. | |

| Signature | RSA-Signatur aller Daten, beginnend mit TimeReal bis hin zum letzten Byte des letzten Datensatzes einer spezifischen Bedingung. | |

Datenstruktur der 2. Generation, Version 1 (TREP 22 Hex)

| Datenelement | Bemerkung | |

| DateOfDayDownloadedRecordArray | Datum des heruntergeladenen Tages | |

| OdometerValueMidnightRecordArray | Kilometerstand am Ende des heruntergeladenen Tages | |

| VuCardIWRecordArray | Daten zu den Einsteck-/Entnahmevorgängen dieser Karte.

| |

| VuActivityDailyRecordArray | Steckplatzstatus um 00.00 Uhr und aufgezeichnete Tätigkeitsänderungen für den heruntergeladenen Tag. | |

| VuPlaceDailyWorkPeriodRecordArray | Aufgezeichnete Ortsdaten für den heruntergeladenen Tag. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| VuGNSSADRecordArray | GNSS-Position des Fahrzeugs, wenn die kumulierte Lenkzeit des Fahrzeugs ein Vielfaches von drei Stunden erreicht. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| VuSpecificConditionRecordArray | Aufgezeichnete spezifische Bedingungen für den heruntergeladenen Tag. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| SignatureRecordArray | ECC-Signatur aller vorhergehenden Daten. | |

Datenstruktur der 2. Generation, Version 2 (TREP 32 Hex)

| Datenelement | Bemerkung | |

| DateOfDayDownloadedRecordArray | Datum des heruntergeladenen Tages | |

| OdometerValueMidnightRecordArray | Kilometerstand am Ende des heruntergeladenen Tages | |

| VuCardIWRecordArray | Daten zu den Einsteck-/Entnahmevorgängen dieser Karte.

| |

| VuActivityDailyRecordArray | Steckplatzstatus um 00.00 Uhr und aufgezeichnete Tätigkeitsänderungen für den heruntergeladenen Tag. | |

| VuPlaceDailyWorkPeriodRecordArray | Aufgezeichnete Ortsdaten für den heruntergeladenen Tag. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| VuGNSSADRecordArray | GNSS-Position des Fahrzeugs, wenn die kumulierte Lenkzeit des Fahrzeugs ein Vielfaches von drei Stunden erreicht. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| VuSpecificConditionRecordArray | Aufgezeichnete spezifische Bedingungen für den heruntergeladenen Tag. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| VuBorderCrossingRecordArray | Grenzüberschreitungen für den heruntergeladenen Tag. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| VuLoadUnloadRecordArray | Be-/Entladevorgänge für den heruntergeladenen Tag. Ist der Abschnitt leer, wird ein Array-Kopf mit noOfRecords = 0 gesendet. | |

| SignatureRecordArray | ECC-Signatur aller vorhergehenden Daten. | |