Für einen individuellen Ausdruck passen Sie bitte die

Für einen individuellen Ausdruck passen Sie bitte dieEinstellungen in der Druckvorschau Ihres Browsers an. Regelwerk, Technische Regeln KAS

Für einen individuellen Ausdruck passen Sie bitte die Für einen individuellen Ausdruck passen Sie bitte dieEinstellungen in der Druckvorschau Ihres Browsers an. Regelwerk, Technische Regeln KAS |  |

KAS-51 - Leitfaden Maßnahmen gegen Eingriffe Unbefugter

Kommission für Anlagensicherheit (KAS)

Vom 14. November 2019

(Quelle: kas-bmu.de vom 25.11.2019)

von der KAS verabschiedet

ERSETZT DIE PUBLIKATIONEN SFK-GS-38, KAS-44 und KAS-45!

Die Kommission für Anlagensicherheit (KAS) ist eine nach § 51a Bundes-Immissionsschutzgesetz beim Bundesministerium für Umwelt, Naturschutz und nukleare Sicherheit gebildete Kommission.

Ihre Geschäftsstelle ist bei der GFI Umwelt - Gesellschaft für Infrastruktur und Umwelt mbH (GFI Umwelt) in Bonn eingerichtet.

Anmerkung:

Dieser Bericht wurde mit großer Sorgfalt erstellt. Dennoch übernehmen der Verfasser und der Auftraggeber keine Haftung für die Richtigkeit von Angaben, Hinweisen und Ratschlägen sowie für eventuelle Druckfehler. Aus etwaigen Folgen können daher keine Ansprüche gegenüber dem Verfasser und/oder dem Auftraggeber geltend gemacht werden.

Dieser Bericht darf für nichtkommerzielle Zwecke vervielfältigt werden. Der Auftraggeber und der Verfasser übernehmen keine Haftung für Schäden im Zusammenhang mit der Vervielfältigung oder mit Reproduktionsexemplaren.

1 Einleitung

Aus Anlass der Terroranschläge vom 11. September 2001 in den USA war 2001/2002 auf Bitten des BMU von der Störfallkommission (SFK) der Leitfaden SFK-GS 38 "Maßnahmen gegen Eingriffe Unbefugter" erarbeitet worden. Angriffe über die elektronische Vernetzung der Unternehmen ("Cyberattacken") wurden auf Basis der damals gebräuchlichen Technologie für weniger gefährdend erachtet. Eine Gefährdung durch Drohnen etc. war zum Zeitpunkt der Erstellung des SFK-Leitfadens noch nicht abzusehen.

Die Kommission für Anlagensicherheit (KAS) sah vor dem Hintergrund der technologischen Entwicklungen und der geänderten Bedrohungslage die dringende Notwendigkeit, den SFK-GS-38 konzeptionell und inhaltlich grundlegend zu überarbeiten. Vor diesem Hintergrund richtete die KAS mit Beschluss vom 23./24.11.2016 einen Arbeitskreis "Eingriffe Unbefugter" ein und bestätigte diesen Beschluss nach Wechsel der Berufungsperiode am 09.03.2018.

Der Arbeitskreis erhielt den Auftrag, eine Neufassung des SFK-GS-38 im Sinne eines umfassenden Leitfadens zu Maßnahmen gegen Eingriffe Unbefugter auf Betriebsbereiche entsprechend der StörfallV zu erarbeiten. Hierbei sollten insbesondere veränderte und neuartige Risiken infolge der technologischen Entwicklung und der sich verändernden Bedrohungslage berücksichtigt werden. Gleichzeitig sollten die Leitsätze KAS-44 (Schutz vor cyberphysischen Angriffen) und KAS-45 (Schutz vor Drohnenangriffen), die von der KAS am 23.11.2018 vorab zur Veröffentlichung freigegeben wurden, konzeptionell in die Neufassung des SFK-GS-38 eingebunden und aktualisiert werden.

2 Zielsetzung des Leitfadens

Es gehört zu den Grundpflichten der Störfall-Verordnung (StörfallV), Eingriffe Unbefugter als Gefahrenquelle zu berücksichtigen (§ 3 Abs. 2 Nr. 3 der StörfallV). Dies hat so zu erfolgen, dass in den Betriebsbereichen vorhandene gefährliche Stoffe derart gegen durch Vorsatz ausgelöste Störungen gesichert sind, dass eine ernste Gefahr oder Sachschäden im Sinne der StörfallV vernünftigerweise ausgeschlossen werden können. Darüber hinaus gibt es Vorschriften (z.B. GefahrstoffV, Sprengstoffrecht), bestimmte Stoffe vor dem Zugriff Unbefugter zu schützen. Die Anforderungen an die Schutzmaßnahmen müssen den Auswirkungen durch Eingriffe Unbefugter angemessen sein.

Der vorliegende Leitfaden konzentriert sich auf den Schutz vor Eingriffen Unbefugter, durch die ernste Gefahren hervorgerufen werden könnten. Dies können beispielsweise Angriffe sein oder Versuche, ein Unternehmen oder öffentliche Institutionen zu erpressen. Dazu gehören auch Gefahren durch Cyberangriffe und Drohnen. Eingriffe umfassen Zugang, Zutritt oder Zugriff.

Die Gefährdung von Menschen steht im Vordergrund, es sind aber auch Anschläge gegen die Umwelt im Sinne von § 2 Nr. 8c der StörfallV zu berücksichtigen. Es kann hierfür sinngemäß die gleiche Vorgehensweise angewendet werden.

Der Leitfaden unterscheidet zwei Bereiche von Maßnahmen. Für alle Betriebsbereiche werden kurze Hilfestellungen zur Festlegung von Basismaßnahmen zum Schutz vor Eingriffen Unbefugter formuliert (Kap. 4). Ziel dieses Teils ist die Sensibilisierung aller Betreiber für die Thematik. Die Basismaßnahmen sind dann ausreichend, wenn durch sie ein Störfall infolge Eingriffe Unbefugter vernünftigerweise ausgeschlossen werden kann. Dies wird bei Betriebsbereichen der unteren Klasse vielfach der Fall sein, sofern keine besondere Gefährdung im Sinne dieses Leitfadens vorliegt.

Die Wahrscheinlichkeit eines kriminellen Angriffs steigt, wenn hierdurch weitreichende Folgen für Mensch und Umwelt ausgelöst werden können. Über die Basismaßnahmen hinaus sind daher weitergehende Maßnahmen insbesondere dann anzuwenden, wenn eine besondere Gefährdung vorliegt.

Im Sinne dieses Leitfadens ist dies der Fall, wenn im Falle eines durch Eingriffe Unbefugter ausgelösten Ereignisses in einem Betriebsbereich

Wann eine ernste Gefahr für viele Menschen ausgelöst werden kann, ist im Einzelfall zu prüfen. Ein Anhaltspunkt dafür kann die örtliche Nähe zu besonderen Schutzobjekten sein, in denen sich eine größere Zahl von Menschen aufhalten kann.

Für Anlagen, die nicht der StörfallV unterliegen, kann der Leitfaden ebenfalls sinngemäß angewendet werden, wenn im Einzelfall ein entsprechendes Gefahrenpotenzial vorliegt.

Die Anwendung dieses Leitfadens dient auch der Erfüllung der Anforderungen der Sicherheitsüberprüfungsfeststellungsverordnung (SÜFV). § 10a SÜFV stellt als lebenswichtige Einrichtungen Betriebsbereiche der oberen Klasse nach StörfallV und ihnen nach § 1 Absatz 2 StörfallV gleichgestellte Betriebsbereiche fest. Durch Erfüllung der Vorgaben dieses Leitfadens kann der Nachweis geführt werden, dass die getroffenen organisatorischen oder technischen Maßnahmen als ausreichend im Sinne von § 10a SÜFV anzusehen sind. Dies muss im Sicherheitsbericht dokumentiert werden. Damit liegt keine sicherheitsempfindliche Stelle im Sinne der SÜFV vor. Maßnahmen des vorbeugenden personellen Sabotageschutzes, wie insbesondere Sicherheitsüberprüfungen von Mitarbeitern, sind dann nicht erforderlich. Kann dieser Nachweis nicht geführt werden, ist die SÜFV zu beachten (siehe (1)).

Nicht Gegenstand des Leitfadens sind außerbetriebliche Gefahrguttransporte. Grundsätzlich gilt aber, dass für Gefahrguttransporte ähnliche Sicherungsüberlegungen anzustellen sind, wie sie hier für die stationären Anlagen angestellt werden. Zu- und Abgangswege und insbesondere deren Sicherung müssen im Einzelfall auf Schnittstellen mit dem Transportwesen untersucht und behandelt werden. Für die Entwendung von Chemikalien bzw. deren vorsätzlichen Missbrauch sind ebenfalls gesonderte Überlegungen anzustellen. (Hinweis: 1.10 ADR)

Angriffe wie Industriespionage oder Diebstahl werden ebenfalls nicht betrachtet.

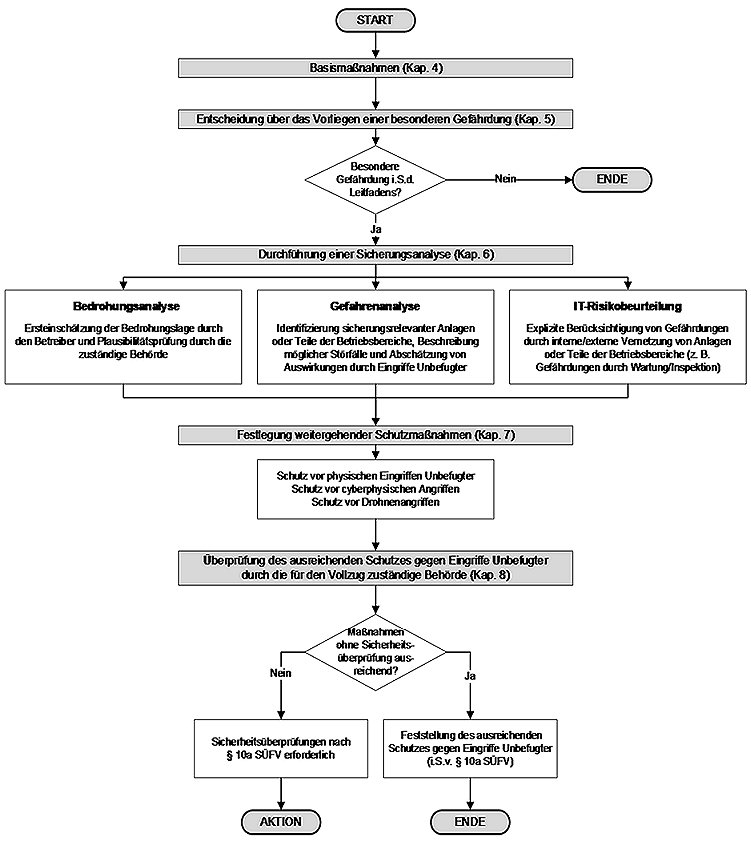

Die nachfolgende Abbildung gibt einen Überblick über das Konzept des Leitfadens zur Sicherung von Betriebsbereichen/Anlagen gegen Eingriffe Unbefugter.

Abbildung 1: Vorgehen zur Sicherung von Betriebsbereichen und Anlagen gegen Eingriffe Unbefugter

3 Definitionen

Eine besondere Gefährdung im Sinne dieses Leitfadens liegt vor, wenn im Falle eines durch Eingriffe Unbefugter ausgelösten Ereignisses in einem Betriebsbereich

Besondere Schutzobjekte im Sinne dieses Leitfadens sind z.B.

Sicherungsrelevante Anlagen, im folgenden Anlagen genannt, sind Anlagen in einem Betriebsbereich nach § 3 Abs. 5a BImSchG i. V. mit § 1 Abs. 1 und 2 StörfallV, die bei Eingriffen Unbefugter eine ernste Gefahr oder Sachschäden im Sinne der Störfall-Verordnung hervorrufen können.

Sicherheitsempfindliche Stelle ist die kleinste selbstständig handelnde Organisationseinheit innerhalb einer lebens- oder verteidigungswichtigen Einrichtung, die vor unberechtigtem Zugang geschützt ist und von der im Falle der Beeinträchtigung eine erhebliche Gefahr für die Schutzgüter "Leben oder Gesundheit großer Teile der Bevölkerung", "öffentliche Sicherheit oder Ordnung" sowie "Verteidigungsbereitschaft" ausgeht (§ 1 Absatz 5 Satz 3 SÜG).

Ein Unbefugter im Sinne von § 3 Abs. 2 Nr. 3 der StörfallV ist hier jede Person, die Handlungen mit dem Ziel vornimmt, unmittelbar oder mittelbar einen Störfall zu verursachen. Hierbei ist es unerheblich, ob es sich um einen Mitarbeiter des Betreibers, einen von ihm Beauftragten oder einen Dritten handelt.

Als Innentäter werden Unbefugte im Sinne obiger Definition bezeichnet, die sich berechtigt im Betriebsbereich bzw. in der Anlage aufhalten oder zugreifen können.

Sicherungen sind alle Aktivitäten zur Verhinderung von Gefahren und Begrenzung von Auswirkungen, die durch Eingriffe Unbefugter ausgelöst werden können., Betreiber, Behörden oder sonstige Dritte können zur Sicherung beitragen. Sicherung entspricht dem Begriff "Security" im englischen Sprachraum und ist zu unterscheiden von Sicherheit ("Safety").

Eine Sicherungsanalyse ist die Ermittlung und Bewertung von möglichen Eingriffen Unbefugter und der dadurch möglicherweise ausgelösten besonderen Gefahren im Sinne dieses Leitfadens unter Verwendung von systematischen Methoden. Ihre Erstellung setzt insbesondere Kenntnisse über mögliche Motivationen und Handlungsmöglichkeiten Unbefugter voraus. In der Sicherungsanalyse werden die Ergebnisse

zusammengeführt. Die Sicherungsanalyse ist Voraussetzung für die Ableitung von Sicherungszielen und der erforderlichen Sicherungsmaßnahmen. Da die Sicherungsanalyse die Erfüllung von Pflichten der StörfallV nachweisen soll, wird empfohlen, das Ergebnis der Sicherungsanalyse als Bestandteil des Sicherheitsberichts nach § 9 StörfallV zu dokumentieren und regelmäßig zu überprüfen und fortzuschreiben.

Assets sind im Betriebsbereich eingesetzte Komponenten und Software (etwa Sensoren, Netzwerk-Switch, Kameras, etc.) und Systeme (PLS, Engineering Workstations, etc.) und deren Konfiguration.

Eine Schwachstelle ist ein sicherheitsrelevanter Fehler eines Systems oder einer Institution. Ursachen können in der Konzeption, den verwendeten Algorithmen, der Implementation, der Konfiguration, dem Betrieb sowie der Organisation liegen. Eine Schwachstelle kann dazu führen, dass eine Bedrohung wirksam wird und eine Institution oder ein System geschädigt wird. Durch eine Schwachstelle wird ein Objekt (eine Institution oder ein System) anfällig für Bedrohungen. Vgl. Quelle: (2)

Eine Bedrohung ist ganz allgemein ein Umstand oder Ereignis, durch den oder das ein Schaden entstehen kann. Der Schaden bezieht sich dabei auf einen konkreten Wert wie Vermögen, Wissen, Gegenstände, Umwelt oder Gesundheit. Vgl. Quelle: (2)

Eine IT-Bedrohung ist ein Umstand oder Ereignis, der oder das die Verfügbarkeit, Integrität oder Vertraulichkeit von Informationen beeinträchtigen kann, wodurch dem Besitzer bzw. Benutzer der Informationen ein Schaden entstehen kann. Vgl. Quelle: (3)

Als Gefährdung wird eine ernste Gefahr bezeichnet, die für ein konkretes Schutzgut wie Vermögen, Wissen, Gegenstände, Umwelt oder Gesundheit besteht, aber noch nicht eingetreten ist.

Eine IT-Gefährdung ist eine Bedrohung, die konkret über eine Schwachstelle auf ein Objekt einwirken kann. Eine IT-Bedrohung wird somit erst durch eine vorhandene Schwachstelle zur Gefährdung für ein Objekt. Vgl. Quelle: (2)

Mit Zugang wird die Nutzung von IT-Systemen, System-Komponenten und Netzen bezeichnet. Zugangsberechtigungen erlauben somit einer Person, bestimmte Ressourcen wie IT-Systeme oder System-Komponenten und Netze zu nutzen. Quelle: (2)

Mit Zugriff wird die Nutzung von Informationen oder Daten bezeichnet. Über Zugriffsberechtigungen wird geregelt, welche Personen im Rahmen ihrer Funktionen oder welche IT-Anwendungen bevollmächtigt sind, Informationen, Daten oder auch IT-Anwendungen zu nutzen oder Transaktionen auszuführen. Quelle: (2)

Mit Zutritt wird das Betreten von abgegrenzten Bereichen wie z.B. Räumen oder geschützten Arealen in einem Gelände bezeichnet. Zutrittsberechtigungen erlauben somit Personen, bestimmte Umgebungen zu betreten, also beispielsweise ein Gelände, ein Gebäude oder definierte Räume eines Gebäudes. Quelle: (2)

Schadsoftware wird mit dem Ziel entwickelt unerwünschte und meistens schädliche Funktionen auszuführen. Im Sprachgebrauch synonyme Begriffe sind Schadprogramme oder Malware. Quelle: (2)

Die zuständige Behörde für den Vollzug der StörfallV ist die nach Landesrecht für die Genehmigung und Überwachung zuständige Behörde.

4 Basismaßnahmen

Die Basismaßnahmen sind von allen Betreibern von Betriebsbereichen umzusetzen. Festlegung von Verantwortlichkeiten

Zugangs- und Zutrittsmanagement und -überwachung

Zugriffsmanagement auf Prozesssteuerung/Sicherheitssteuerung

Manipulationserkennung und -schutz

Regelungen für Fremdpersonal und fremdvergebene Dienstleistungen

Sensibilisierung/Schulung eigener Mitarbeiter

Reaktion auf neue Schwachstellen und IT-Bedrohungen

5 Entscheidung über das Vorliegen einer besonderen Gefährdung

Sofern dem Betreiber oder der zuständigen Behörde im Einzelfall Informationen vorliegen, dass von dem Betriebsbereich durch Eingriffe Unbefugter eine besondere Gefährdung im Sinne dieses Leitfadens ausgehen kann, ist eine Sicherungsanalyse gemäß Kap. 6 durchzuführen. Als Ergebnis können ggf. über die Basismaßnahmen gemäß Kap. 4 hinaus weitergehende Schutzmaßnahmen erforderlich sein. Der Umfang der weitergehenden Schutzmaßnahmen gemäß Kap. 7 ist dann aufgrund der Ergebnisse einer Sicherungsanalyse gemäß Kap. 6 festzulegen.

In der Regel wird das mögliche Schadensausmaß bei Betriebsbereichen der oberen Klasse infolge der definitionsgemäß höheren Störfallstoffmenge so weitreichend sein, dass die weitergehenden Schutzmaßnahmen erforderlich sind. Jedoch kann auch bei Betriebsbereichen der oberen Klasse aufgrund spezifischer Rahmenbedingungen ein größeres Schadensausmaß unwahrscheinlich werden und damit nur einige Maßnahmen nach Kap. 7 umzusetzen sind. Im Einzelfall sind die spezifischen Rahmenbedingungen auf der Grundlage einer Sicherungsanalyse gemäß Kap. 6 von Betreiber und Behörde gemeinsam zu betrachten und zu bewerten.

6 Sicherungsanalyse

Die Sicherungsanalyse ist die Ermittlung und Bewertung von möglichen Eingriffen Unbefugter und der dadurch ausgelösten Gefahren. Ihre Erstellung setzt insbesondere Kenntnisse über mögliche Motivationen (Bedrohungsanalyse) und Handlungsmöglichkeiten Unbefugter (Gefahrenanalyse) voraus.

Aus der Sicherungsanalyse können Sicherungsziele und erforderliche Sicherungsmaßnahmen abgeleitet werden.

Insbesondere sollen Betreiber prüfen, ob die jeweiligen Unternehmen und Betriebsbereiche ein herausgehobenes Ziel darstellen können (Bedrohungsanalyse, siehe Kap. 6.1) und ob Eingriffe Unbefugter zu einer besonderen Gefährdung im Sinne dieses Leitfadens führen könnten (Gefahrenanalyse, siehe Kap. 6.2 und IT-Risikoanalyse, Kap. 6.3). Nicht alle Unternehmen und Betriebsbereiche sind aber in gleichem Maße als Ziele für kriminelle Angriffe anzusehen. Generell sind IT-/OT-Systeme in einem Betriebsbereich attraktiv für Cyber-Angriffe. Das gilt insbesondere für Sicherheitssteuerungen, Prozessleitsysteme und Netzwerkkomponenten.

Es ist dem Betreiber freigestellt, andere Vorgehensweisen als die im Folgenden beschriebenen zu wählen. Sie sollen jedoch das gleiche Schutzniveau gewährleisten.

Besonders wichtig ist neben den möglichen sicherheitstechnischen und organisatorischen Verbesserungen vor allem die gute und intensive Zusammenarbeit zwischen Betreibern und Sicherheits- und Gefahrenabwehrbehörden. Soweit zum Schutz vor Eingriffen Unbefugter behördliche Unterstützung erforderlich ist, sollte der Betreiber den Kontakt zur zuständigen Behörde aufnehmen.

6.1 Bedrohungsanalyse

Im Kern kommt es darauf an zu prüfen, inwieweit die Anlagen bzw. die Umgebung für den Eingriff Unbefugter besonders "attraktiv" erscheinen. Dazu ist eine Bewertung erforderlich, in der insbesondere die folgenden Aspekte zu berücksichtigen sind:

6.2 Identifizierung der sicherungsrelevanten Anlagen / Teile des Betriebsbereichs (Gefahrenanalyse)

Die Gefahrenanalyse soll ergeben, ob Eingriffe Unbefugter zu einer besonderen Gefährdung im Sinne dieses Leitfadens führen könnten. Dabei soll auch ermittelt werden, von welchen Anlagen / Teilen des Betriebsbereichs eine Gefahr ausgeht und welche daher besonders sicherungsrelevant sind.

Wesentliche Elemente der Gefahrenanalyse können dem Sicherheitsbericht entnommen werden. Von Bedeutung sind insbesondere folgende Informationen:

Bei der Bewertung ist darauf zu achten, dass durch Eingriffe Unbefugter gegebenenfalls passive Sicherheitseinrichtungen zerstört werden könnten, deren Versagen sonst ausgeschlossen wird.

6.3 IT-Risikobeurteilung

Gefährdungen im IT-Bereich sind zeitlich nicht konstant; ständig werden neue IT-Gefährdungen identifiziert; neue IT-Bedrohungen können etwa auf vorhandene Schwachstellen einwirken bzw. es werden neue Schwachstellen bekannt, auf die vorhandene IT-Bedrohungen einwirken können. Daher muss die Gefährdungslage ständig beobachtet 2 werden.

Dementsprechend ist die gesamte IT-Risikobeurteilung regelmäßig und anlassbezogen zu wiederholen, damit sichergestellt ist, dass umgesetzte Schutzmaßnahmen weiterhin bekannte Risiken effektiv mindern und neue IT-Gefährdungen berücksichtigt werden. Das Intervall zwischen den Beurteilungen sollte nicht länger als 2 Jahre sein. Auslöser für eine vorzeitige Überprüfung können unter Anderem sein:

Die IT-Risikobeurteilung

Mit der IT-Risikobeurteilung wird die Effektivität der vorhandenen Schutzmaßnahmen in

Bezug auf die aktuellen IT-Gefährdungen bewertet.

Sofern die vorhandenen

Schutzmaßnahmen die identifizierten Risiken nicht effektiv mindern, sind zur effektiven Minderung geeignete Anpassungen an den vorhandenen Maßnahmen durchzuführen oder geeignete Maßnahmen zu implementieren.

Für Details zur IT-Risikobeurteilung siehe Anhang 2.

7 Weitergehende Schutzmaßnahmen

7.1 Umgang mit verschiedenen Auslösern

7.1.1 Schutz vor physischen Eingriffen Unbefugter, die sich gewaltsam

Zutritt verschaffen (Außentäter)

Zum Schutz vor Außentätern dient primär die Zutrittssicherung (siehe Basismaßnahmen, Kap. 4). In Kap. 6.2 identifizierte sicherungsrelevante Anlagen, die durch Außentäter potentiell gefährdet sind, sollten zusätzlich gegen Zutritt und Angriffe von außen gesichert werden (z.B. speziell gesicherte Räume, Anfahrschutz, etc.). Es sollte auch geprüft werden, ob die örtliche Lage solcher Anlagen geheimhaltungsbedürftig ist (siehe Kap. 7.2.4).

Auch gilt dies für die Grenzen der internen Netze des Betriebsbereichs zu externen. Innerhalb des Betriebsbereichs sind IT-Bereiche unterschiedlichen Sicherheitsniveaus voneinander zu trennen. Grenzen beziehen sich nicht nur auf Vernetzung, sondern auch auf den Transport von Wechseldatenträgern.

Industrieparks (insbesondere Chemieparks) stellen wegen der Vielzahl rechtlich selbständiger Betreiber besondere Anforderungen an die Schutzmaßnahmen gegen Eingriffe Unbefugter. Die Angreifbarkeit gefährlicher Anlagen kann hier in der Regel nur durch eine einheitliche Überwachung minimiert werden (gemeinsamer Werkszaun und Werkschutz).

7.1.2 Schutz vor unbefugten Eingriffen durch Innentäter

Ein Risiko kann insbesondere auch von sogenannten Innentätern ausgehen. Hierunter werden Mitarbeiter des eigenen Unternehmens bzw. von Fremdfirmen verstanden, die sich befugt im Bereich sicherungsrelevanter Anlagen aufhalten (oder sich die Befugnis erschlichen haben) und unbefugte Eingriffe vornehmen. Sie können über gute Kenntnis der entsprechenden Anlagen verfügen und dies in krimineller Absicht nutzen wollen.

Neben den allgemeinen Maßnahmen insbesondere gegen Fehlbedienungen (siehe Basismaßnahmen, Kap. 4) kommen verschiedene weitergehende, z. T. auch präventive Schutzmaßnahmen in Betracht. Diese sind vor allem dem Bereich der Personalführung und -fürsorge zuzuordnen (Erzeugung einer Identifikation mit dem Unternehmen, Motivation, sensibler Umgang mit belastenden Personalmaßnahmen, Schulung der Vorgesetzten etc.). Darüber hinaus sollte eine allgemeine Sensibilisierung aller Mitarbeiter gegenüber dieser Gefährdung durch Innentäter geschaffen werden. Eine Beratung durch Psychologen kann ggf. sinnvoll sein.

Hinsichtlich der Angriffspfade (Kap. 7.1.1 und 7.1.2) kommt der qualitativen und quantitativen personellen und technischen Ausstattung des Personals mit Sicherungsaufgaben (z.B. Werkschutz) besondere Bedeutung zu.

7.2 Sicherungsmaßnahmen

7.2.1 Einführung eines Sicherungsmanagements

Zur Umsetzung der Sicherungsziele und der sich daraus ergebenden Maßnahmen wird ein Sicherungsmanagement empfohlen, das Teil des Sicherheitsmanagements nach Anhang III Störfall-Verordnung sein sollte. Zum Sicherheitsmanagementsystem werden Hinweise in KAS-19 gegeben. Bei Integration des Sicherungsmanagements in ein Sicherheitsmanagement nach Anhang III Störfall-Verordnung sind die einzelnen Maßnahmen in geeigneter Weise in die Systematik des Anhangs III einzufügen, so dass ein einheitliches Managementsystem im Sinne des Anhangs III erhalten bleibt. Die zuständige Behörde bezieht im Rahmen ihrer Überwachung nach § 16 Störfall-Verordnung die Überprüfung der Sicherungsmanagement-Bausteine mit ein.

Im Sicherungsmanagement sollten Maßnahmen definiert werden, um auf Cyber-Angriffe effektiv reagieren zu können. Darüber hinaus sollen hier die erforderlichen und umsetzbaren Maßnahmen zum Schutz vor Drohnenangriffen dargestellt werden.

Zum Aufbau und Unterhalt eines Sicherungsmanagements werden Hinweise in Anlage 1 gegeben.

Es wird empfohlen, die Maßnahmen im Hinblick auf die Gefährdungslage zu staffeln ("keine Gefährdung" bis "Unbefugte in den Betriebsbereich eingedrungen"). Ferner sollte berücksichtigt werden, dass die Gefährdungslage sich durch interne und externe Entwicklungen u. U. sehr kurzfristig verändern kann und somit kontinuierlich beobachtet werden sollte.

7.2.2 Schutz vor cyberphysischen Angriffen

Generell ist der Betreiber des Betriebsbereichs dafür verantwortlich, das Risiko durch cyberphysische Angriffe zu bewerten und ggf. notwendige technische und organisatorische Gegenmaßnahmen zu ergreifen. Dabei sind die schnelle technologische Entwicklung und die daraus resultierenden Veränderungen der Rahmenbedingungen und der möglichen Gegenmaßnahmen in diesem Bereich zu berücksichtigen (siehe Anhang 2).

7.2.3 Schutz vor Drohnenangriffen

Generell ist der Betreiber des Betriebsbereichs dafür verantwortlich, das Risiko durch Drohnenangriffe zu bewerten und ggf. notwendige technische und organisatorische Gegenmaßnahmen zu ergreifen. Dabei sind die schnelle technologische Entwicklung und die daraus resultierenden Veränderungen der Rahmenbedingungen und der möglichen Gegenmaßnahmen in diesem Bereich zu berücksichtigen (siehe Anhang 3).

7.2.4 Geheimhaltung von Unterlagen

Die Geheimhaltung von Unterlagen bedarf einer sorgfältigen Abwägung. Jegliche Information, die einem Unbefugten den Eingriff erleichtert oder ihn dazu animieren könnte, muss geschützt werden. Gleichzeitig muss sichergestellt sein, dass alle Informationen, die zur Bekämpfung eines Störfalls benötigt werden, jederzeit verfügbar sind. Es ist zu beachten, dass die Information Betroffener über sie betreffende Risiken nicht nur ein Freiheitsrecht darstellt, sondern auch ein Element der Störfallvorsorge ist.

Zum Schutz der öffentlichen Sicherheit sind im Sinne des § 11 Absatz 6 der StörfallV insbesondere die Teile des Sicherheitsberichts der Öffentlichkeit nicht zugänglich zu machen, aus denen Schlüsse über die Auslösung möglicher Störfallszenarien gezogen werden können.

Zu den Informationen, die nicht im Sicherheitsbericht veröffentlicht werden dürfen, gehören weiterhin etwa Details zur Anbindung des Betriebsbereiches an IT-/OT-Systeme (z.B. an den Industriepark oder an das Internet, zur IT Netzwerkkonfiguration innerhalb des Betriebsbereiches, zur Fernwartungslösung und deren Anbindung ans Internet, zu den verwendeten OT Netzwerkkomponenten, zu den verwendeten Prozess- und Sicherheitssteuerungen, Engineering Workstations sowie deren Konfiguration und die Ergebnisse von Penetrationstests).

Dagegen dürfen Angaben zu den Auswirkungen möglicher Störfälle nicht geheim gehalten werden; sie bilden die Grundlage für die Maßnahmen zum Schutz der Nachbarschaft, die in der Information der Öffentlichkeit gemäß §§ 8a und 11 der StörfallV dargestellt werden. Das genaue Vorgehen ist mit der zuständigen Behörde abzustimmen.

8 Notwendigkeit für Sicherheitsüberprüfungen (§ 10a SÜFV) für Betriebsbereiche der oberen Klasse

Ob die getroffenen organisatorischen oder technischen Maßnahmen ausreichend sind, um den Betrieb gegen Eingriffe Unbefugter zu schützen, beurteilt die zuständige Behörde aufgrund der Einschätzung des Betreibers. Diese kann aus dem Sicherheitsbericht ersehen, ob der Betreiber seine Pflicht nach § 3 Absatz 2 Nummer 3 in Verbindung mit § 9 Absatz 1 Nummer 2 der Störfall-Verordnung erfüllt hat. Der Sicherheitsbericht dient dem Betreiber insoweit als Rechtssicherheitsnachweis.

Die zuständige Behörde überprüft in diesem Zusammenhang die Sicherungsanalyse und die Qualität der Umsetzung der Basismaßnahmen gemäß Kap. 4. und die darüber hinaus getroffenen Maßnahmen gemäß Kap. 7.

Die Notwendigkeit von Sicherheitsüberprüfungen gemäß SÜG i.V.m. § 10a SÜFV ist vor dem Hintergrund der umgesetzten organisatorischen und technischen Maßnahmen hinsichtlich der erreichten Risikoreduzierung zu bewerten (siehe (1)).

9 Literaturverzeichnis

| Sicherungsmanagement | Anhang 1 |

Managementsysteme haben sich in der Vergangenheit als Instrument zur systematischen Handhabung und Überprüfung von Unternehmensabläufen bewährt. Insbesondere im Zusammenhang mit Unternehmenssicherheit ist eine ständige systematische Steigerung von Effizienz und Transparenz der Prozesse von größter Bedeutung.

Die Vorgehensweise und die zusätzlichen Elemente eines Managementsystems zur Sicherung des Unternehmens sollen im Folgenden kurz skizziert werden.

Unternehmen sollten solche Systeme verbindlich einführen.

Unternehmenspolitik

In einer Selbstverpflichtungserklärung (Sicherungspolitik) macht das Unternehmen sein Verhältnis zu Sicherheit und Sicherung deutlich. Das Unternehmen verpflichtet sich, zusammen mit seinen Angestellten und seinen von ihm beauftragten Auftragnehmern dafür sorgen zu wollen, dass ständig eine sichere Arbeitsumgebung gewährleistet wird, in der die Investitionsgüter und die Betriebe gegen das Risiko von Verletzungen, Verlusten und Zerstörung durch Eingriffe Unbefugter geschützt und deren etwaigen Folgen für die Nachbarschaft und die Umwelt begrenzt werden. Weiter erklärt das Unternehmen seine Verpflichtung, die angesprochenen Sicherheitsmaßnahmen auf dem Stand der Technik zu halten und das Sicherungsmanagementsystem regelmäßig zu überprüfen.

Dokumentation

Um ein Managementsystem prüfbar und überwachbar zu machen, ist es notwendig, einen Soll/Ist- Vergleich vornehmen zu können. Für ein Sicherungs-Managementsystem stellt dies eine Herausforderung dar, da zum einen eine Soll-Beschreibung vorhanden sein sollte, andererseits diese aber nicht dazu führen darf, dass durch die Art der Beschreibung das eigentliche Ziel - nämlich den Eingriff Unbefugter zu verhindern - durch eine zu detaillierte Darstellung aller organisatorischen und technischen Sicherungseinrichtungen in Frage gestellt wird.

Details der konkreten organisatorischen und technischen Maßnahmen sollten daher gegen den Zugriff aller Personen, die dieses Wissen nicht unmittelbar benötigen, geschützt werden und nicht öffentlich zugänglich aufbewahrt werden. Bei einer Überprüfung des Sicherungsmanagementsystems durch die zuständigen Behörden sind die entsprechenden Unterlagen zu sichten und das Ergebnis der Prüfung ist zu dokumentieren.

Grundsätzliche Aussagen zur Offenlegung von Sicherheits- bzw. Sicherungsunterlagen enthält Kap. 7.2.4 des Leitfadens.

Organisation und Verantwortlichkeit

Zur Verantwortung des Unternehmens gehört, dass Vorgehensweisen entwickelt werden müssen, die sicherstellen, dass die Sicherungsrisiken identifiziert (siehe Kapitel 6.1, 6.2, 6.3) werden und ihnen mit Sicherungsmaßnahmen begegnet wird (siehe Kapitel 4 und 7). Für Sicherungsvorfälle wird ein Prozess eingeführt, der dafür sorgt, dass das Management unverzüglich unterrichtet wird.

Kommunikation und Schulung

Über Sicherungsvorfälle und Erfahrungen mit Sicherungstechnik wird mit anderen ein Informationsaustausch betrieben, um sicherzustellen, dass der jeweils aktuelle Stand der Sicherungstechnik bei den eigenen Maßnahmen eingehalten wird. Durch regelmäßige Schulung ist dafür zu sorgen, dass fachkompetentes Personal beschäftigt wird und dass das Personal sich der aktuellen Sicherungsrisiken bewusst ist. Dies wird durch regelmäßige Unterweisung zur Schulung des Bewusstseins für Sicherungsrisiken und ein spezielles Trainingsprogramm für das Personal mit Sicherungsaufgaben geleistet.

Festlegung der Sicherungsprozesse

Alle Unternehmensprozesse, in denen die Sicherung eine Rolle spielt, müssen festgelegt, dokumentiert und geplant sein. Hierbei sind insbesondere folgende Prozesse zu berücksichtigen:

Betrieb und Wartung der Sicherungseinrichtungen

Sicherungseinrichtungen müssen so betrieben und gewartet werden, dass sie sich stets auf dem Stand der Technik befinden und immer einsatzbereit sind.

Überwachungsmaßnahmen

In Übereinstimmung mit der Unternehmenspolitik wird in regelmäßig wiederkehrenden

Untersuchungen des Sicherungsmanagements der Status untersucht und festgehalten.

Es werden regelmäßige und anlassbezogene interne Audits durchgeführt. Kap. 4 und 7 dieses Leitfadens enthalten zu prüfende Elemente.

Korrektur- und Vorbeugungsmaßnahmen

Sicherungsvorfälle werden festgehalten, berichtet und je nach Schweregrad bzw. entsprechendem Potential umfassend untersucht. Die Vorfalluntersuchungen werden dokumentiert und die notwendigen präventiven Maßnahmen festgehalten.

| IT-Sicherheit | Anhang 2 |

Die folgenden Anforderungen sind als Ergänzung zu den Basismaßnahmen (Kapitel 4 dieses Leitfadens) zu verstehen, um eine höhere Resilienz gegen Cyberangriffe zu erzeugen.

Sie basieren auf den Anforderungen des BSI IT-Grundschutz-Kompendiums.

Quelle (2)

Die Integration der Informationssicherheit im Sicherheitsmanagementsystem kann in Anlehnung an die ISO-27000-Normenreihe erfolgen. Die folgenden Leitsätze konkretisieren die Anforderung zur Anwendung auf Betriebsbereiche im Sinne des § 3 Absatz 5a des BImSchG.

Zu den Anforderungen werden Kontrollfragen formuliert. Diese sollen helfen, die Anforderungen umzusetzen, das Verständnis zu verbessern und die Umsetzung zu überprüfen, sind jedoch nicht abschließend.

IT-Security ist Führungsaufgabe

Kontrollfragen:

Sensibilisierung und Unterweisung

Kontrollfragen:

Asset Register und Netzwerkarchitektur

Kontrollfragen:

Welche Maßnahmen werden ergriffen, um die Kommunikation (innerhalb und nach außen) auf das notwendige Minimum zu beschränken?

IT-Sicherheit bei der Errichtung von Anlagen

Kontrollfragen:

Erkennung von IT-Sicherheitsvorfällen

Kontrollfragen:

Maßnahmen nach IT-Sicherheitsvorfällen

Kontrollfragen:

| Hinweise zu Drohnenangriffen auf Betriebsbereiche nach StörfallV | Anhang 3 |

1. Rahmenbedingungen

Die technische Entwicklung von Drohnen verläuft aktuell überaus dynamisch. So werden Drohnen zunehmend leistungsfähiger, insbesondere hinsichtlich Navigation, Handhabung, Flugeigenschaften, möglicher Traglasten, Einsatzdauer und Reichweite. Diese Eigenschaften ermöglichen ein breites Spektrum an Nutzungsmöglichkeiten für kommerzielle Anwender. Zudem sind Drohnen im gesellschaftlichen Mainstream angekommen; ihre private Nutzung geht folglich weit über den klassischen Modellflug hinaus.

Mit der wachsenden Leistungsfähigkeit von Drohnen steigt auch die Gefahr für Betriebsbereiche nach StörfallV (12. BImSchV) aufgrund einer missbräuchlichen oder fahrlässigen Nutzung. Die Anwesenheit einer Drohne in der räumlichen Nähe eines Betriebsbereichs stellt neben einem luftrechtlichen Verstoß (laut § 21b Nr. 3 LuftV muss ein seitlicher Abstand von 100 m zu Industrieanlagen eingehalten werden) auch eine konkrete Gefahr gem. § 3 Abs. 2 Nr. 3 StörfallV dar, die durch das Inkrafttreten der sogenannten "Drohnenverordnung" (Verordnung zur Regelung des Betriebs von unbemannten Fluggeräten vom 30.03.2017) nicht hinreichend verhindert werden kann.

Damit ist jede Annäherung einer Drohne an einen Betriebsbereich als potentiell gefährlich anzusehen, soweit nicht der Betreiber der Anlage dem Betrieb ausdrücklich zugestimmt hat. Es sind folgende Szenarien denkbar:

Für keines dieser Szenarien lassen sich derzeit ausreichende technische oder organisatorische Gegenmaßnahmen ableiten.

Maßnahmen gemäß StörfallV sind vom Betreiber nach dem Stand der Sicherheitstechnik zu treffen. Bei der Ermittlung des Standes der Sicherheitstechnik sind die schnelle technologische Entwicklung und ggf. die Veränderung der Rahmenbedingungen in diesem Bereich zu berücksichtigen.

Die Maßnahmen sind zu dokumentieren.

2. Maßnahmen

2.1 Grundlegende Maßnahmen

Der Betreiber des Betriebsbereichs ist dafür verantwortlich, das Risiko durch Drohnenangriffe zu bewerten und ggf. notwendige technische und organisatorische Maßnahmen zur Risikominderung zu ergreifen. Diese Maßnahmen müssen Verhaltensregeln für Beschäftigte beim Erkennen und Bewerten von Drohnenanflügen sowie zur Abwehr von Drohnenangriffen beinhalten.

Der Betreiber veranlasst die Sensibilisierung seiner Mitarbeiter und ggf. weiterer Personen, die im Betriebsbereich tätig sind, über die Gefahren durch Drohnen. Hierzu können z.B. Schulungen durchgeführt werden, die auf die getroffenen Maßnahmen (passive oder aktive) eingehen und auch das Erkennen von Drohnenangriffen berücksichtigen.

2.2 Passive Maßnahmen

Passive Maßnahmen sind solche, die präventiv und unabhängig von einem konkreten Drohnenangriff getroffen werden können. Voraussetzung zum Ergreifen von passiven Maßnahmen ist die Ermittlung und Dokumentation aller sicherheitsrelevanten Anlagenteile, die durch Drohnen empfindlich gestört werden können.

Maßnahmen, die einen unmittelbaren Anflug auf sicherheitsrelevante Anlagenteile wirksam verhindern können, sind z.B.

2.3 Aktive Maßnahmen

Aktive Maßnahmen sind solche, die zum Erkennen und Verifizieren sowie Abwehren eines konkreten Drohnenanflugs getroffen werden.

Unter aktiver Erkennung und Verifizierung sind insbesondere Systeme zur Detektion mittels

zu verstehen, deren Sensordaten in einer gemeinsamen Plattform fusioniert werden, um den Standort der Drohne und ihre Anflugrichtung/-geschwindigkeit für einen Bediener zu visualisieren sowie ggf. die Position des Steuerers darzustellen.

Der Betreiber prüft regelmäßig, ob Einrichtungen zum Erkennen von Drohnenanflügen notwendig, verfügbar und geeignet sind.

Ist ein Erkennungssystem installiert, sind für den Fall des Erkennens eines Drohnenanflugs vom Betreiber organisatorische, z.B. Meldeverfahren, und ggf. ergänzende technische Maßnahmen, zu treffen. Zur Bewertung eines evtl. Drohnenangriffes ist eine Kurz-/Schnellsicherheitsanalyse durchzuführen. Die Bewertungsaspekte sind vom Betreiber des Betriebsbereiches bereits in der Planungsphase der Anlage mit zu berücksichtigen. Die Beschäftigen sind entsprechend zu unterweisen.

Abwehrmaßnahmen sind aktiv, wenn mit technischen Mitteln oder sonstigem mechanischen Einwirken der Flug der Drohne beeinflusst, beeinträchtigt oder unterbrochen wird.

Die rechtliche Lage bezüglich erforderlicher Maßnahmen zur Detektion und Abwehr sind durch den Betreiber jeweils auf den aktuellen Stand der Technik zu prüfen. Die rechtliche Einordnung der aktiven Maßnahmen zur Drohnenabwehr ist gegenwärtig nicht geklärt.

2) Siehe etwa CERT Bund. Verfügbar unter https://www.certbund.de/wid

| ENDE |  |